ハッカーは、すべての D-Link DIR-859 WiFi ルーターに影響する重大な脆弱性を悪用し、パスワードを含むアカウント情報をデバイスから収集しています。

このセキュリティ問題は1月に公開され、現在CVE-2024-0769(深刻度スコア9.8)として追跡されている。

D-Link DIR-859 WiFiルーター・モデルは製造終了(EoL)に達し、アップデートを受けなくなったが、ベンダーは依然としてセキュリティ勧告をリリースし、欠陥がデバイスの「fatlady.php」ファイルに存在し、すべてのファームウェア・バージョンに影響し、攻撃者がセッション・データを漏洩し、特権の昇格を達成し、管理パネル経由で完全な制御を得ることを可能にすると説明している。

D-Linkは、CVE-2024-0769の修正パッチをリリースする予定はないため、同デバイスの所有者は、できるだけ早くサポート対象のデバイスに切り替える必要がある。

検出された悪用活動

脅威監視プラットフォームGreyNoiseは、公開されているエクスプロイトのわずかなバリエーションに依存する攻撃において、CVE-2024-0769の積極的な悪用を観測している。

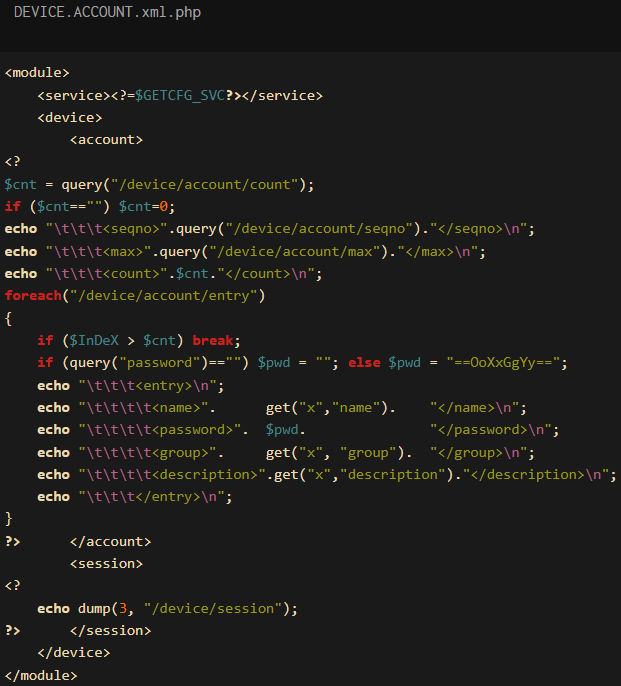

研究者は、ハッカーがデバイス上に存在するすべてのアカウント名、パスワード、ユーザーグループ、およびユーザー記述をダンプするために「DEVICE.ACCOUNT.xml」ファイルを標的にしていると説明しています。

出典:GreyNoise:グレイノイズ

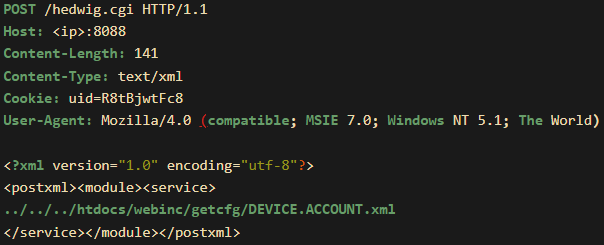

この攻撃は、’/hedwig.cgi’ への悪意のある POST リクエストを利用し、CVE-2024-0769 を悪用して、ユーザ認証情報を含む可能性のある ‘fatlady.php’ ファイルを介して機密性の高い設定ファイル(’getcfg’)にアクセスします。

Source:グレイノイズ

GreyNoiseは攻撃者の動機を特定できていないが、ユーザーパスワードを標的にしていることから、デバイスの乗っ取りを実行し、攻撃者がデバイスを完全にコントロールできるようにする意図がうかがえる。

「この開示された情報の使用目的は現時点では不明だが、これらのデバイスにパッチが適用されることはないことに留意すべきである」と研究者は説明している。

「デバイスから開示された情報は、それがインターネットに面している限り、デバイスの寿命の間、攻撃者にとって貴重なままである。

GreyNoiseは、現在の攻撃が依存している、公開されている概念実証のエクスプロイトが、「DEVICE.ACCOUNT.xml」ではなく「DHCPS6.BRIDGE-1.xml」ファイルをターゲットにしているため、以下を含む他の設定ファイルをターゲットに使用できる可能性があると指摘している:

- ACL.xml.php。

- ROUTE.STATIC.xml.php

- INET.WAN-1.xml.php

- WIFI.WLAN-1.xml.php

これらのファイルは、アクセス制御リスト(ACL)、NAT、ファイアウォール設定、デバイスアカウント、診断の設定を公開する可能性があるため、防御者は悪用される可能性のあるターゲットであることに注意する必要がある。

GreyNoise は、CVE-2024-0769 を悪用する攻撃で呼び出される可能性のある、より多くのファイルのリストを公開しています。これは、他のバリエーションが発生した場合に備えて、防御者のサーバーとなるはずです。

Comments