Progress MOVEit Transfer の重大な認証バイパスの欠陥を悪用しようとする脅威が、ベンダーがこの欠陥を公表してからまだ1日も経っていないにもかかわらず、すでに発生している。

MOVEit Transferは、SFTP、SCP、およびHTTPプロトコルを使用してビジネスパートナーや顧客間で安全にファイルを転送するために、企業環境で使用されるマネージドファイル転送(MFT)ソリューションです。

この新しいセキュリティ問題にはCVE-2024-5806という識別子が付けられており、攻撃者は SSH 経由でのファイル転送操作を担う Secure File Transfer Protocol (SFTP) モジュールの認証プロセスをバイパスすることができます。

この問題を利用した攻撃者は、MOVEit Transfer サーバーに保存されている機密データへのアクセス、ファイルのアップロード、ダウンロード、削除、変更、ファイル転送の傍受や改ざんを行う可能性があります。

利用可能なエクスプロイトコード

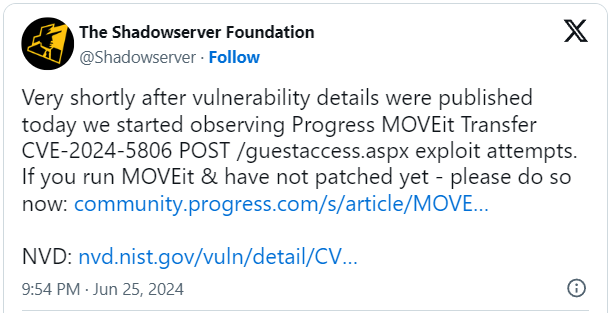

脅威監視プラットフォームであるShadowserver Foundationは、ProgressがCVE-2024-5806に関するBulletinを公開した直後に、悪用の試みが行われていることを報告しており、ハッカーはすでに脆弱なエンドポイントを攻撃していることになります。

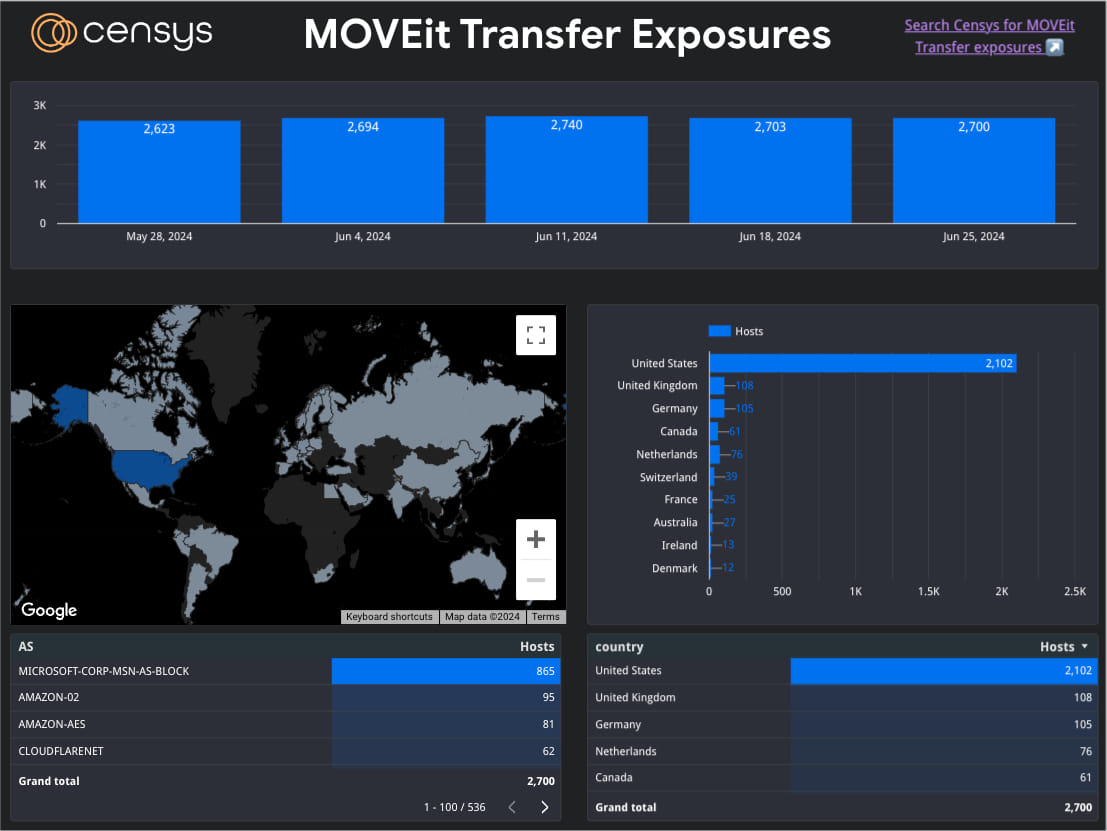

Censysによるネットワークスキャンによると、インターネットに公開されているMOVEit Transferのインスタンスは現在約2,700あり、そのほとんどが米国、英国、ドイツ、カナダ、オランダにあります。

ソースはこちら:Censys

しかし、サードパーティの欠陥に対するセキュリティ更新プログラムおよび/または提案されている緩和策を適用していない人の割合は不明です。

ShadowServerが悪用の試みについて報告したのは、攻撃的なセキュリティ企業であるwatchTowrが、この脆弱性に関する技術的な詳細、どのように悪用される可能性があるか、悪用の兆候をチェックするために防御者がログから何を探すべきかについて発表した後のことである。

watchTowr 社はまた、攻撃者が SSH 公開鍵のパスを操作して、攻撃者が管理するパスを使用してサーバーを認証させ、Net-NTLMv2 ハッシュを公開する可能性について技術的な分析を行っている。

さらに、CVE-2024-5806 に対する概念実証のエクスプロイトコードは、すでに watchTowr と脆弱性研究者のSina Kheirkhahと Aliz Hammond から公開されている。

このような情報が公開されたことで、攻撃は次の数日間で確実にペースを上げるだろう。したがって、組織はできるだけ早く関連するセキュリティ更新プログラムおよび緩和策を適用することが重要だ。

CVE-2024-5806に対するパッチがリリースされる

Progress がセキュリティ情報で説明しているように、CVE-2024-5806 は以下の製品バージョンに影響します:

- 2023.0.11 以前の 2023.0.0

- 2023.1.6 より前の 2023.1.0

- 2024.0.0(2024.0.2以前

Progress Community ポータルで利用可能な MOVEit Transfer2023.0.11、2023.1.6、2024.0.2 で修正されました。

現在保守契約を結んでいないお客様は、直ちに更新チームまたは Progress パートナーの担当者に連絡して問題を解決してください。

MOVEit Cloud の顧客は、パッチがすでに自動的に配布されているため、この重大な欠陥を軽減するための措置を講じる必要はありません。

この不具合に加えて、MOVEit Transfer で使用されているサードパーティ製コンポーネントに別の脆弱性が発見され、CVE-2024-5806 に関連するリスクが高まっていることをプログレスは指摘しています。

サードパーティベンダーから修正プログラムが提供されるまでの間、この欠陥を軽減するために、システム管理者は、MOVEit Transferサーバーへのリモートデスクトッププロトコル(RDP)アクセスをブロックし、アウトバウンド接続を既知の/信頼できるエンドポイントに制限することが推奨されます。

Progress社は、MOVEit Gateway 2024.0.0に影響を与える同様の認証バイパス問題(CVE-2024-5805)についてもセキュリティ情報を公開しています。

MOVEitは企業環境で広く使用されており、ハッカーは同製品で利用可能な脆弱性やエクスプロイトに目を光らせている。特に昨年、Clopランサムウェアがゼロデイを利用して数千の組織に侵入し、その後恐喝を行ったため、ハッカーは同製品に目を光らせている。

Comments