Polyfill.ioサービスは、中国企業がドメインを取得し、スクリプトが悪意のある詐欺サイトへユーザーをリダイレクトするように変更された後、10万以上のサイトがサプライチェーン攻撃の影響を受けている。

ポリフィルとは、通常サポートしていない古いブラウザに最新の機能を追加するJavaScriptなどのコードのことである。例えば、古いブラウザでは利用できないが最新のブラウザでは利用できるJavaScriptの機能を追加する。

polyfill.ioサービスは、何十万ものサイトで使用されており、ブラウザが新しいブラウザと同じ最新機能をサポートしていなくても、すべての訪問者が同じコードベースを使用できるようにしています。

Polyfill.ioサプライチェーン攻撃

本日、サイバーセキュリティ企業Sansecは、polyfill.ioのドメインとサービスが今年初めに‘Funnull’という中国企業によって購入され、サプライチェーン攻撃でウェブサイトに悪意のあるコードを導入するためにスクリプトが修正されたと警告した。

「しかし今年2月、中国企業がこのドメインとGithubアカウントを購入しました。それ以来、このドメインは、cdn.polyfill.ioを埋め込むあらゆるサイトを経由して、モバイルデバイスにマルウェアを注入していることが発覚しました」とSansecは説明する。

polyfill.ioが購入されたとき、プロジェクト開発者は、自分がpolyfill.ioサイトを所有していたことはなく、すべてのウェブサイトは直ちに削除するように警告した。潜在的なサプライチェーン攻撃のリスクを軽減するため、Cloudflareと Fastlyは、ウェブサイトが信頼できるサービスを利用できるように、Polyfill.ioサービスのミラーを独自に設置した。

「今日、http://polyfill.io ライブラリ内のポリフィルを必要とするウェブサイトはありません」と、オリジナルのポリフィル・サービス・プロジェクト開発者はツイートしている。

“ウェブ・プラットフォームに追加されたほとんどの機能は、ウェブ・シリアルやウェブ・ブルートゥースのような一般的にポリフィルできないいくつかの例外を除いて、すべての主要なブラウザにすぐに採用されます。”

この数ヶ月の間に、開発者の予測は的中し、polyfill.ioサービスは新しい所有者が維持するpolyfill.io.bsclink.cnにCNAMEされた。

開発者が自分のウェブサイトにcdn.polyfill.ioスクリプトを埋め込むと、中国企業のサイトから直接コードが引き出されるようになった。

しかし、ウェブサイトの開発者は、新しい所有者が、ウェブサイトの所有者が知らないうちに、訪問者を不要なサイトにリダイレクトさせる悪意のあるコードを注入していることに気づきました。

Sansecが確認した例では、変更されたスクリプトは主に、偽のスポーツブックサイトなどの詐欺サイトにユーザーをリダイレクトするために使用されています。これは、偽のGoogleアナリティクス・ドメイン(www.googie-anaiytics.com)やkuurza.com/redirect?from=bitgetのようなリダイレクトを通じて行われる。

しかし、研究者によると、修正されたスクリプトを完全に分析することは困難であるという。

「このコードには、リバースエンジニアリングに対する特別な保護機能があり、特定のモバイルデバイス上で、特定の時間帯にのみ作動します。

「このコードは、リバースエンジニアリングに対する特別な保護機能を備えており、特定の時間帯に特定のモバイルデバイスでのみ起動します。また、ウェブ解析サービスが見つかると実行を遅らせますが、これはおそらく統計に残らないようにするためでしょう。

現在、cdn.polyfill.ioドメインは不思議なことにCloudflareにリダイレクトされている。しかし、ドメインのDNSサーバーは変更されていないため、所有者はいつでも簡単に自分のドメインに戻すことができる。

サイバーセキュリティ企業Leak Signalは、cdn.polyfill.ioを使用しているサイトを検索し、代替に切り替えるための情報を提供するPolykill.ioというウェブサイトを作成した。

Cloudflare社にCNAMEレコードの変更に関与していないか問い合わせたが、返答はなかった。

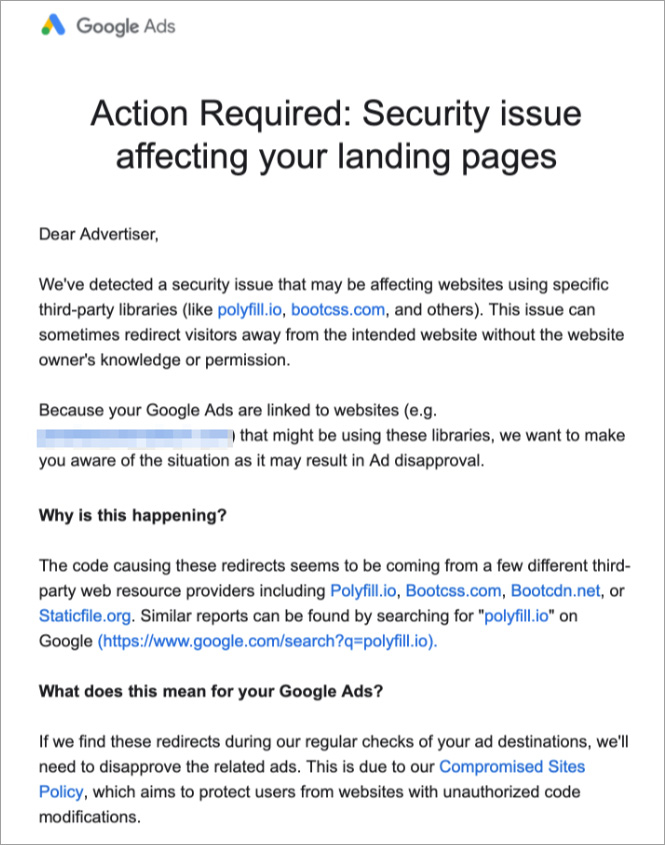

グーグルが広告主に警告

Googleは、このサプライチェーン攻撃について広告主への通知を開始し、ランディングページに悪質なコードが含まれており、ウェブサイト所有者の認識や許可なしに、意図したサイトから訪問者をリダイレクトする可能性があることを警告している。

Googleはまた、Bootcss、Bootcdn、Staticfileも不要なリダイレクトを引き起こすことが判明しており、サプライチェーン攻撃の影響を受けるサイトが何千、何十万と増える可能性があると警告している。

“これらのリダイレクトを引き起こすコードは、Polyfill.io、Bootcss.com、Bootcdn.net、またはStaticfile.orgを含むいくつかの異なるサードパーティのウェブリソースプロバイダから来ているようです。

「同様の報告は、Google(https://www.google.com/search?q=polyfill.io)で “polyfill.io “を検索すると見つかる。

出典:SanSec:SanSec

グーグルは、広告先の定期的なチェックでこうしたリダイレクトを見つけた場合、関連する広告を不承認にすると警告している。

SanSecのWillem de Grootが発見したShopifyのサポートフォーラムの投稿では、多数の広告主が、Googleが「googie-anaiytics」リダイレクトを検出すると、6月15日頃に広告を非承認にし始めたと報告している。

このスレッドでは、Polyfillスクリプトがこの問題の背景にあり、Google広告のポリシーに準拠するためにはPolyfillスクリプトを削除する必要があると主張する人もいた。

更新 6/25/24: これらの電子メールとサプライチェーン攻撃についてさらに詳しい情報を求めたところ、Googleから以下のような声明が届きました。

「ユーザーの保護はGoogleの最優先事項です。最近、特定のサードパーティライブラリを使用しているウェブサイトに影響を与える可能性のあるセキュリティ問題を検出しました。

「影響を受ける可能性のある広告主のウェブサイトを保護するため、問題を迅速に軽減する方法に関する情報を積極的に共有しています。

更新 6/26/24:Googleがこのインシデントに関連する広告の非承認を開始したおおよその時間とPolyKill.ioサイトの情報を追加しました。

Comments