P2PInfectはもともと、動機が不明確な休眠状態のピアツーピアマルウェアボットネットでしたが、Redisサーバへの攻撃でランサムウェアモジュールとクリプトマイナーを展開するために、ついに息を吹き返しました。

しばらく前からP2PInfectを追跡しているCado Securityによると、このマルウェアが「雇われボットネット」として動作している証拠があるとのことですが、情報が矛盾しているため、現時点では安全な結論を導き出すことはできないとしています。

P2PInfect の背景

P2PInfectは2023年7月、Unit 42の研究者によって初めて文書化され、既知の脆弱性を利用してRedisサーバーを標的としていました。

その後、Cado Securityがこのマルウェアを調査した結果、 Redisのレプリケーション機能を利用して拡散していることが判明しました。

2023年8月から9月にかけて、P2PInfectはその活動を毎週数千回の侵入試行へと増加させるとともに、cronベースの永続化メカニズム、フォールバック通信システム、SSHロックアウトなどの新機能を導入しました。

このように活動が活発化したにもかかわらず、P2PInfect は侵害されたシステム上で悪意のあるアクションを実行しなかったため、その運用目標は曖昧なままでした。

2023年12月、Cadoのアナリストにより、ルーターやIoTデバイスに搭載されている32ビットのMIPS(Microprocessor without Interlocked Pipelined Stages)プロセッサを標的としたP2PInfectの亜種が新たに発見されました。

新たなモジュールと不明確な目標

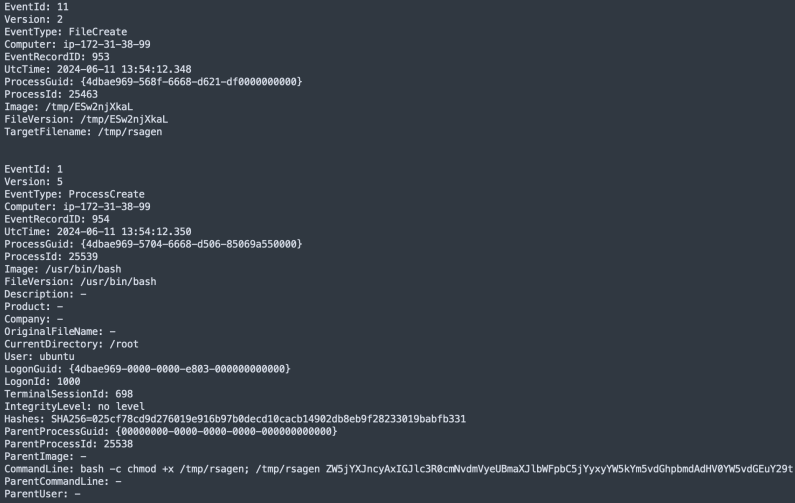

Cadoの報告によると、2024年5月16日から、P2PInfectに感染したデバイスは、指定されたURLからランサムウェアのペイロード(rsagen)をダウンロードして実行するコマンドを受信し、そのコマンドは2024年12月17日まで有効でした。

Source:Cado Security

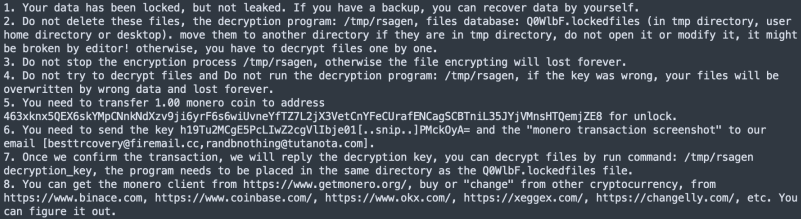

起動すると、ランサムウェアのバイナリは、侵害されたシステムの再暗号化を避けるために、ランサムノート(「あなたのデータはロックされました!.txt」)の存在をチェックします。

このランサムウェアは、データベース(SQL、SQLITE3、DB)、ドキュメント(DOC、XLS)、メディアファイル(MP3、WAV、MKV)に関連する特定の拡張子を持つファイルを標的とし、結果として生じるファイルに「.encrypted」拡張子を付加します。

ランサムウェアはすべてのディレクトリを繰り返し、ファイルを暗号化し、暗号化されたファイルのデータベースを「.lockedfiles」拡張子の一時ファイルに保存します。

ランサムウェアモジュールの被害は、侵害されたRedisユーザーとそのユーザーがアクセス可能なファイルに限定される権限レベルによって抑制されます。また、Redisはメモリ上に展開されることが多いため、設定ファイル以外は暗号化の対象にはなりません。

ソースはこちら:Cado Security

以前のバージョンでは休眠状態であったXMR(Monero)マイナーが、今回はアクティブ化され、一時ディレクトリにドロップされ、プライマリペイロードが開始されてから5分後に起動されます。

調査されたサンプルの設定済みウォレットとマイニングプールは、今のところ71 XMR(約10,000ドル)を稼いでいるが、Cadoによると、オペレーターは追加のウォレットアドレスを使用している可能性が高いという。

新しいP2PInfectの特異な特徴は、マイナーが利用可能なすべての処理能力を使用するように設定されていることで、しばしばランサムウェアモジュールの動作を妨げている。

また、P2PInfect のボットが悪意のあるプロセスやファイルをセキュリティ・ツールから隠蔽することを可能にする、新しいユーザー・モードのルートキットも注目すべき点であり、この隠蔽を実現するために複数のプロセスをハイジャックします。

このルートキットは理論上、ファイル操作、データ・アクセス・イベント、ネットワーク接続を隠蔽することが可能だが、Redis(典型的な)のインメモリ展開によって、その有効性はまた制限されている。

P2PInfectが複数のサイバー犯罪者にレンタルされているのか、それとも中核的なチームによって運用されているのかに関するCadoの調査では結論が出ておらず、証拠は両方のシナリオを裏付けています。

主な収穫は、P2PInfectはもはや実験ではなく、Redisサーバーに対する現実的な脅威であり、データを破壊し、利益のために計算リソースを乗っ取ることができるということです。

Comments