Android向けバンキング型トロイの木馬「Medusa」は、フランス、イタリア、米国、カナダ、スペイン、英国、トルコを標的としたキャンペーンにおいて、ほぼ1年間目立たないようにしていたが、再び姿を現した。

この新たな活動は5月以降追跡されており、侵害されたデバイスから直接取引を開始しようと、より少ないパーミッションを必要とし、新しい機能を備えた、よりコンパクトな亜種に依存している。

TangleBotとしても知られるバンキング型トロイの木馬Medusaは、2020年に発見されたAndroidのマルウェア・アズ・ア・サービス(MaaS)です。このマルウェアは、キーロギング、画面制御、SMS操作を提供します。

同じ名前ではあるが、この作戦はランサムウェアのギャングや分散型サービス拒否(DDoS)攻撃用のMiraiベースのボットネットとは異なる。

最近のキャンペーンは、オンライン詐欺管理会社Cleafyの脅威インテリジェンスチームが発見したもので、同チームによると、マルウェアの亜種は軽量で、デバイスへのパーミッションが少なくて済み、フルスクリーンのオーバーレイやスクリーンショットのキャプチャが含まれているという。

最新のキャンペーン

最近のMedusa亜種の最初の証拠は、2023年7月のものだと研究者は言う。Cleafyは、SMSフィッシング(「smishing」)に依存し、ドロッパーアプリケーションを通じてマルウェアをサイドロードするキャンペーンにおいて、このマルウェアを観測した。

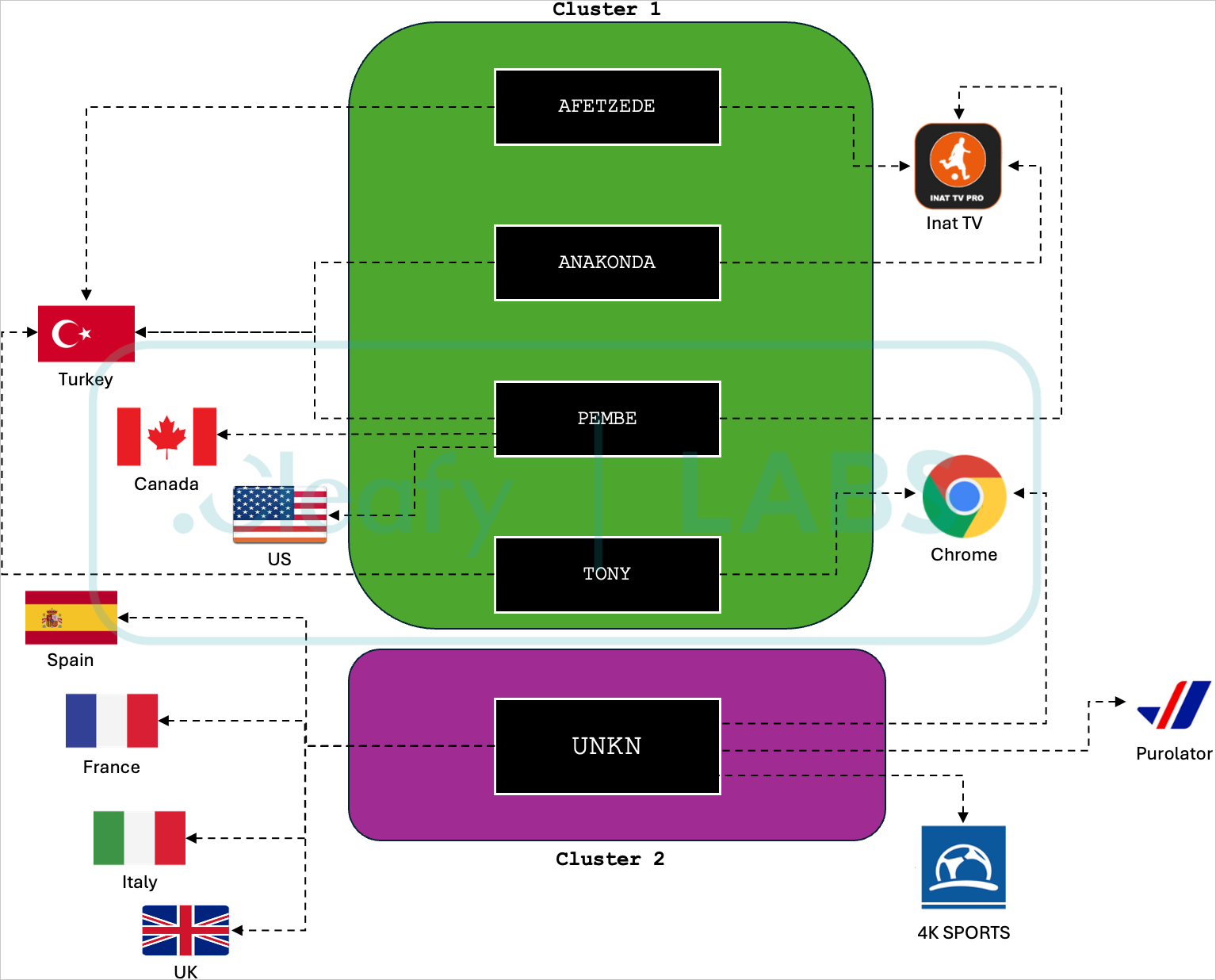

研究者らは、このマルウェアを使用した24のキャンペーンを発見し、悪意のあるアプリを配信する5つの別々のボットネット(UNKN、AFETZEDE、ANAKONDA、PEMBE、TONY)に起因するとしている。

UNKNボットネットは、ヨーロッパ諸国、特にフランス、イタリア、スペイン、英国を標的とする脅威アクターによって運営されています。

ソースはこちら:Cleafy

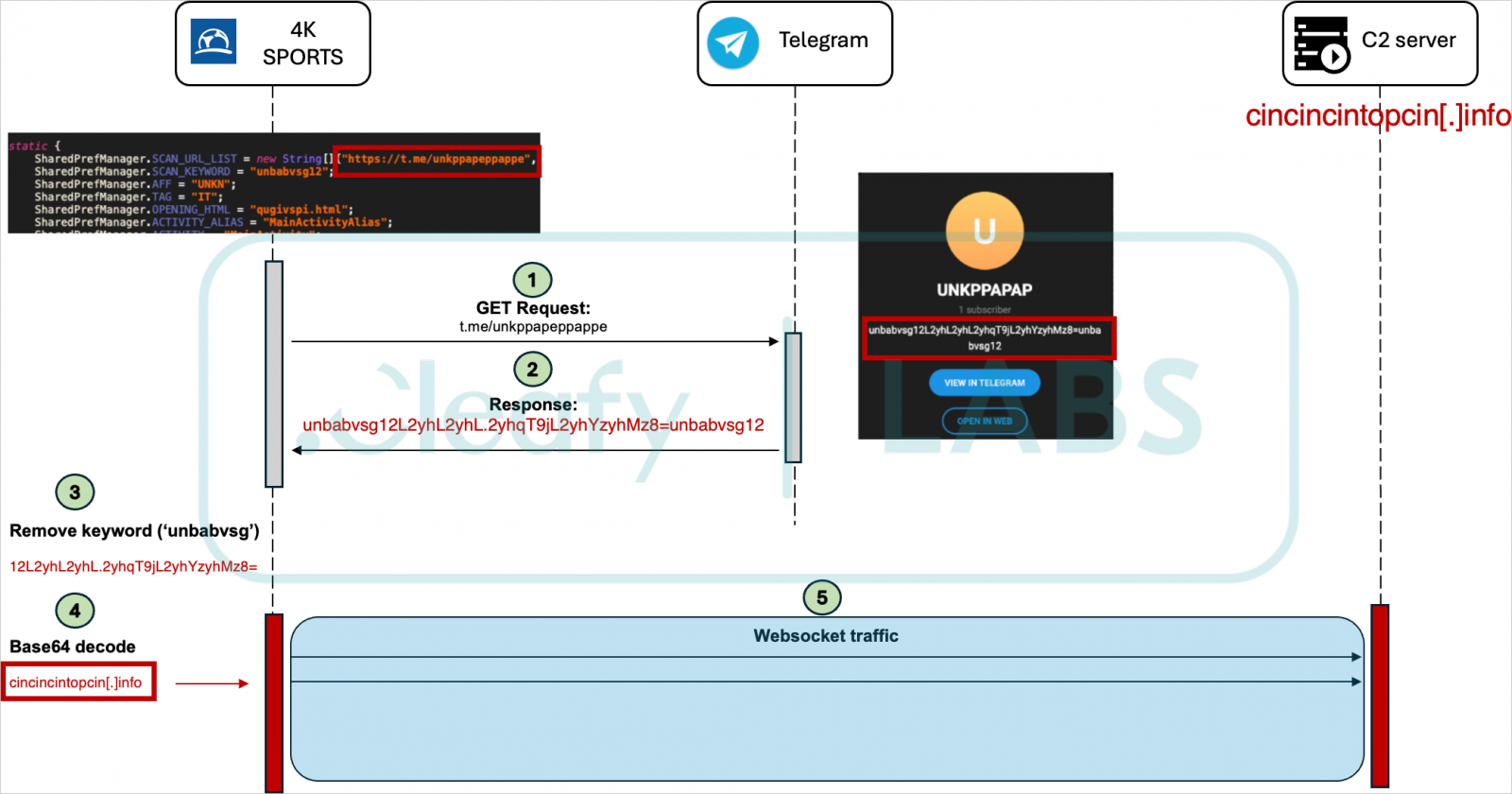

これらの攻撃で最近使用されたドロッパーアプリには、偽のChromeブラウザ、5G接続アプリ、4K Sportsと呼ばれる偽のストリーミングアプリなどがあります。

UEFA EURO 2024のチャンピオンシップが現在開催中であることを考えると、4Kスポーツのストリーミング・アプリが餌として選ばれたことはタイムリーであるように思われる。

Cleafyは、すべてのキャンペーンとボットネットはMedusaの中央インフラによって処理され、公開されているソーシャルメディア・プロファイルからコマンド・アンド・コントロール(C2)サーバーのURLを動的に取得するとコメントしている。

出典:Cleafy:Cleafy

新しいMedusa亜種

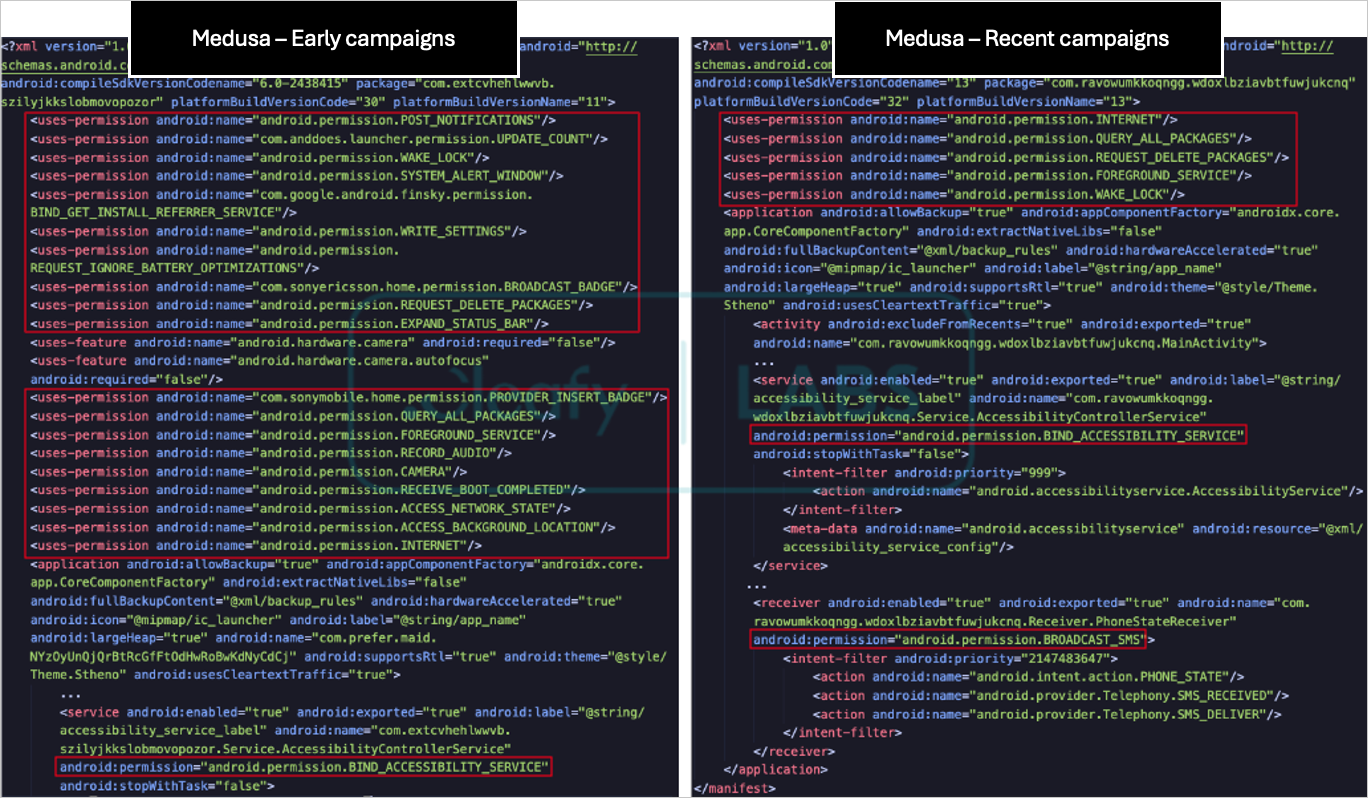

Medusaマルウェアの作者は、侵害されたデバイス上のフットプリントを減らすことを選択し、現在ではわずかなパーミッションのみを要求していますが、依然としてAndroidのアクセシビリティサービスを要求しています。

また、このマルウェアは、被害者の連絡先リストにアクセスし、主要な配布方法であるSMSを送信する機能を保持しています。

出典:Cleafy:Cleafy

Cleafyの分析によると、マルウェアの作者は、旧バージョンのマルウェアから17のコマンドを削除し、新たに5つのコマンドを追加しています:

- destroyo: 特定のアプリケーションをアンインストール

- permdrawover:「Drawing Over」パーミッションを要求する。

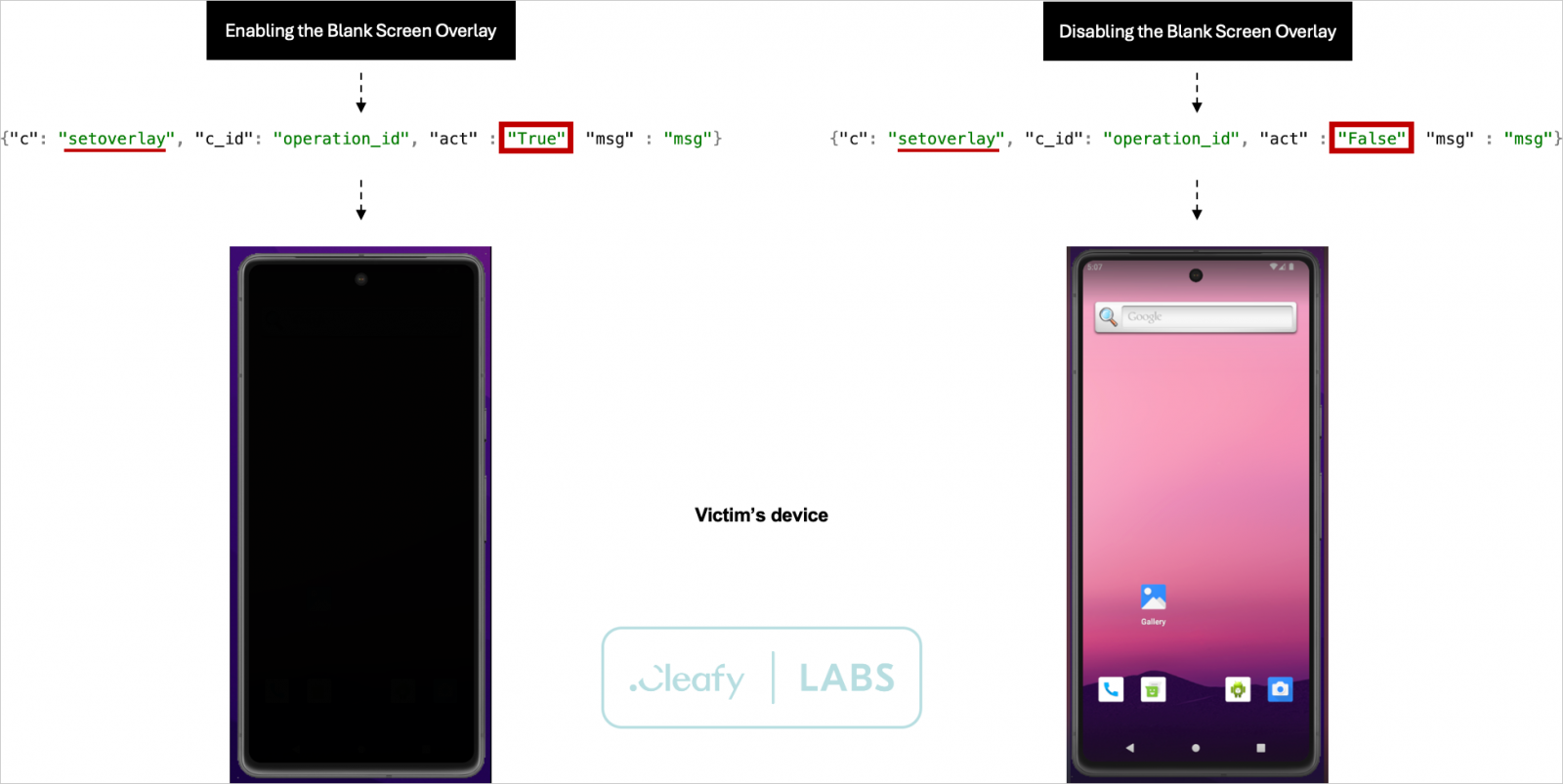

- setoverlay:黒い画面のオーバーレイを設定する

- take_scr:スクリーンショットを撮る

- update_sec:ユーザーシークレットを更新する

setoverlay」コマンドは、リモートの攻撃者が、バックグラウンドで発生している悪意のあるODF活動を隠すために、デバイスをロック/シャットオフしているように見せかけるなど、欺瞞的なアクションを実行できるようにするため、注目に値する。

Source:Cleafy

スクリーンショットをキャプチャする新しい機能も重要な追加機能であり、感染したデバイスから機密情報を盗む新たな方法を脅威行為者に提供します。

全体として、モバイルバンキング型トロイの木馬「Medusa」は、標的の範囲を拡大し、ステルス性を高めているようです。

Cleafyでは、Google Play上のドロッパーアプリはまだ確認していないが、MaaSに参加するサイバー犯罪者の数が増えるにつれ、配布戦略は多様化し、より洗練されたものになるに違いない。

Comments