GrimResource」と名付けられた斬新なコマンド実行手法は、特別に細工されたMSC(Microsoft Saved Console)と、パッチが適用されていないWindowsのXSS欠陥を利用して、Microsoft Management Console経由でコード実行を行う。

2022年7月、マイクロソフトはOfficeのマクロをデフォルトで無効にしました。攻撃者はまず、ISOイメージとパスワードで保護されたZIPファイルに切り替えました。これらのファイルタイプでは、抽出されたファイルにMark of the Web(MoTW)フラグが適切に伝搬されなかったからです。

マイクロソフトがISOファイルのこの問題を修正し、7-ZipがMoTWフラグを伝播するオプションを追加した後、攻撃者はWindowsショートカットや OneNoteファイルなどの新しい添付ファイルに切り替えることを余儀なくされた。

このファイルはMicrosoft Management Console(MMC)で使用され、オペレーティングシステムの様々な側面を管理したり、一般的にアクセスされるツールのカスタムビューを作成したりします。

MSCファイルを悪用してマルウェアを展開することは、韓国のサイバーセキュリティ企業Genianによって以前に報告されている。この調査に触発されたElastic社のチームは、MSCファイルを配布し、apds.dllに存在する古いがパッチの適用されていないWindowsのXSS欠陥を悪用してCobalt Strikeを展開するという新たな手法を発見しました。

Elastic社は、2024年6月6日にVirusTotalにアップロードされたサンプル(’sccm-updater.msc’)を発見しました。さらに悪いことに、VirusTotal上のアンチウイルス・エンジンは、これを悪意のあるものとしてフラグ付けしていない。

このキャンペーンは、ネットワークへの初期アクセスのためにCobalt Strikeを展開するためにこのテクニックを使用していますが、他のコマンドを実行するためにも使用される可能性があります。

研究者はBleepingcomputerに、このXSSの欠陥はWindows 11の最新バージョンではまだパッチが適用されていないことを確認した。

GrimResourceの仕組み

GrimResource攻撃は、「apds.dll」ライブラリの古いDOMベースのクロスサイト・スクリプティング(XSS)の欠陥を悪用しようとする悪意のあるMSCファイルから始まり、細工されたURLを通じて任意のJavaScriptの実行を可能にする。

この脆弱性は2018年10月にAdobeとMicrosoftに報告され、両社が調査を行ったが、Microsoftは本件が直ちに修正する基準を満たしていないと判断した。

2019年3月現在、XSSの欠陥は未パッチのままであり、対処されたかどうかは不明である。マイクロソフトに連絡を取り、欠陥を修正したかどうかを確認したが、コメントはすぐに得られなかった。

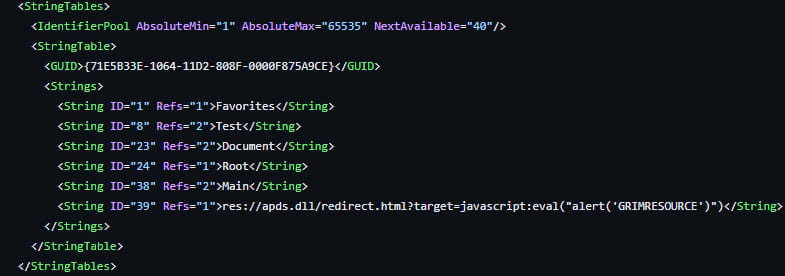

攻撃者が配布した悪意のあるMSCファイルには、StringTableセクションに脆弱なAPDSリソースへの参照が含まれているため、ターゲットがそれを開くと、MMCがそれを処理し、「mmc.exe」のコンテキストでJS実行がトリガーされます。

Source:Elastic Security

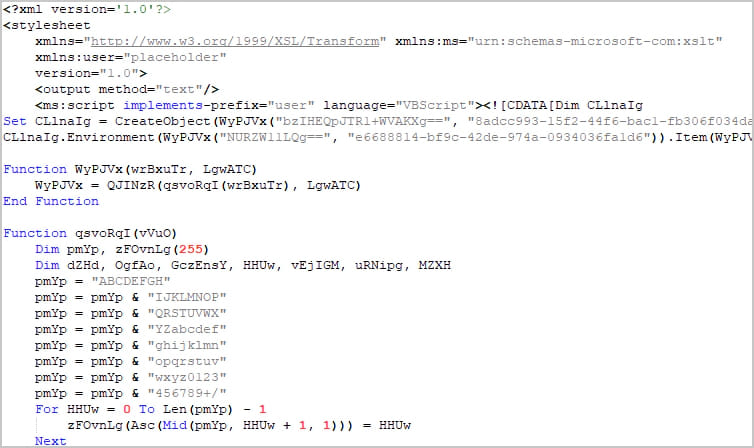

Elastic社の説明によると、このXSSの欠陥は「DotNetToJScript」テクニックと組み合わせることで、JavaScriptエンジンを介して任意の.NETコードを実行し、セキュリティ対策をバイパスすることができる。

検証されたサンプルは、ActiveXの警告を回避するために「transformNode」難読化を使用しており、JSコードはDotNetToJScriptを使用して「PASTALOADER」という名前の.NETコンポーネントをロードするVBScriptを再構築しています。

Source:Elastic Security

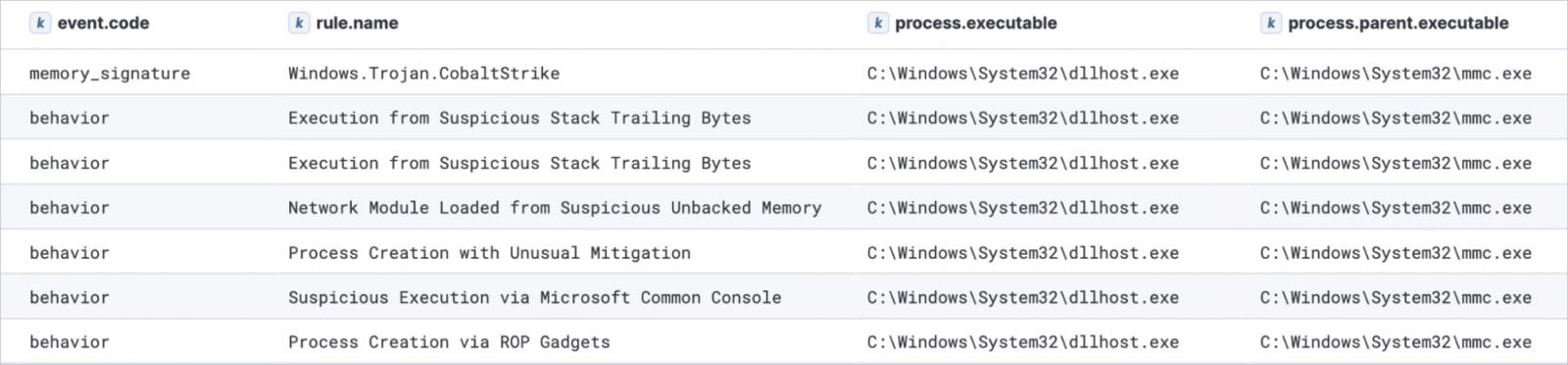

PASTALOADERは、VBScriptによって設定された環境変数からCobalt Strikeのペイロードを取得し、「dllhost.exe」の新しいインスタンスを生成し、関数のアンフックと間接的なシステムコールを組み合わせた「DirtyCLR」テクニックを使用して注入します。

ソースはこちら:エラスティック・セキュリティ

Elastic社の研究者Samir Bousseaden氏は、X上でのGrimResource攻撃のデモを共有した。

GrimResourceの停止

一般的に、システム管理者は以下の点に注意することが推奨される:

- mmc.exe によって呼び出された apds.dll を含むファイル操作。

- MCCを介した不審な実行、特にmmc.exeが.mscファイルを引数として生成したプロセス。

- mmc.exeによる、スクリプトエンジンまたは.NETコンポーネントに由来するRWXメモリの割り当て。

- JScriptやVBScriptのような非標準のスクリプトインタプリタ内で、異常な.NET COMオブジェクトが作成される。

- APDS XSSリダイレクトの結果としてINetCacheフォルダに作成される一時的なHTMLファイル。

Elastic Securityはまた、GrimResourceインジケータの完全なリストをGitHubで公開し、防御者が疑わしいMSCファイルを検出するのに役立つYARAルールをレポートで提供しています。

Comments