F5の声明を追加するため、6/18に投稿を更新しました。

Velvet Ant “と名付けられた中国のサイバースパイ行為者と疑われるグループが、F5 BIG-IPアプライアンス上にカスタムマルウェアを展開し、内部ネットワークへの持続的な接続を獲得してデータを盗んでいます。

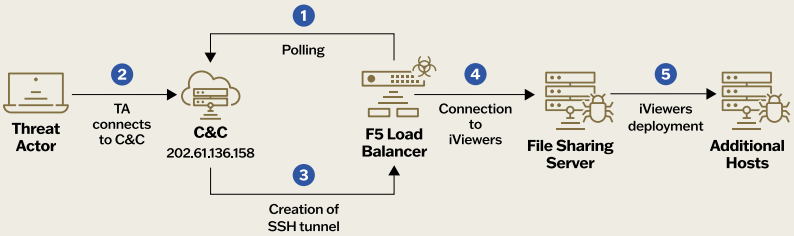

サイバー攻撃の調査依頼を受けて侵入を発見したSygniaのレポートによると、Velvet Antは、内部コマンド&コントロール(C2)サーバーとして機能するレガシーF5 BIG-IPアプライアンスを含む、ネットワーク全体のさまざまなエントリポイントを使用して複数の足場を確立しました。

侵害されたF5 BIG-IPデバイスを使用することで、脅威当事者は、3年間もの間、検知されることなく、同社から機密性の高い顧客情報や財務情報をこっそりと盗み出すことができました。

攻撃にF5 BIG-IPマルウェアを使用

Sygniaが観測した攻撃は、被害組織がファイアウォール、WAF、ロードバランシング、ローカルトラフィック管理に使用していた2台の旧式のF5 BIG-IPアプライアンスを侵害することから始まりました。

どちらのアプライアンスもオンラインで公開されており、脆弱なOSバージョンを実行していた。Sygniaによると、両アプライアンスは既知のリモートコード実行の不具合を利用して侵入し、ネットワーク機器にカスタムマルウェアをインストールしました。

このマルウェアは、中国の様々なハッカーが10年以上前からデータ収集と流出のために使用しているものです。

F5 BIG-IPアプライアンスに展開されたその他のマルウェアは以下のとおりです:

- PMCD:C&Cサーバに1時間ごとに接続し、「csh」経由でサーバから受け取ったコマンドを実行し、リモート制御を維持する。

- MCDP:ネットワークパケットをキャプチャし、’mgmt’ NIC 引数で実行し、永続的なネットワーク監視を保証します。

- SAMRID (EarthWorm):オープンソースの SOCKS プロキシトンネラーで、安全なトンネルの作成に使用される。

- ESRDE:PMCDと同様に、コマンド実行に「bash」を使用し、リモートからのコマンド制御と永続化を可能にします。

攻撃者は、侵害された F5 BIG-IP アプライアンスを使用してネットワーク上の永続性を保持し、内部ネットワークへのアクセスを可能にすると同時に、攻撃者のトラフィックを正規のネットワーク・トラフィックに紛れ込ませることで、検出をより困難にしています。

この方法は、企業のファイアウォールを迂回し、アウトバウンド・トラフィックの制限を解除することで、攻撃者は約3年間、アラームを発することなく顧客情報や財務情報を盗むことができました。

シグニア

Sygniaの報告によると、情報漏えいの発覚後、徹底的な駆除作業が行われたにもかかわらず、ハッカーは検出を回避するために新たな設定でPlugXを再導入し、F5アプライアンスのような侵害された内部デバイスを使用してアクセスを維持しました。

防御に関する推奨事項

Velvet Antのような高度で持続的な脅威グループへの対策には、多層的かつ全体的なセキュリティ・アプローチが必要です。

Sygniaでは、このような攻撃を検知するために以下の対策を推奨しています:

- アウトバウンド接続を制限し、C&C通信を最小限に抑える。

- 管理ポートを厳格に管理し、ネットワークのセグメンテーションを強化する。

- レガシーシステムのリプレースを優先し、セキュリティ管理を強化する。

- 改ざん防止機能を備えた堅牢な EDR システムを導入し、Windows Credential Guard などのセキュリティ対策を有効にする。

- パッチ管理、侵入検知、クラウドベースのソリューションへの移行を通じて、エッジデバイスのセキュリティを強化する。

エッジ・ネットワーク・デバイスは、一般的にセキュリティ・ソリューションをサポートしておらず、インターネットに公開されることを前提としているため、脅威行為者がネットワークに最初にアクセスするための人気のターゲットとなっている。

2023年には、中国に関連したハッカーがフォーティネットのゼロデイを悪用してカスタムインプラントをインストールし、データを盗んでVMWare ESXiとvCenterサーバーにピボットしました。

その数週間後、中国のハッキングキャンペーンと思われるものが、パッチが適用されていないSonicWall Secure Mobile Access(SMA)アプライアンスを標的として、カスタムマルウェアをインストールしました。

2023年4月、米国と英国は、ロシア国家に支援されたAPT28ハッカーが「Jaguar Tooth」と名付けられたカスタムマルウェアをCisco IOSルータに展開していると警告しました。

2023年5月、バラクーダESGデバイスは、カスタムマルウェアを展開し、データを盗むために7か月間悪用されました。これらのデバイスの侵害は非常に広範であったため、バラクーダは、企業が侵害されたデバイスを復元するのではなく、交換することを推奨していました。

さらに最近では、国家的支援を受けたと思われる脅威行為者がパロアルトネットワークスのゼロデイを悪用してカスタムバックドアをインストールし、内部ネットワークに侵入してデータと認証情報を盗み出しました。

F5は、ハッカーが上記のように同社のソリューションを悪用した事例について、以下の声明を発表した。

F5では、サードパーティと協力してお客様のために問題を特定し、解決する機会に感謝しています。

複雑化するインフラと巧妙化するサイバー脅威に対応するため、F5では以下のことを推奨しています:

- システムのセキュリティとパフォーマンスを最適化するために、ソフトウェアの最新バージョンを実行すること、

- 制御プレーン・ネットワークをインターネットを含む信頼できないソースに公開しない。

- BIG-IP iHealth Diagnostic Toolを活用して、システムの適切な動作を検証し、最高の効率で機能していることを確認する。

Comments