GoogleChrome、Word、OneDriveの偽エラーを利用し、ユーザーを騙してマルウェアをインストールする悪質なPowerShellの「修正プログラム」を実行させる新たなマルウェア配布キャンペーンが発生しています。

この新しいキャンペーンは、ClearFake、ClickFixと呼ばれる新しい攻撃クラスター、マルウェアやランサムウェアの感染につながる大量の電子メールを送信するスパム配信者として知られるTA571脅威アクターなど、複数の脅威アクターによって使用されていることが確認されています。

これまでのClearFake攻撃は、マルウェアをインストールする偽のブラウザアップデートをインストールするよう訪問者に促すウェブサイトのオーバーレイを利用していました。

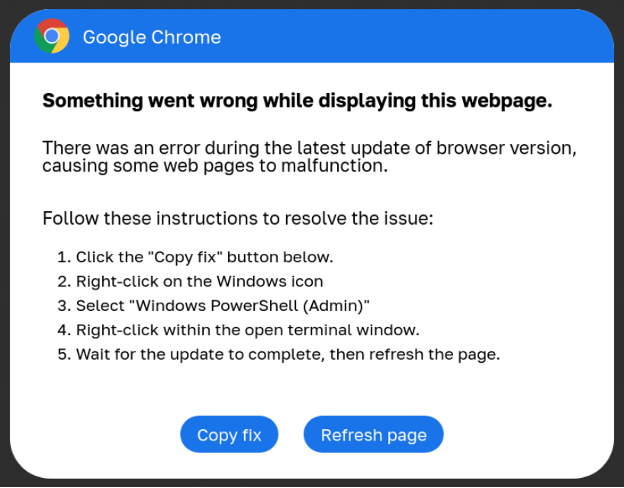

また、新たな攻撃では、HTMLの添付ファイルや侵害されたウェブサイトにJavaScriptを利用しています。しかし現在では、オーバーレイに偽のGoogle Chrome、Microsoft Word、OneDriveのエラーが表示されます。

これらのエラーは、訪問者がボタンをクリックしてPowerShellの「修正プログラム」をクリップボードにコピーし、「ファイル名を指定して実行」ダイアログまたはPowerShellプロンプトに貼り付けて実行するよう促します。

「攻撃の連鎖を成功させるには、ユーザーによる多大な操作が必要ですが、ソーシャル・エンジニアリングは十分に巧妙で、実際の問題と解決策のように見えるものを同時に提示するため、ユーザーはリスクを考慮せずに行動を起こす可能性があります」と、ProofPointの新しいレポートは警告しています。

Proofpointが確認したペイロードには、DarkGate、Matanbuchus、NetSupport、Amadey Loader、XMRig、クリップボードハイジャッカー、Lumma Stealerなどが含まれる。

PowerShellの「修正」がマルウェアにつながる

プルーフポイントのアナリストは、主に初期段階で異なる3つの攻撃チェーンを観測しており、TA571に起因すると確信が持てなかったのは最初のケースだけでした。

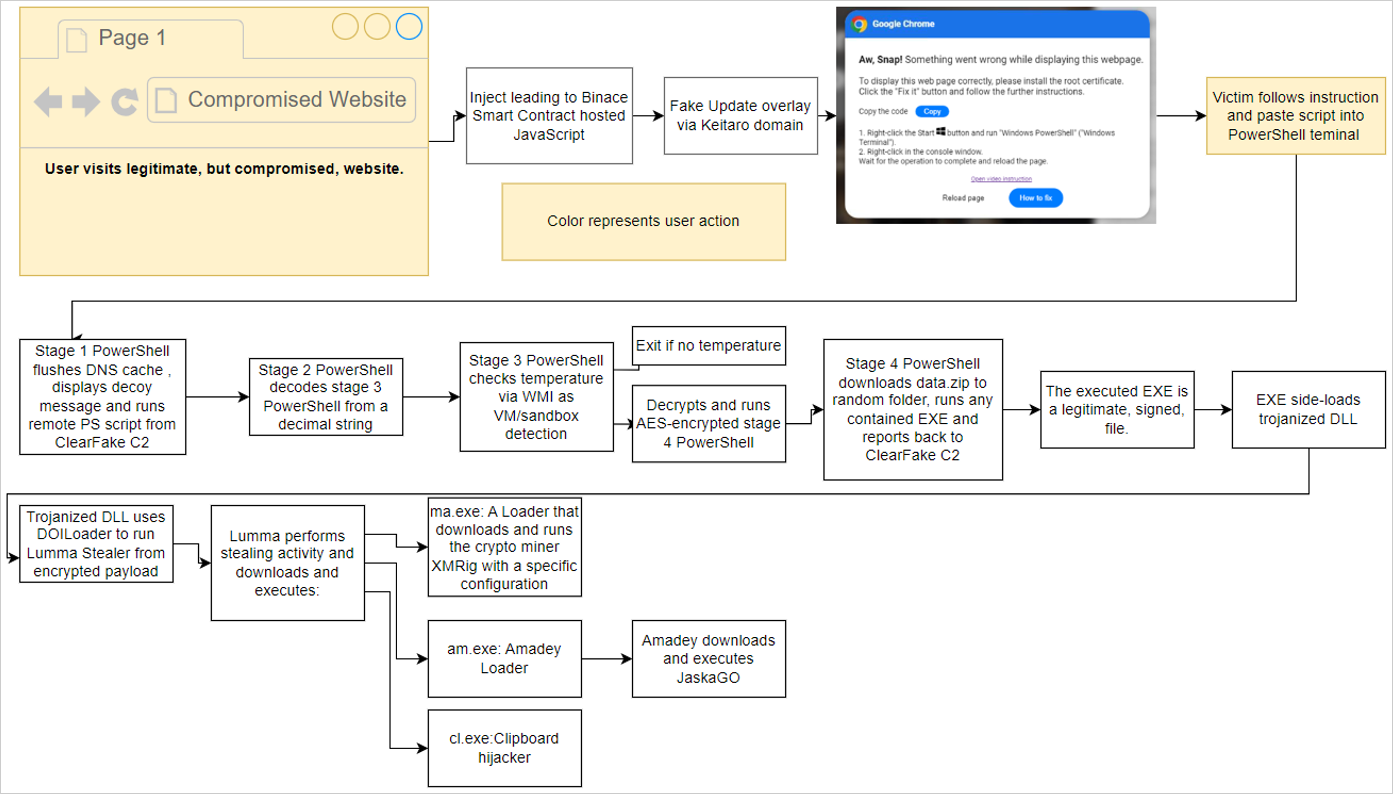

この最初のケースでは、ClearFakeの背後にいる脅威アクターに関連しており、ユーザーは侵害されたウェブサイトにアクセスし、Binanceのスマートチェーンコントラクトを介してブロックチェーン上にホストされた悪意のあるスクリプトをロードします。

このスクリプトはいくつかのチェックを実行し、ウェブページの表示に問題があることを示す偽のGoogle Chrome警告を表示します。そして、このダイアログは、PowerShellスクリプトをWindowsのクリップボードにコピーし、Windows PowerShell(管理者)コンソールで実行することで、「ルート証明書」をインストールするよう訪問者に促します。

ソースはこちら:プルーフポイント

PowerShellスクリプトが実行されると、デバイスが有効なターゲットであることを確認するためにさまざまな手順が実行され、次に示すような追加のペイロードがダウンロードされます。

- DNS キャッシュをフラッシュします。

- クリップボードの内容を削除します。

- おとりメッセージを表示します。

- 別のリモートPowerShellスクリプトをダウンロードし、情報ステーラーをダウンロードする前に、アンチVMチェックを実行する。

Source:Proofpoint

2つ目の攻撃チェーンは、「ClickFix」キャンペーンに関連しており、侵害されたウェブサイト上でインジェクションを使用し、Google Chromeの偽エラーをオーバーレイするiframeを作成します。

ユーザーは、「Windows PowerShell(管理者)」を開き、提供されたコードを貼り付けるよう指示され、上記と同じ感染につながります。

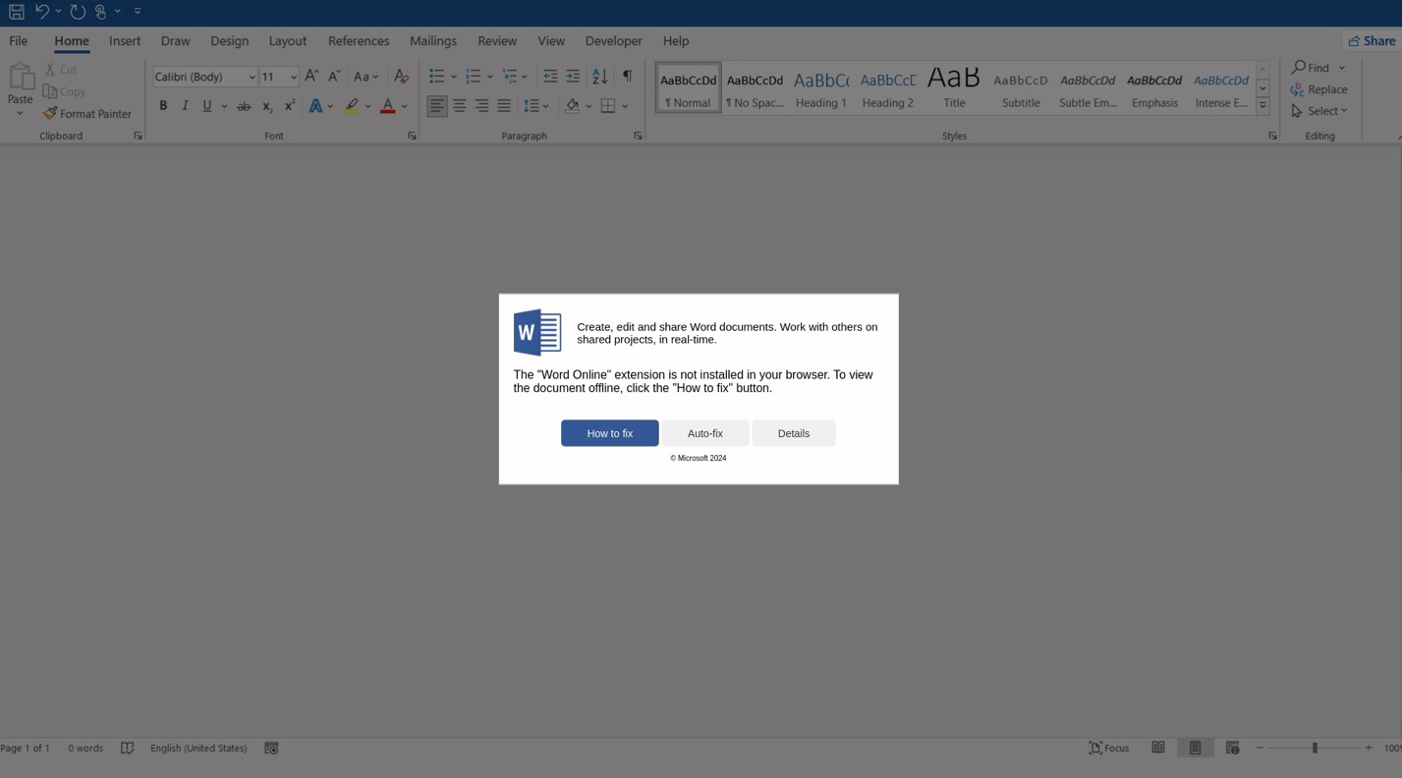

最後に、Microsoft Wordドキュメントに似せたHTML添付ファイルを使用した電子メールベースの感染チェーンは、ドキュメントを正しく表示するために「Word Online」拡張機能をインストールするようユーザーに促します。

エラーメッセージには「How to fix」と「Auto-fix」のオプションがあり、「How to fix」はbase64エンコードされたPowerShellコマンドをクリップボードにコピーし、PowerShellに貼り付けるよう指示します。

Auto-fix」は、search-msプロトコルを使用して、リモートの攻撃者が制御するファイル共有上にWebDAVホストされた「fix.msi」または「fix.vbs」ファイルを表示します。

Source:Proofpoint

この場合、PowerShell コマンドが MSI ファイルまたは VBS スクリプトをダウンロードして実行し、それぞれ Matanbuchus または DarkGate に感染します。

いずれのケースでも、脅威当事者は、ターゲットがシステム上でPowerShellコマンドを実行するリスクについて認識していないことを悪用しています。

また、貼り付けられたコードによって開始される悪意のあるアクションをWindowsが検出およびブロックできないことを利用しています。

このような攻撃の連鎖は、TA571が、より多くのシステムを侵害するために、より多くの感染経路を発見し、その有効性を向上させるために、複数の手法を積極的に試していることを示しています。

Comments