米国サイバーセキュリティ・インフラストラクチャ・セキュリティ局(CISA)は、ランサムウェア攻撃で悪用されている深刻度の高いWindowsの脆弱性をゼロデイとして、積極的に悪用されているセキュリティバグのカタログに追加した。

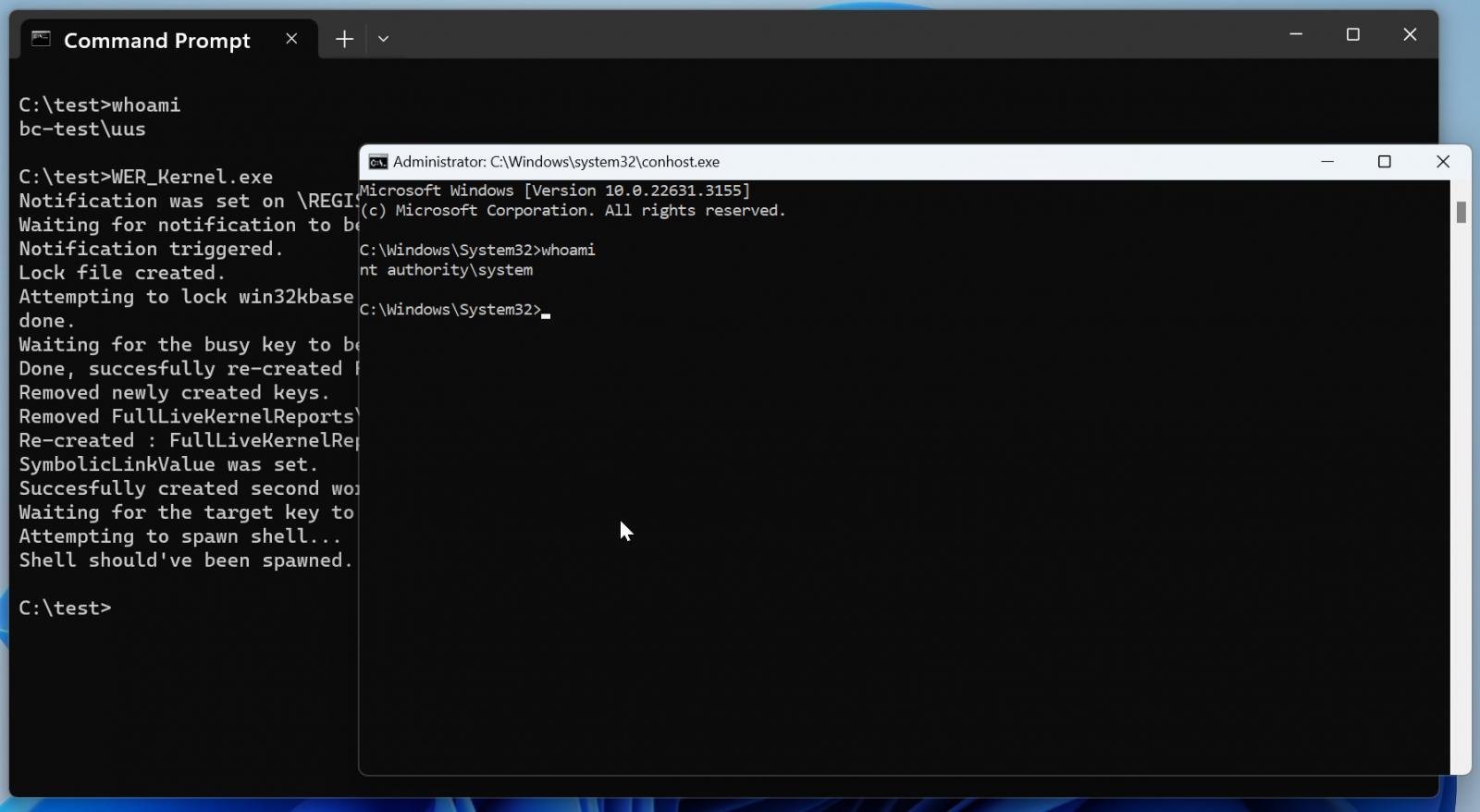

CVE-2024-26169として追跡されているこのセキュリティ上の欠陥は、Windowsエラー報告サービスにおける不適切な権限管理の弱点が原因です。悪用に成功すると、ユーザーの操作を必要としない複雑度の低い攻撃で、ローカル攻撃者がSYSTEM権限を得ることができる。

マイクロソフト社は、2024年3月12日の月例パッチチューズデー更新でこの脆弱性に対処した。しかし、同社はまだセキュリティ勧告を更新しておらず、この脆弱性が攻撃で悪用されたとタグ付けしている。

今週初めに発表されたレポートで明らかになったように、シマンテックのセキュリティ研究者は、Black Bastaランサムウェアギャング(Cardinalサイバー犯罪グループ、UNC4394およびStorm-1811としても追跡されている)の運営者が、ゼロデイとしてこの欠陥を悪用した攻撃の背後にいる可能性が高いという証拠を発見した。

彼らは、これらの攻撃で配備されたCVE-2024-26169エクスプロイト・ツールの1つの亜種が、2月27日にコンパイルされたタイムスタンプを持っていることを発見しました。

シマンテックが報告書で認めているように、このようなタイムスタンプは簡単に変更できるため、ゼロデイ悪用の調査結果は決定的なものではありません。しかし、攻撃者がそのようなことをする動機はほとんどないため、このシナリオの可能性は低い。

このことから、このランサムウェア・グループは、マイクロソフト社がローカル権限昇格の欠陥にパッチを当てるセキュリティ更新プログラムをリリースする14日から85日前の間に、実行可能なエクスプロイトを持っていたと考えられます。

脆弱なシステムの安全確保に3週間

連邦民間行政機関(FCEB)機関は、2021年11月の拘束力のある業務指令(BOD 22-01)に従い、CISAの既知の悪用される脆弱性のカタログに追加されたすべての脆弱性からシステムを保護しなければならない。

木曜日、CISAはFCEB機関に対し、7月4日までの3週間、CVE-2024-26169のセキュリティ・パッチを適用し、ネットワークを標的とする可能性のあるランサムウェア攻撃を阻止するよう指示した。

この指令は連邦政府機関にのみ適用されるが、サイバーセキュリティ機関はまた、すべての組織に対し、この欠陥を優先的に修正するよう強く求め、”この種の脆弱性は、悪意のあるサイバー行為者にとって頻繁な攻撃ベクトルであり、連邦政府企業に重大なリスクをもたらす “と警告した。

Black Bastaは2年前の2022年4月、Contiサイバー犯罪組織が一連の 恥ずべきデータ流出事件を受けて複数の派閥に分裂した後、Ransomware-as-a-Service(RaaS)活動として登場した。

それ以来、この一味は、ドイツの防衛請負会社ラインメタル、英国のテクノロジーアウトソーシング会社キャピタ、トロント公共図書館、米国歯科医師会、政府請負会社ABB、現代自動車の欧州部門、イエローページ・カナダ、米国のヘルスケア大手アセンションなど、多くの著名な被害者を侵害した。

CISAとFBIは、Black Bastaランサムウェアの関連会社が2024年5月までに500以上の組織をハッキングし、少なくとも米国の12の重要インフラ部門からシステムを暗号化してデータを盗んだことを明らかにした。

Corvus Insuranceとサイバーセキュリティ企業Ellipticの調査によると、Black Bastaは2023年11月までに90以上の被害者から少なくとも1億ドルの身代金支払いを集めている。

Comments