レッドチーマーやサイバー犯罪者が、企業のログインフォームを表示させて認証情報を盗むプログレッシブ・ウェブ・アプリケーション(PWA)を作成するための新しいフィッシング・キットが公開された。

PWAは、HTML、CSS、JavaScriptを使用して作成されたウェブベースのアプリケーションで、通常のデスクトップアプリケーションのようにウェブサイトからインストールすることができる。インストールされると、オペレーティングシステムはPWAのショートカットを作成し、Windowsでは「プログラムの追加と削除」に、macOSでは「/Users/<アカウント>/Applications/」フォルダの下に追加する。

起動すると、プログレッシブWebアプリはインストールしたブラウザで実行されますが、標準のブラウザコントロールはすべて非表示になり、デスクトップアプリケーションとして表示されます。

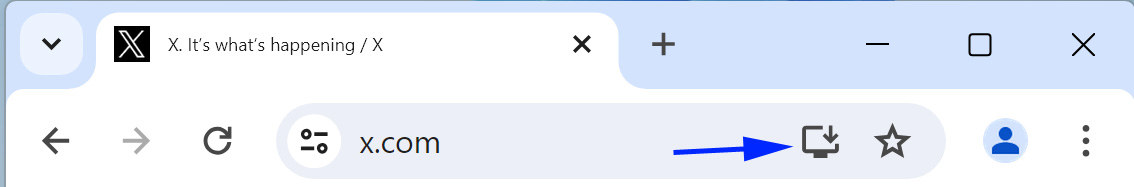

X、Instagram、Facebook、TikTokなど、多くのウェブサイトがデスクトップアプリ体験を提供するためにPWAを使用している。

ソースは こちら:

PWAを使った認証情報のフィッシング

セキュリティ研究者のmr.d0xが作成した新しいフィッシング・ツールキットは、企業のログイン・フォームを表示するPWAアプリを作成する方法を示している。

「PWAはOSとの統合性が高いため(独自のアプリアイコンを持ち、プッシュ通知が可能)、ウェブサイトのエンゲージメントを高めることができる。

「PWAの問題は、フィッシング目的でUIを操作することが可能であるということです。

新しいフィッシング・テンプレートは、ユーザーにPWAをインストールさせるために多少の説得力を必要とするが、そうすることが容易なシナリオもあるだろう。

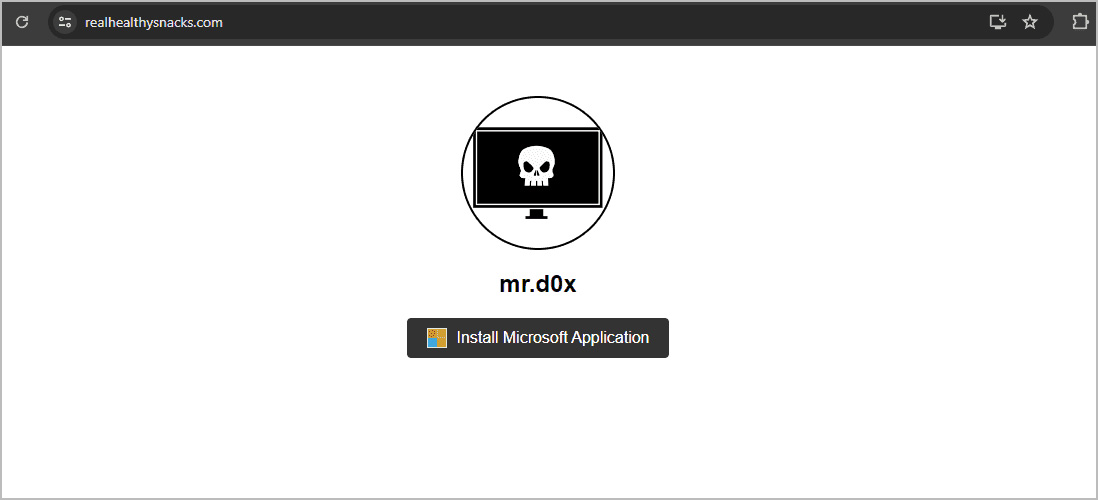

過去に偽のNordVPNや ProtonVPNサイト、偽のWindows PCクリーナーで見られたように、脅威行為者がマルウェアをインストールするプログラムを配布するように設計されたウェブサイトを作成することはよくあることだ。

同様の方法で、脅威行為者は、以下のようにソフトウェアをインストールするためのボタンを含む偽のソフトウェアやリモート管理ツールを宣伝するサイトを作成することができます。

Source: mr.d0x

訪問者がインストールボタンをクリックすると、ブラウザはPWAをインストールしてオペレーティングシステムに追加し、Windowsはタスクバーにショートカットを作成するかどうかを尋ねます。

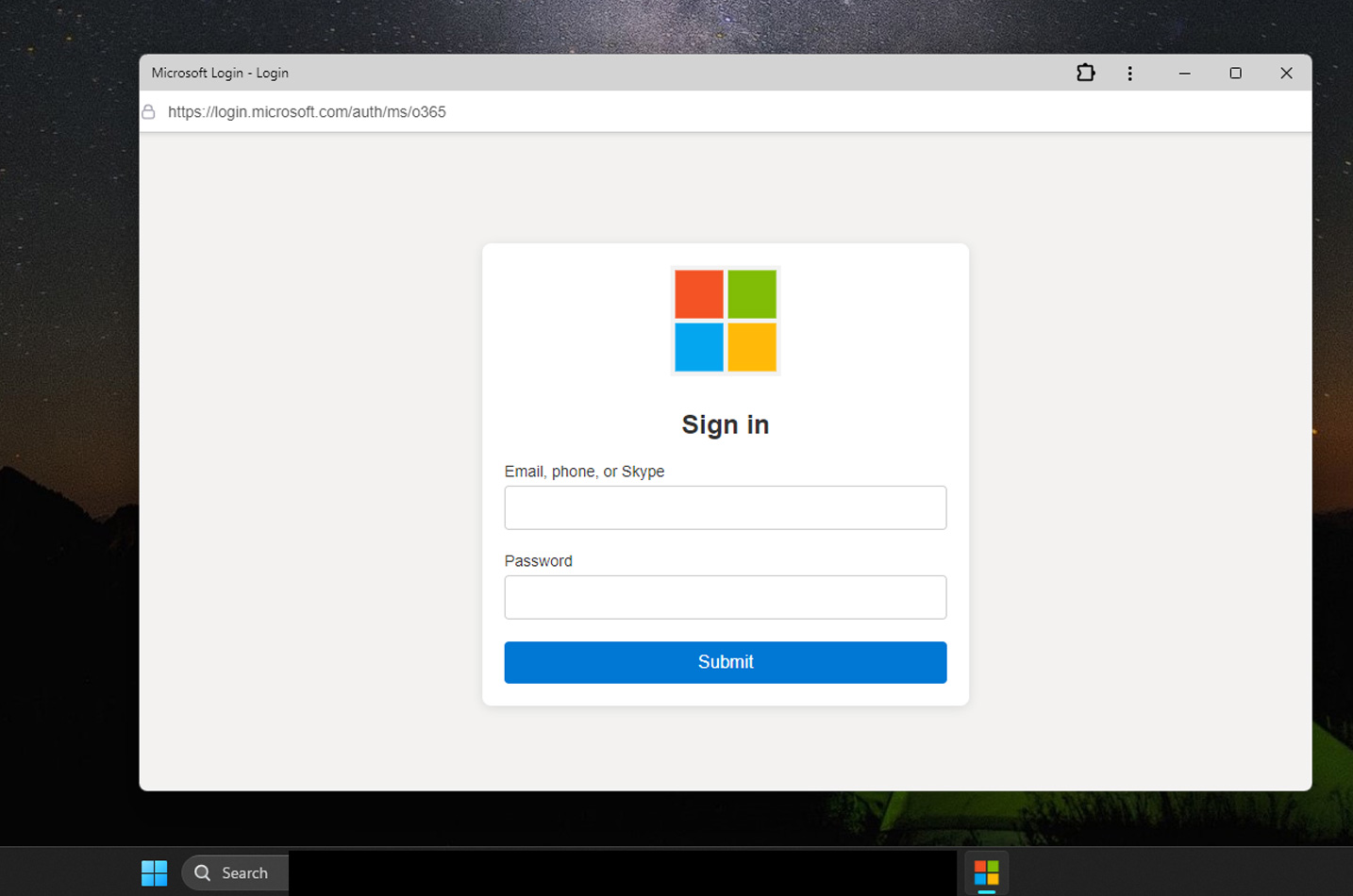

しかし、PWAが自動的に起動すると、例えばVPN製品、マイクロソフト、AWS、オンラインストアの認証情報など、ログインするための認証情報の入力をユーザーに促す。

このテクニックが際立っているのは、mr.d0xが、ブラウザ・イン・ザ・ブラウザのテクニックで行われたのと同様に、偽のURLを含む偽のアドレスバーをPWAに統合する方法を示しているからだ。これにより、ログインフォームがターゲットにとってより合法的に見えるようになる。

Source: mr.d0x

研究者はPWAフィッシング・テンプレートをGitHubで公開しており、誰でも自分のシナリオのためにテストしたり修正したりすることができる。

「PWAをあまり利用しないユーザーは、PWAにURLバーがあるべきでないことに気づいていない可能性があるため、この手口により疑われる可能性がある。Chromeは定期的にタイトルバーに実際のドメインを表示することで対策しているようだが、”URLを確認する “という習慣があるため、この対策はあまり役に立たないだろう。

加えて、今日どれだけのセキュリティ啓発プログラムがPWAのフィッシングについて言及しているだろうか?私は個人的な経験からしか語れないが、企業がトレーニングでこのことに言及しているのを見たことがない。PWAとそれが潜在的にもたらす危険性についてよく知られていないことが、このテクニックをより効果的なものにしているのかもしれない。

私は、このテクニックがユーザーにソフトウェアをインストールするよう要求し、PWAウィンドウでフィッシングを行う攻撃者によって使用されるのを見ることができる。これは、私が提供したデモビデオで実演された。

最後に、WindowsはPWAをタスクバーに固定するよう、積極的にユーザーに促すということを覚えておいてほしい。次にウィンドウが開かれると、マニフェストファイルの「start_url」パラメータに記載されたURLを自動的に開きます。これにより、ユーザーはPWAをピン留めし、複数回使用する可能性があり、攻撃者はより多くの結果を得ることができる。”

❖ mr.d0xが語った。

この研究者は、ブラウザに偽のファイルアーカイバを表示したり、MFAをバイパスするためにVNCを使用したり、ランサムウェアのギャングに悪用されたり、Steamの認証情報を盗むために悪名高いBrowser in the Browserテンプレートを使用したりする、以前のフィッシングツールキットで知られています。

この新しいPWAフィッシング手法は、ターゲットにアプリをインストールさせるために、より説得力を必要とするだろうが、今後、脅威行為者がこのテクニックを利用するのを見かけても驚くことではないだろう。

残念ながら、既存のグループポリシーでプログレッシブWebアプリのインストールを防止できるものはなく、既存のポリシーでは特定の拡張子IDや特定のURLへのアクセスを禁止することしかできない。

2018年、韓国科学技術院(KAIST)の研究者は、プログレッシブWebアプリとその潜在的なセキュリティリスクについて調査した論文を発表した。

PWAフィッシング・キットのデモは以下で見ることができる。

Comments