Black Bastaランサムウェアは、修正プログラムが提供される前のゼロデイとして、Windowsの特権昇格の脆弱性(CVE-2024-26169)を悪用している疑いがあります。

この欠陥は、Windowsエラー報告サービスにおける深刻度の高い問題(CVSS v3.1: 7.8)であり、攻撃者は権限をSYSTEMに昇格させることができます。

マイクロソフトは2024年3月12日、月例のパッチチューズデーアップデートでこの欠陥を修正したが、ベンダーのページ上のステータスはアクティブな悪用はないことを示している。

Symantecのレポートによると、CVE-2024-26169は、Black Bastaギャングの運営者であるサイバー犯罪グループCardinal(Storm-1811、UNC4394)によって積極的に悪用されており、ゼロデイとして活用された可能性が高いと指摘している。

CVE-2024-26169 の悪用

シマンテックは、Black BastaがQakBotのテイクダウン以降使用しているDarkGateローダーによる最初の感染に続いて、CVE-2024-26169のエクスプロイトツールが展開されたランサムウェア攻撃の試みを調査しました。

攻撃者は、悪意のあるコマンドを実行し、侵害されたシステム上で永続性を確立するように設計されたソフトウェアアップデートを装ったバッチスクリプトを使用していたため、アナリストは、攻撃者がBlack Bastaに関連していると考えています。

今回確認されたエクスプロイト・ツールは、レジストリ・キーを作成する際にWindowsファイルwerkernel.sysがNULLセキュリティ記述子を使用することを利用しています。

このツールは、これを悪用してレジストリ・キー(HKLMSoftwareMicrosoftWindows NTCurrentVersion ■Image File Execution Options ■WerFault.exe)を作成し、「Debugger」の値を自身の実行可能パス名に設定することで、SYSTEM権限でシェルを起動できるようにします。

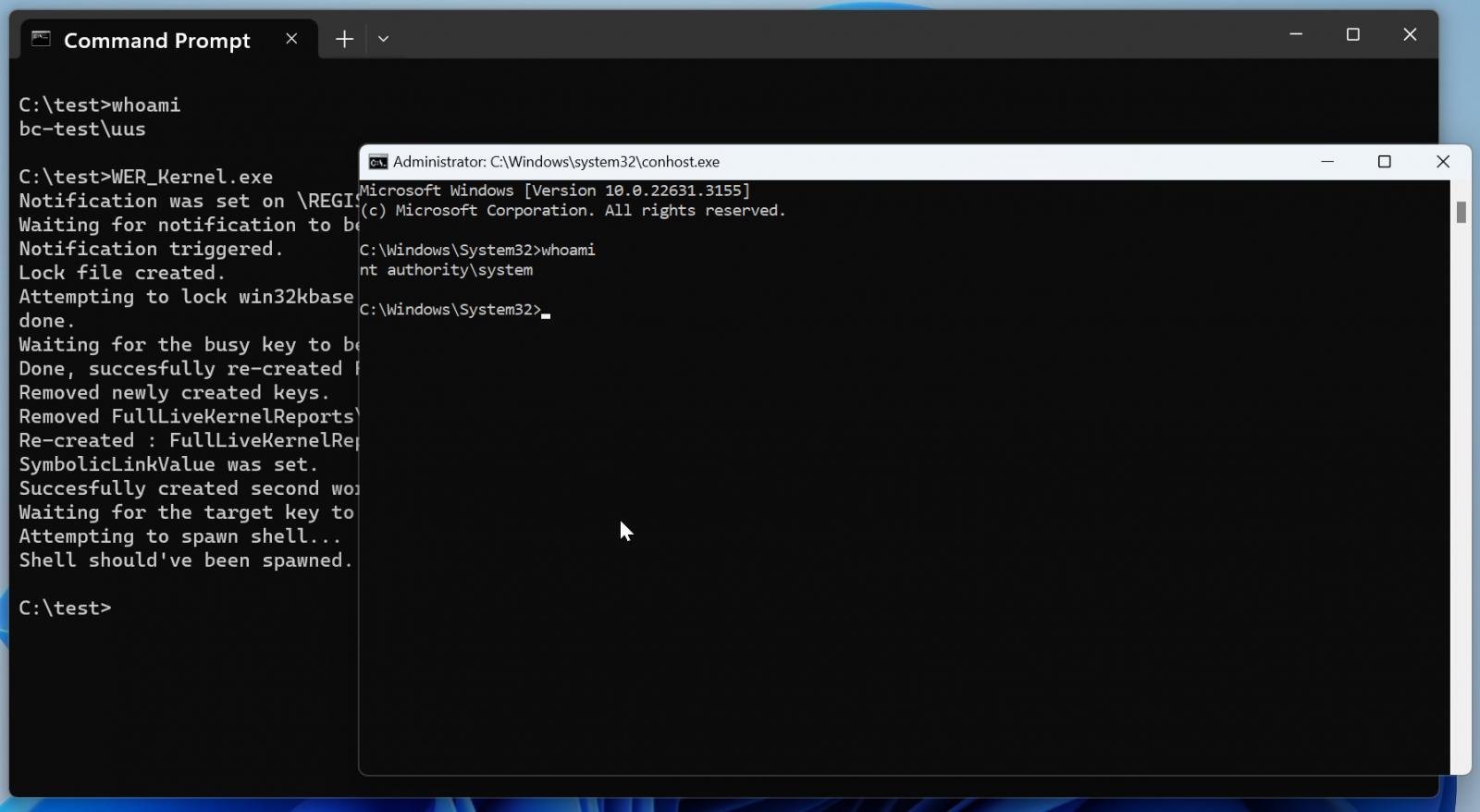

以下は、Microsoftが3月にこの不具合を修正する前の、2月からのWindowsセキュリティ更新プログラムのみがインストールされたWindows 11デバイス上でエクスプロイトをテストするデモです。

ソースは こちら:

シマンテックの調査結果の興味深い点は、エクスプロイト・ツールの1つの亜種のコンパイル・タイムスタンプが2024年2月27日であるのに対し、2つ目のサンプルはさらに前の2023年12月18日に作成されていることだ。

つまり、Black Bastaは、Microsoftが最終的に特権昇格問題の修正プログラムをリリースする14日から85日前に、エクスプロイト・ツールを開発していたことになる。

Symantec社も認めているように、ポータブル実行ファイルのタイムスタンプは変更可能であるため、ゼロデイ悪用が行われたかどうかについては結論が出ないものの、攻撃者がタイムスタンプを改ざんする動機はほとんどないようであり、このシナリオは考えにくい。

Black Bastaは、今は亡きContiサイバー犯罪シンジケートと関連していると思われるランサムウェアで、以前にもWindowsツールの悪用に関する専門知識とプラットフォームに関する深い理解を示している。

CISAとFBIが2024年5月に発表した勧告では、Black Bastaの大規模な活動が強調され、その関連会社は2022年4月以降、500件の侵害に関与しているとされている。

ブロックチェーン分析会社Ellipticは2023年11月、このランサムウェアの作戦が1億ドル以上の身代金支払いを行ったと報告した。

Black Bastaによるこの脆弱性の利用を軽減するには、最新のWindowsセキュリティ更新プログラムを適用し、CISAが共有するガイドラインに従うことが不可欠である。

Comments