ウクライナのコンピュータ緊急対応チーム(CERT-UA)は、ハッキング・グループ「UAC-0020(Vermin)」がウクライナ防衛軍への攻撃で開始した「SickSync」と名付けられた新たなキャンペーンについて報告している。

この脅威グループは、2022年10月以降ロシアがほぼ全域を占領しているルハンスク人民共和国(LPR)地域に関連している。このハッカーの活動は、共通してロシアの利益と一致している。

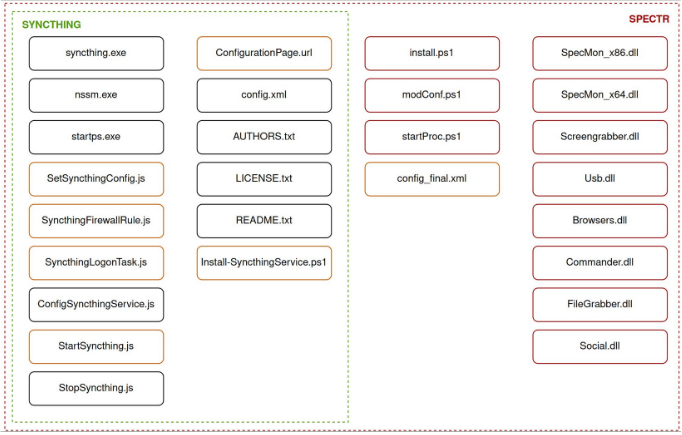

この攻撃は、正規のファイル同期ソフトウェアSyncThingとSPECTRと呼ばれるマルウェアを組み合わせて利用している。

Verminの明白な動機は、軍事組織から機密情報を盗むことである。

攻撃の詳細

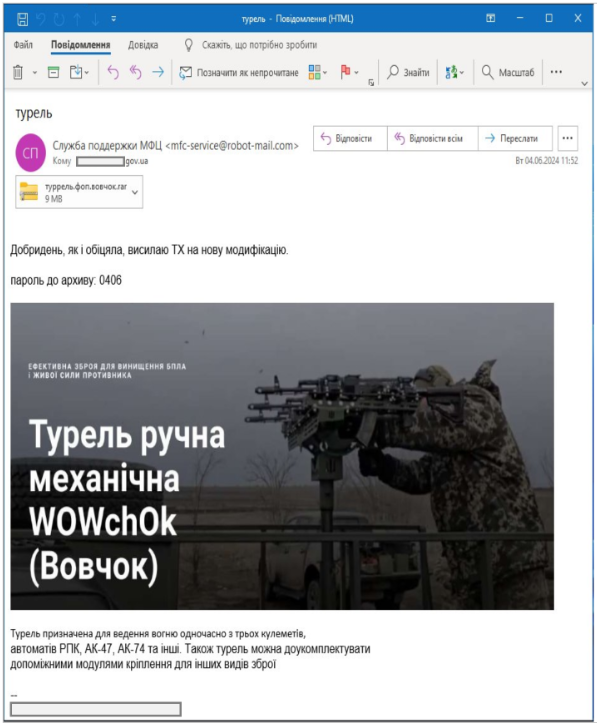

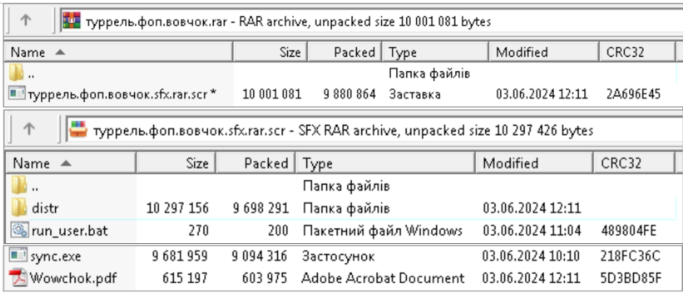

攻撃は、”turrel.fop.wolf.rar “というパスワードで保護されたRARSFXアーカイブを含む、ターゲットに送信されるフィッシングメールから始まります。

ソースCERT-UA

ファイルを起動すると、PDF(「Wowchok.pdf」)、インストーラ(「sync.exe」)、BATスクリプト(「run_user.bat」)が抽出されます。BATはsync.exeを実行します。sync.exeにはSyncThingとSPECTRのマルウェアと必要なライブラリが含まれています。

Source:CERT-UA

SyncThingはデータ同期のためにピアツーピア接続を確立し、文書やアカウントのパスワードを盗むために使用されます。

正規のツールは、識別を回避するために新しいディレクトリ名とスケジュールされたタスクで変更され、アクティブなときにウィンドウを表示するコンポーネントは削除されています。

SPECTRはモジュール型のマルウェアで、以下の機能を備えています:

- SpecMon:SpecMon:PluginLoader.dllを呼び出し、”IPlugin “クラスを含むDLLを実行する。

- Screengrabber:特定のプログラムウィンドウが検出されると、10秒ごとにスクリーンショットを撮影します。

- FileGrabber: robocopy.exeを使用して、Desktop、MyPictures、Downloads、OneDrive、DropBoxなどのユーザーディレクトリからファイルをコピーします。

- Usb:リムーバブルUSBメディアからファイルをコピーします。

- ソーシャルTelegram、Signal、Skype、Elementなどの様々なメッセンジャーから認証データを盗みます。

- ブラウザ:Firefox、Edge、Chromeなどのブラウザから、認証データ、セッション情報、閲覧履歴を中心にデータを盗み出します。

SPECTRによって盗み出されたデータは、「%APPDATA%syncServe_Sync」ディレクトリ内のサブフォルダにコピーされ、その後、脅威行為者のシステムに同期して転送されます。

によって展開される2つのコンポーネント:CERT-UA

CERT-UAは、セキュリティ・システムがネットワーク・トラフィックに不審なフラグを立てる可能性を減らすために、Verminがデータ流出のための正規のツールを使用することにしたと考えている。

同サイバーセキュリティ機関は、SyncThingのインフラストラクチャ(*.syncthing.netなど)との相互作用があれば、システムが危険にさらされているとみなし、感染を検出して根絶するための調査を開始するのに十分であると指摘している。

Comments