攻撃者はGitHubのリポジトリを標的としており、その内容を消去し、被害者にTelegramで連絡を取るよう求めている。

これらの攻撃は、チリのサイバーセキュリティ企業CronUpのセキュリティ研究者であるGermán Fernández氏が水曜日に初めて発見した、進行中のキャンペーンの一環のようだ。

このキャンペーンの背後にいる脅威者は、Telegram上でGitlokerというハンドルネームを持ち、サイバーインシデント・アナリストを装っている。

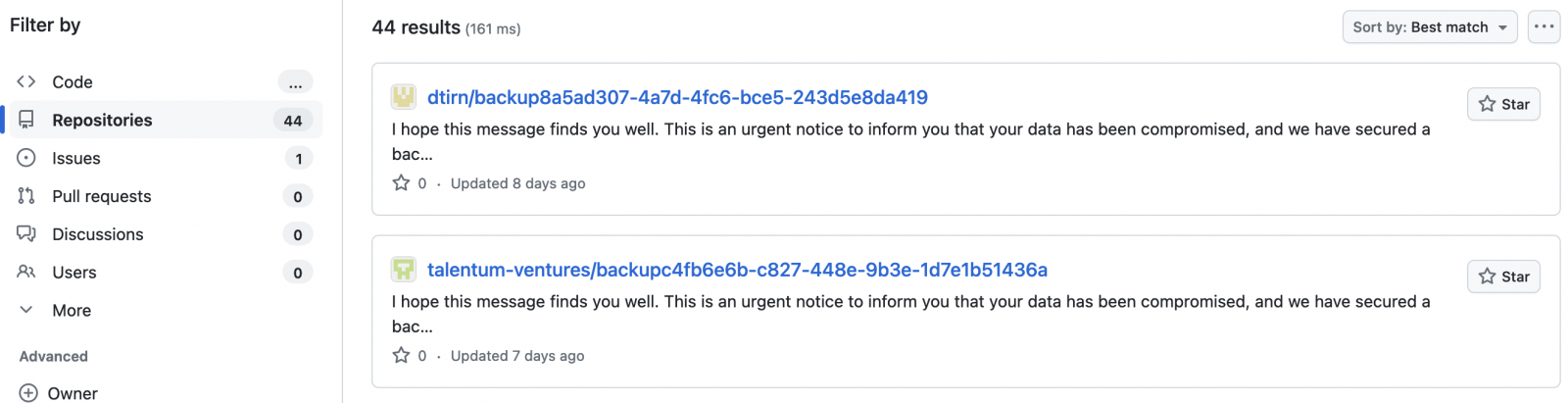

その後、被害者のデータを盗み、削除されたデータの復元に役立つバックアップを作成すると主張する。その後、彼らはリポジトリの名前を変更し、1つのREADME.meファイルを追加し、被害者にTelegramで連絡を取るよう指示する。

“このメッセージがあなたに届くことを願っています。これは、あなたのデータが危険にさらされていることを知らせる緊急の通知であり、我々はバックアップを確保しました “と身代金メモには書かれていた。

本日未明、Gitlokerの恐喝キャンペーンに関する詳細をGitHubに問い合わせたところ、広報担当者からのコメントは得られなかった。

GitHubユーザーを狙った過去の攻撃を受けて、同社は不正アクセスからアカウントを保護するためにパスワードを変更するようユーザーに助言した。これにより、新しいSSHキーの追加、新しいアプリの承認、チームメンバーの変更などの悪意のある行為から保護されるはずです。

攻撃者による GitHub アカウントの侵害を防ぎ、不審な動きを検知するために、次のことも行ってください:

- 二要素認証を有効にする。

- パスワードなしで安全にログインするためのパスキーを追加する。

- SSH 鍵、デプロイ鍵、許可された統合への不正アクセスを確認し、取り消す。

- アカウントに関連付けられているすべてのメールアドレスを確認する。

- アカウントのセキュリティログを確認し、リポジトリの変更を追跡します。

- リポジトリのウェブフックを管理します。

- 新しいデプロイキーを確認し、失効させます。

- 各リポジトリの最近のコミットや共同作業者を定期的に確認する。

データ盗難攻撃の標的になりやすい

GitHub アカウントが侵害され、ユーザーの個人リポジトリからデータが盗まれたのは今回が初めてではありません。

2020年3月頃、ハッカーは2018年6月から開発者プラットフォームの親会社であるMicrosoftのアカウントにも侵入し、Redmondのプライベート・リポジトリから500GB分以上のファイルを盗み出した。

盗まれたファイルには主にコードサンプルやテストプロジェクト、その他一般的なもの(マイクロソフトが心配するような重要なものは何もない)が含まれていたが、セキュリティ専門家は、この侵害でプライベートなAPIキーやパスワードも誤って流出したのではないかと懸念していた。

ShinyHuntersとして知られる現在悪名高い脅威行為者も、最初に盗んだファイルを最高入札者に売る計画を立てた後、ハッカーフォーラムに無料で流出させることで、盗まれたデータの取るに足らない性質を確認した。

2020年9月、GitHubはユーザーのアカウントを危険にさらすフィッシングキャンペーンを警告した。このキャンペーンでは、偽のCircleCI通知をプッシュする電子メールを使用し、リバースプロキシ経由で中継することで、GitHubの認証情報と2要素認証(2FA)コードを盗み出した。

GitHubによると、攻撃者は侵害後ほぼ直ちに被害者のプライベートリポジトリからデータの流出を開始し、管理権限を使用している場合は組織に新しいユーザーアカウントを追加して永続性を維持したという。

Comments