2024年5月初旬に開始された「Fog」と名付けられた新しいランサムウェア作戦は、漏洩したVPN認証情報を使用して、米国内の教育機関のネットワークに侵入している。

FogはArtic Wolf Labsによって発見され、Artic Wolf Labsは、このランサムウェア作戦はまだ恐喝ポータルを設定しておらず、データを盗む様子も観察されていないと報告している。

しかし、このランサムウェアの一団は、二重の恐喝攻撃のためにデータを盗み出し、被害者を脅して代金を支払わせるためにデータを利用することを確認することができる。

初期アクセスにVPNを使用

Fogのオペレーターは、少なくとも2つの異なるVPNゲートウェイベンダーの侵害されたVPN認証情報を使用して被害者の環境にアクセスしました。

「調査された各ケースにおいて、フォレンジック証拠は、脅威行為者が侵害されたVPN認証情報を活用して被害者の環境にアクセスできたことを示しています」とArtic Wolf Labsは説明しています。

「注目すべきは、リモートアクセスが2つの別々のVPNゲートウェイベンダーを通じて行われていたことです。私たちのケースで文書化された最後の脅威活動は、2024年5月23日に発生しました。”

内部ネットワークにアクセスすると、攻撃者はHyper-Vを実行しているWindowsサーバーへのRDP接続を確立するために使用される管理者アカウントに対して、”pass-the-hash “攻撃を実行する。

あるいは、貴重なアカウントを乗っ取るためにクレデンシャル・スタッフィングが行われ、その後、複数のホストにPsExecが展開されます。

Windows サーバー上では、Fog のオペレータは Windows Defender を無効にして、暗号化プログラムが実行される前に被害者に警告する通知を出さないようにします。

ランサムウェアが展開されると、Windows APIコールを実行し、マルチスレッド暗号化ルーチンにスレッドを割り当てるために利用可能な論理プロセッサの数など、システムに関する情報を収集する。

暗号化を開始する前に、ランサムウェアは設定にハードコードされたリストに基づいてプロセスとサービスのリストを終了させる。

ランサムウェアは、仮想マシン(VM)ストレージ内のVMDKファイルを暗号化し、VeeamおよびWindowsのボリュームシャドウコピー内のオブジェクトストレージからバックアップを削除し、簡単な復元を防ぎます。

暗号化されたファイルには’.FOG‘または’.FLOCKED‘という拡張子が付加されますが、これはJSONベースのコンフィギュレーション・ブロックからオペレータが望むものに設定することができます。

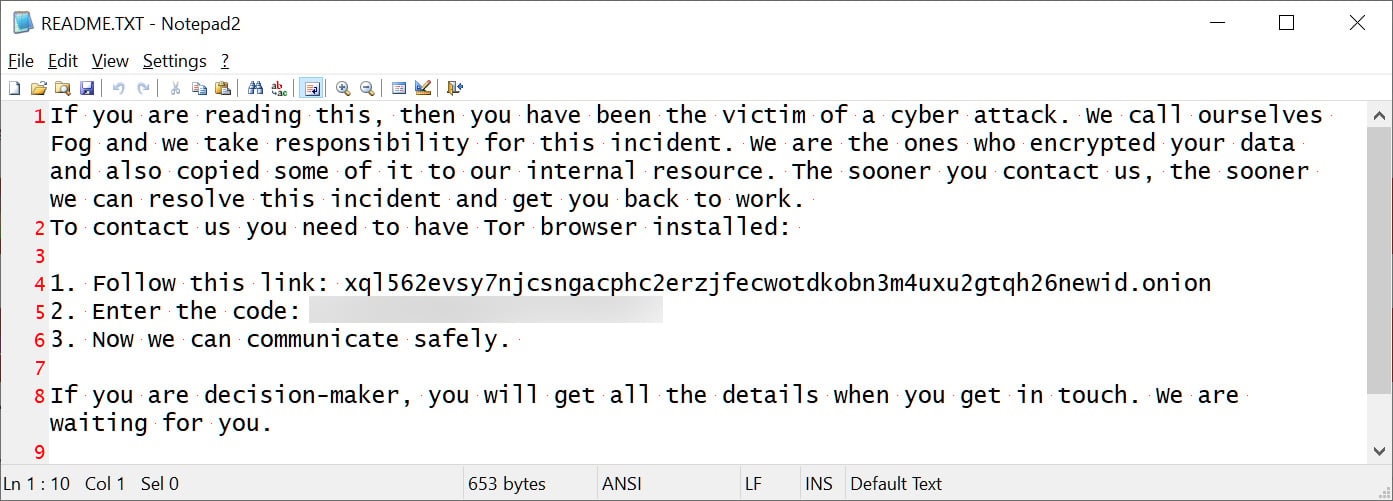

最後に、身代金要求書が作成され、影響を受けたディレクトリに投下され、ファイルを取り戻すための復号化キーの代金を支払うよう被害者に指示します。

によって確認された攻撃から、身代金メモはreadme.txtと名付けられ、交渉に使用されるTorダークウェブサイトへのリンクを含んでいる。このサイトは基本的なチャット・インターフェースで、ランサムウェアの被害者が脅威行為者と身代金の要求を交渉したり、盗まれたファイルのリストを入手したりすることができます。

ソースは こちら:

はまた、Torの交渉サイトが.FOGと.FLOCKEDのどちらの拡張子でも同じであり、どちらの拡張子を使用した攻撃も進行中であることを確認しています。

によって確認された攻撃では、ランサムウェアの一団は、復号化装置を受け取り、盗まれたデータを削除するために数十万ドルを要求した。しかし、大企業にとってはより大きなものだろう。

Arctic Wolf Labsによると、Fogがアフィリエイトを受け入れるオープンなランサムウェア・アズ・ア・サービス(RaaS)として運営されているのか、それともサイバー犯罪者の小さな私的サークルが背後にいるのかは、現在のところ不明だという。

Comments