中国の脅威行為者は、CVE-2018-20062およびCVE-2019-9082に脆弱なThinkPHPアプリケーションを標的とし、Damaと名付けられた永続的なWebシェルをインストールしています。

このWebシェルは、侵害されたエンドポイントを攻撃者のインフラストラクチャの一部として参加させるなど、その後の作戦で検知を回避するためのさらなる悪用を可能にします。

この活動の最初の兆候は 2023年10月にまでさかのぼりますが、この活動を監視しているアカマイのアナリストによると、悪質な活動は最近拡大し、激化しているとのことです。

古い脆弱性を狙う

ThinkPHP はオープンソースのウェブアプリケーション開発フレームワークで、中国では特に人気があります。

2018年12月に修正されたCVE-2018-20062 は NoneCMS 1.3 で発見された問題で、リモートの攻撃者が filter パラメーターを細工して使用することで、任意の PHP コードを実行できる可能性があります。

CVE-2019-9082は、Open Source BMS 1.1.1で使用されているThinkPHP 3.2.4以降に影響を与えるもので、2019年2月に対処されたリモートコマンド実行の問題です。

このキャンペーンでは、この2つの欠陥が悪用され、攻撃者がリモートでコード実行を行い、標的エンドポイント上の基盤となるコンテンツ管理システム(CMS)に影響を与えます。

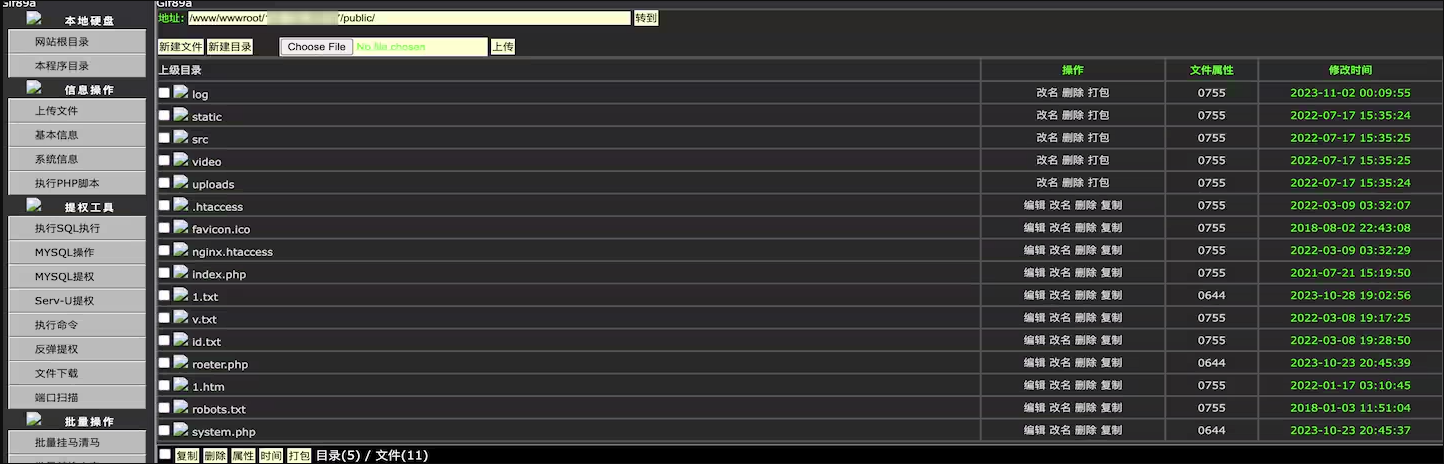

具体的には、攻撃者はこのバグを悪用して「public.txt」という名前のテキストファイルをダウンロードしますが、このファイルは実際には「roeter.php」として保存された難読化されたDamaウェブシェルです。

このペイロードは香港にある侵害されたサーバーからダウンロードされ、パスワード “admin” を使用した簡単な認証ステップを経て、攻撃者はリモートでサーバーをコントロールできるようになります。

アカマイによると、ペイロードを配信するサーバー自体が同じウェブシェルに感染しているため、侵害されたシステムは攻撃者のインフラのノードと化しているようです。

Dama ウェブシェル

Dama は高度な機能を備えており、侵害されたサーバーのファイルシステムをナビゲートし、ファイルをアップロードし、システムデータを収集することで、実質的に特権の昇格を支援します。

また、ネットワークポートスキャン、データベースへのアクセス、無効化された PHP 関数をバイパスしてシェルコマンドを実行することも可能です。

ソースはこちら:アカマイ

Dama の機能で特筆すべきは、コマンドラインインターフェイスがないことです。

アカマイは、Dama のその他の機能が充実していることを考えると、この機能の欠落は注目に値すると指摘しています。

緩和策

6年前の欠陥を悪用することは、脆弱性管理が不十分であるという持続的な問題を改めて認識させるものです。

影響を受ける可能性のある組織には、既知のリモートコード実行のバグに対して安全な最新の ThinkPHP バージョン 8.0 への移行が推奨されています。

アカマイはまた、このキャンペーンの標的範囲が広く、ThinkPHP を使用していないシステムにも影響を及ぼしていることから、日和見的な動機があると指摘しています。

Comments