少なくとも2023年3月以降、中国の国家機関が政府機関を標的として、研究者がCrimson Palaceとして追跡しているサイバースパイキャンペーンが行われている。

サイバーセキュリティ企業Sophosのレポートによると、このキャンペーンは、新しいマルウェアの亜種と3つの異なる活動クラスターに依存しており、協調的な攻撃を示している。

最初のアクセスは特定できませんでしたが、研究者は、以前中国の脅威グループMustang Pandaと関連していたカスタムマルウェアNupakageを使用した2022年初頭に関連する活動を観察しました。

3つの活動クラスター

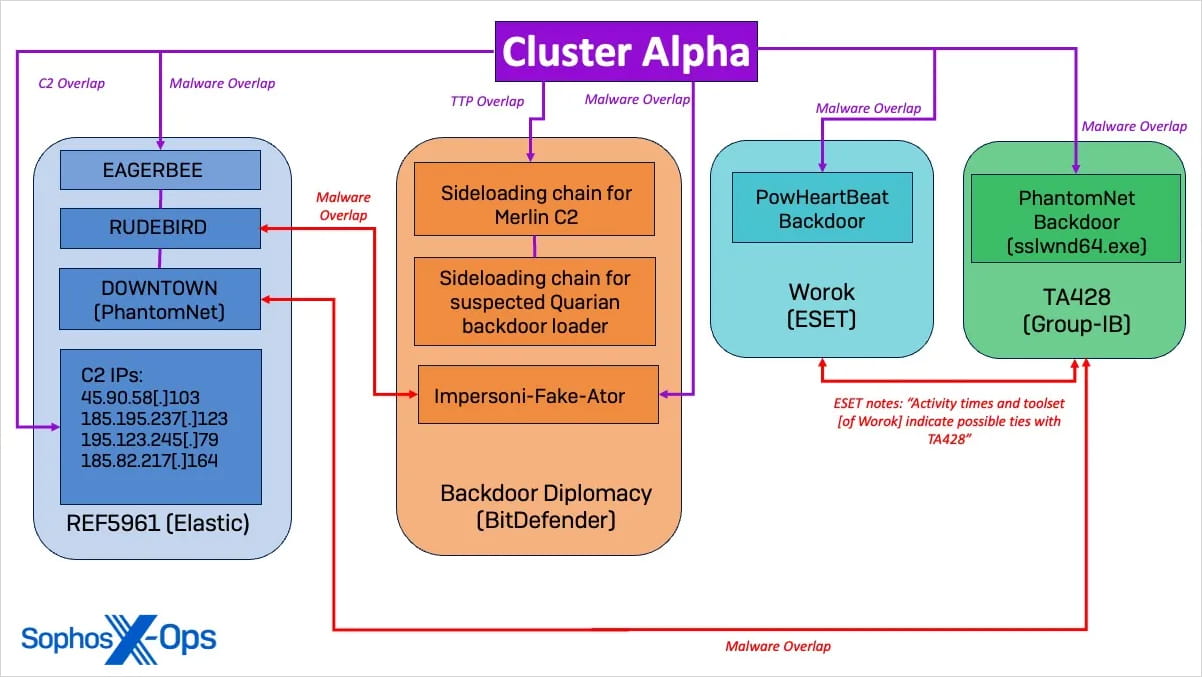

ソフォスは、”BackdoorDiplomacy”、”REF5961″、”Worok”、”TA428″、APT41のサブグループである “Earth Longzhi “などの既知の中国の脅威グループに関連する3つの活動クラスターを特定しました。

アナリストは、これらのクラスターの運営は単一の組織の下で集中的に調整されていると高い信頼性で評価しています。

ソースはこちら:ソフォス

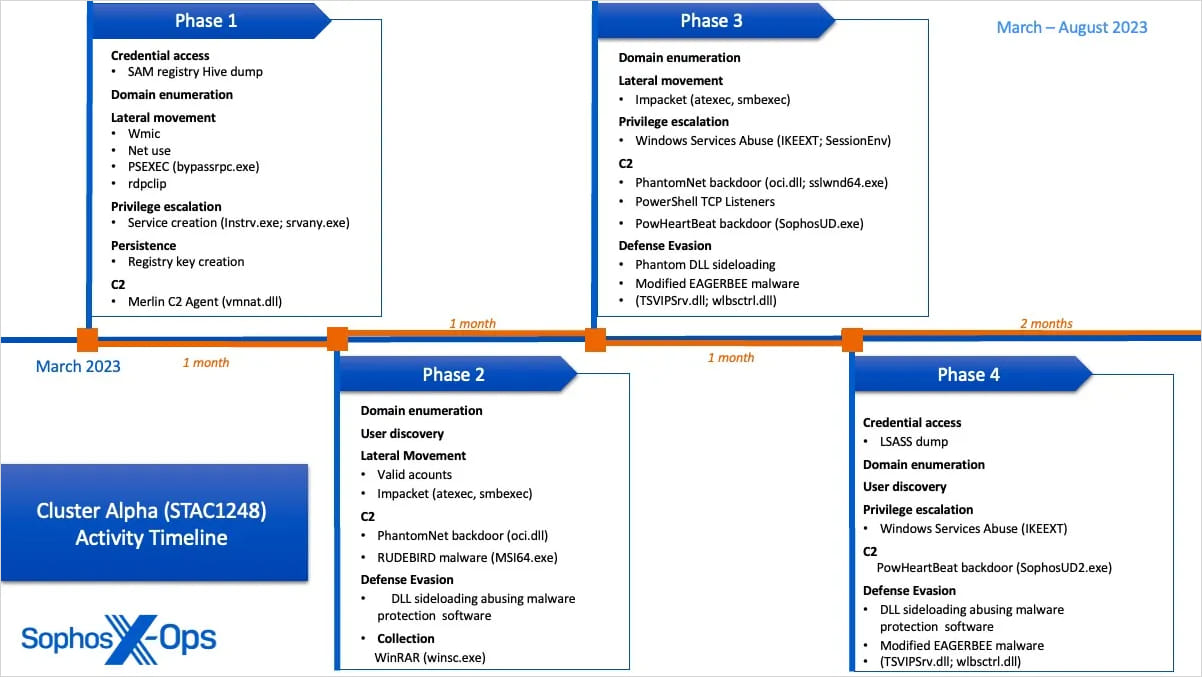

Cluster Alpha(STAC1248):3月初旬から2023年8月まで活動し、セキュリティ機関のネットワーク通信を妨害することが可能な、更新された「EAGERBEE」マルウェア亜種の展開に重点を置いていました。

主な目的は、Active Directoryインフラストラクチャの偵察を行うことで、サーバーのサブネットをマッピングし、管理者アカウントを列挙することでした。

この活動は、Merlin Agent、PhantomNetバックドア、RUDEBIRDマルウェア、PowHeartBeatバックドアなど、複数の持続的コマンド&コントロール(C2)チャネルに依存していました。

検知を回避するため、脅威者は、SYSTEM権限を昇格させたサービスの永続化のためにliving-off-the-landバイナリ(LOLBins)を採用し、Windowsサービスと正規のMicrosoftバイナリを悪用して、8つの独自のDLLでDLLサイドローディングを実施しました。

Source:ソフォス

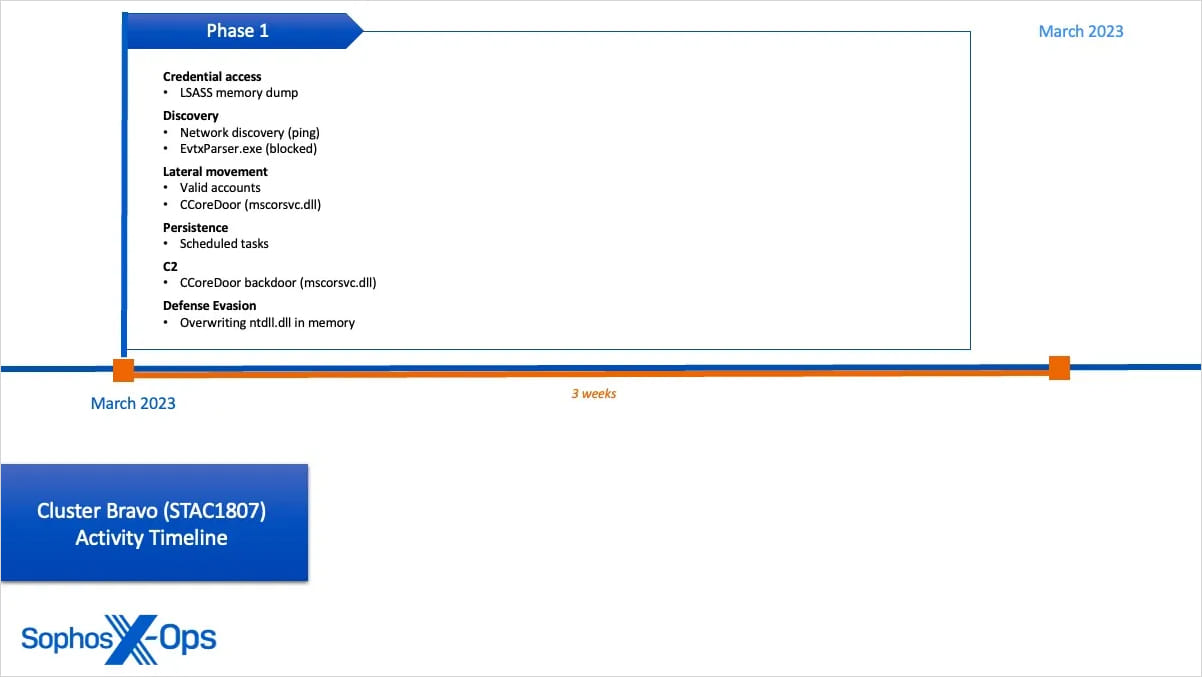

Cluster Bravo(STAC1807):2023年3月にわずか3週間だけ活動し、「CCoreDoor」と名付けられた未知のバックドアを標的のシステムにドロップして、横方向への移動と永続性に焦点を当てました。このバックドアは外部C2通信を確立し、ディスカバリを実行し、認証情報をダンプしました。

この行為者は、署名されたサイドローディング可能なバイナリの名前を変更したバージョンを使用して、バックドアの展開を難読化し、横方向の移動を促進しました。また、メモリ内の ntdll.dll を上書きして、カーネルから Sophos エンドポイント保護エージェント プロセスをフックしないようにしました。

ソースはこちら:ソフォス

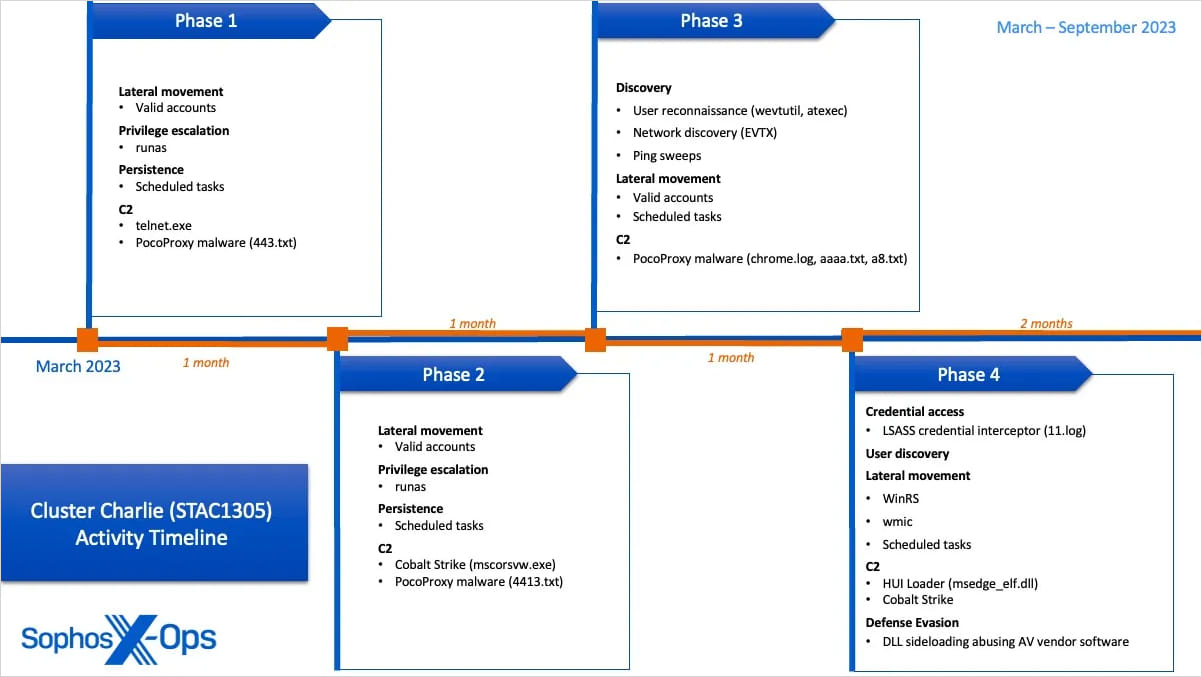

Cluster Charlie (SCAT1305):2023年3月から少なくとも2024年4月まで活動し、長期間にわたって持続的なアクセス管理と広範な偵察を行っていました。

この行為者は、持続的なC2通信に使用される「PocoProxy」と呼ばれる未確認のマルウェアの複数のサンプルを展開しました。また、HUIローダーを使用してCobalt Strike Beaconをmstsc.exeに注入しましたが、これらの試みはブロックされました。

さらに、脅威者はドメイン・コントローラ上の認証情報を取得するためにLSASSログイン認証情報インターセプターを注入し、ネットワーク全体のユーザとエンドポイントをマッピングするために、イベント・ログの大量分析と自動化されたpingスイープを実施しました。

ソフォス

Crimson Palaceキャンペーンは、サイバースパイ目的で東南アジアの政府機関を標的としていました。

「我々は、少なくとも2022年3月以降、この知名度の高い東南アジアの政府機関において、複数の異なる中国国家に支援されたアクターが活動していると、中程度の確信を持って評価しています」と、ソフォスは説明しています。

「現在のところ、確信度の高いアトリビューションを実行したり、これらのクラスター間の関係の性質を確認したりすることはできませんが、私たちの現在の調査では、これらのクラスターは、中国の国家利益を追求する並行した目的を持つ中央当局によって任務を与えられた別々のアクターの活動を反映していることが示唆されています。

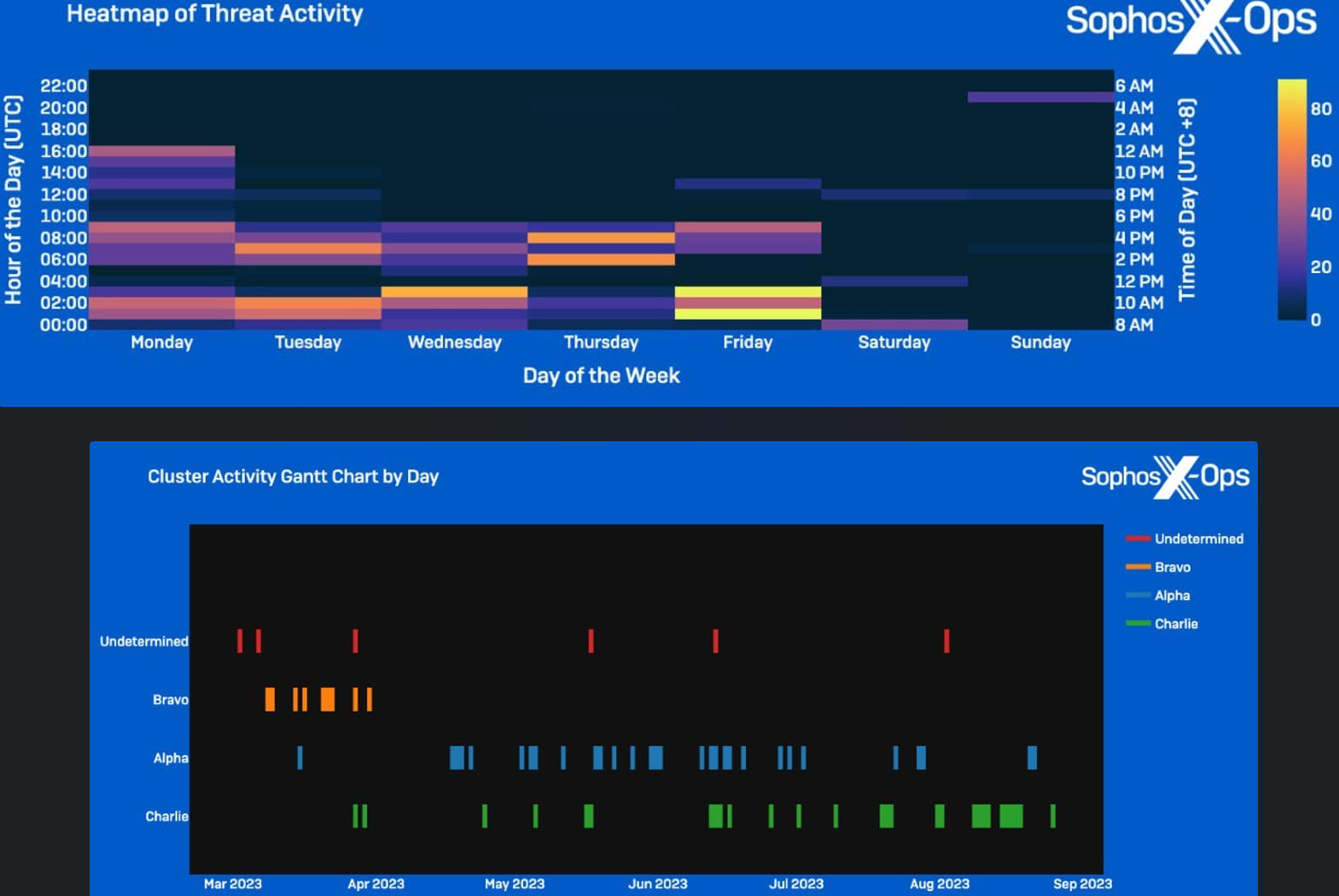

全体として、3つのクラスターは中国の標準的な勤務時間(午前8時から午後5時(日本時間))に活動しており、この時間帯は重ならないように3つの塊に分かれていた。

ソースはこちら:ソフォス

ソフォスは、2023年6月12日のように、悪意のある活動が急増するケースがあることを発見しました。これは、人手不足の防御担当者が、システムの監視が行き届かない時間帯に活動を行ったためと考えられます。

可視性が低いため、ソフォスは最初のアクセスを特定できませんでしたが、一般的にデータ流出に使用される Nupakage マルウェアの検出結果から、脅威者は少なくとも 2022 年 3 月以降、ネットワークにアクセスしていたと評価しています。

ソフォスの研究者は、検出された活動は、”中国の国家利益を追求する並行した目的を持つ中央当局から任務を与えられた別々のアクターの活動” を表していると考えています。

ソフォスは2023年8月に脅威行為者のC2インプラントをブロックし、それ以来Cluster Alphaの活動は確認されていませんが、研究者によると、Cluster Charlieの活動は数週間の沈黙の後に確認され、敵対者はネットワークを突破し、”より高いテンポで、より回避的な方法で “活動を再開しようとしたとのことです。

ソフォスは、標的ネットワークへの侵入活動を引き続き監視しています。

Comments