世界中の何千ものホテルに設置されているアリアン・システムズのセルフ・チェックイン・システムに、キオスク・モード・バイパスの脆弱性があり、宿泊客の個人情報や他の部屋の鍵にアクセスできる可能性がある。

これらの端末は、ホテルの予約やチェックイン、POSサブシステムによる支払い処理、インボイスの印刷、ルームキーとして使用されるRFIDトランスポンダーの割り当てを可能にする。

3月、Pentagridのセキュリティ研究者Martin Schobertは、彼が滞在していたホテルのセルフチェックイン端末のキオスクモードで実行されているAriane Allegro Scenario Playerを簡単にバイパスすることができ、すべての顧客の詳細情報がある基礎となるWindowsデスクトップにアクセスできることを発見した。

ベンダーに何度も警告を試みたが、この問題を解決するファームウェアのバージョンについて、研究者はベンダーからまだ適切な返答を受けていない。

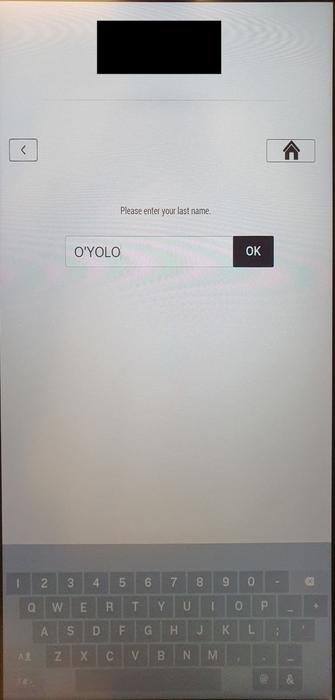

シングルクォートのエスケープ

Schobert氏は、端末の予約検索画面上で単一の引用符を入力すると、アプリケーションがハングアップすることを発見した。

再度画面をタッチすると、Windowsオペレーティングシステムは、ユーザーにアプリのプロセスを終了するオプションを提供し、Ariane Allegroシナリオプレーヤーを終了させ、デスクトップにアクセスできるようにします。

そこから、ユーザーはデバイスに保存されているあらゆるファイルにアクセスすることができる。このファイルには、個人を特定できる情報(PII)を含む予約エントリーから請求書まで、あらゆるものが含まれる可能性がある。

出典:Pentagrid:ペンタグリッド

「Windowsデスクトップへのアクセスにより、ホテルネットワークへの攻撃が可能になるだけでなく、端末に保存されたデータ(PII、予約、請求書など)へのアクセスも可能になる。

“プログラムコードを注入し実行する能力により、RFIDトランスポンダをプロビジョニングする機能が端末に実装されているため、他の部屋のために作成されたルームキーを取得することも可能なようだ。”

影響と対策

脆弱な端末は通常、24時間365日体制でチェックイン・スタッフを配置することがコスト高になる中小規模の施設で使用されている。

アリアン・システムズ社によると、同社のセルフ・チェックアウト・ソリューションは現在、世界25カ国の3,000のホテルで利用されており、総客室数は50万室を超える。同社の顧客には、世界のトップ100ホテルチェーンの3分の1が含まれている。

Schobert氏は3月上旬にこの問題を発見して以来、何度もAriane社に調査結果を伝えようと試みたが、問題は修正されたとの短い返答を得ただけだった。

現在のところ、どのバージョンのアプリケーションで問題が修正されているのか、どれだけの端末が脆弱なバージョンを使用しているのか、どのホテル・チェーンが影響を受けているのかは不明である。

はAriane Systems社に修復作業について質問したが、声明はすぐに得られなかった。

アリアン・システムズの端末を使用しているホテル経営者は、セルフチェックイン機をホテルのネットワークやその他の重要なシステムから隔離し、安全なバージョンを使用しているかどうかをベンダーに問い合わせることを推奨する。

ショベルト氏は4月、ドイツのイビスホテルが使用していたセルフチェックイン端末で同様の問題を発見した。ショベルト氏は、予約参照番号に6つの連続したダッシュを入力すると、端末が料金、部屋番号、有効な入力キーコードなどの予約詳細を返してしまうことを発見した。

Comments