マイクロソフトのActive Directoryは、企業で攻撃者が狙うターゲットのトップです。Active Directoryは一般的に、多くの環境でリソースにアクセスするための中核的なIDおよびアクセス管理ソリューションであるため、Active Directoryが侵害されると壊滅的な結果を招く可能性があります。

そのため、Active Directoryが侵害されると、機密情報へのアクセス、ランサムウェア攻撃、権限のエスカレーション、永続的な脅威の確立などが可能になります。

なぜActive Directoryはハッカーにとって魅力的なターゲットなのでしょうか?

Active Directory環境には、攻撃者にとって豊富な情報が含まれています。Active Directoryでは、脅威者はその環境のすべてのユーザー、グループ、権限に関する情報を得ることができます。Active Directoryは企業の中心的な認証サービスです。

つまり、攻撃者がこのコア・サービスに侵入できれば、「王国の鍵」にアクセスできることになります。

.jpg)

攻撃者はActive Directoryをターゲットに、どのようなツールや戦術を使うのでしょうか。

攻撃者は、フィッシング攻撃、ブルートフォース攻撃、パスワードスプレー攻撃など、多くの基本的なタイプの攻撃を使って、脆弱なActive Directoryパスワードや再利用されたActive Directoryパスワードを盗み出したり、クラックしたりします。

AD環境を侵害するために攻撃者がよく使用するツールをいくつか挙げてみましょう:

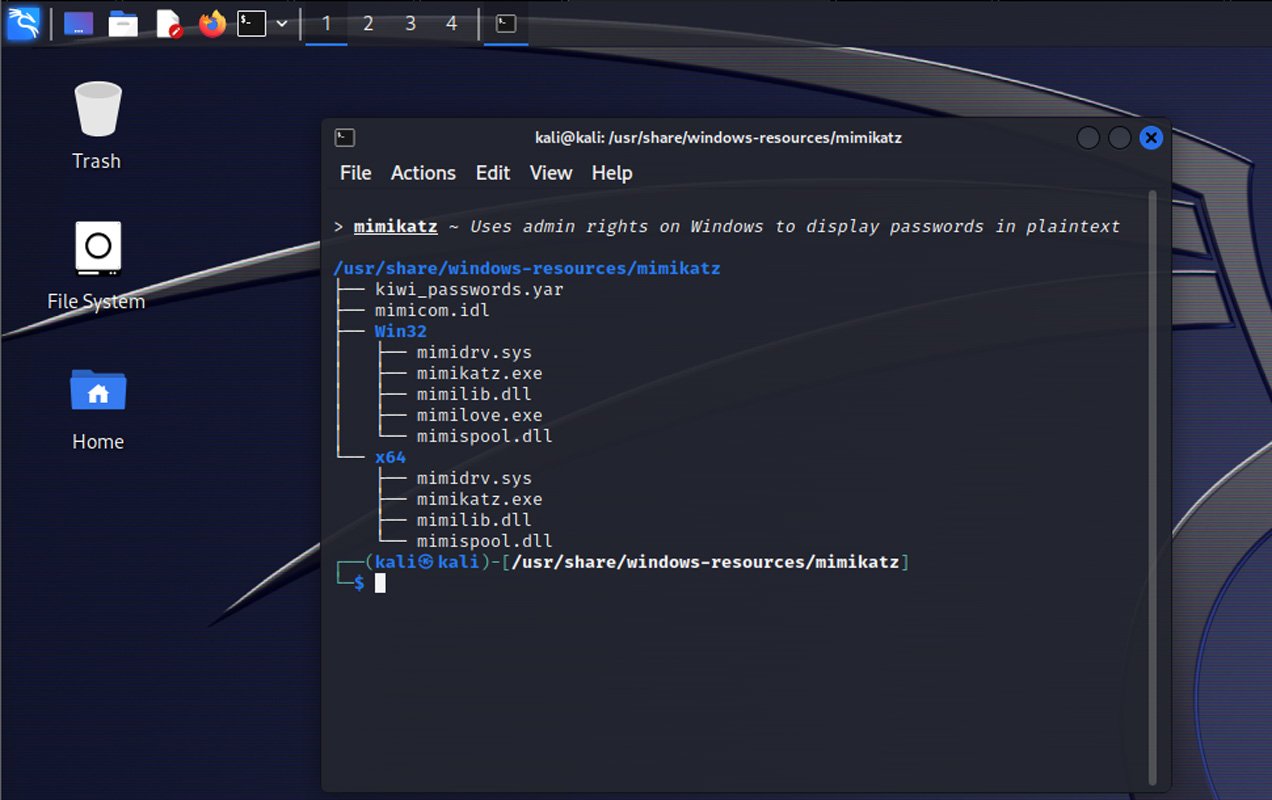

- Mimikatz:平文のパスワード、ハッシュ、Kerberosチケットをメモリから抽出するツール。Mimikatzはpass-the-hash、pass-the-ticket、またはGolden ticket攻撃を構築するために使用できます。

- BloodHoundActive Directory環境内の関係を明らかにし、価値の高いターゲットを特定することができます。また、攻撃者は最も脆弱な侵入経路を知ることができます。

- PowerShell Empire:攻撃者がシステムの脆弱性を悪用することを可能にします。攻撃者は、横の動きや環境への足がかりを得るために使用できます。

- Cobalt Strike:コバルト・ストライク:コマンド・アンド・コントロール(C2)インフラストラクチャを確立するためによく使用されるツール。

- Hydra:ブルートフォース攻撃に使用されるツール。多くのプロトコルやサービスを使用することができ、パスワードを推測する速さで知られている。

- Metasploit: メタスプロイト: リモートの標的マシンに対してエクスプロイトコードを開発・実行するための一般的なツール。Active Directory を含む環境全体のセキュリティ脆弱性をテストするための多数のモジュールが含まれています。

- CrackMapExec (CME):大規模な Active Directory ネットワークのセキュリティ評価を支援するツール。偵察や複数のホストに対するコマンド実行に使用できます。

- レスポンダ:LLMNR、NBT-NS、MDNSポイズナー。サービスになりすまし、ネットワークトラフィックをキャプチャすることで、ネットワーク上の認証情報を盗むことができます。

- ADExplorer:Sysinternals 社の正規ツールで、攻撃者が使用すると、Active Directory 構造を探索、分析、操作できるようになります。

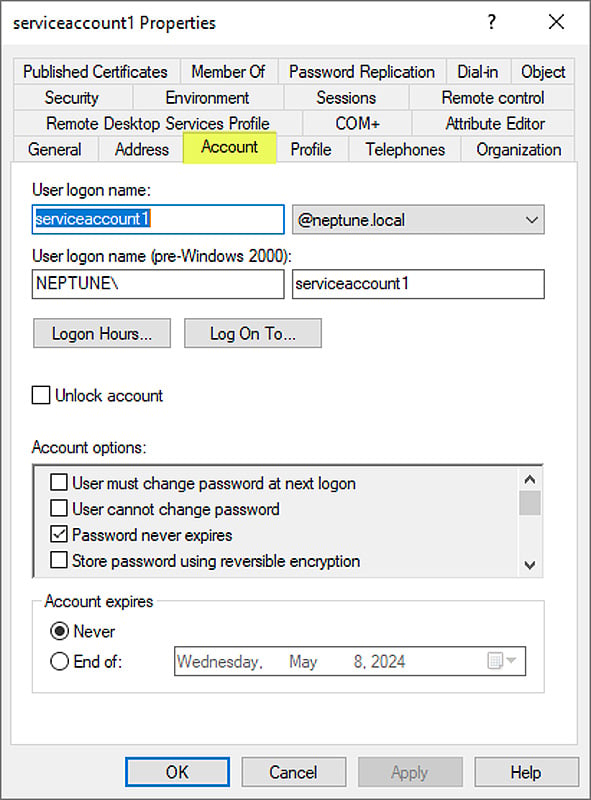

- Kerberoasting:MicrosoftのKerberos認証プロトコルを攻撃し、Active Directoryのサービスアカウントのパスワードを解読する方法。攻撃者はImpacketやRubeusなどのツールを使ってKerberoasting攻撃を行うことができます。

Active Directoryはなぜ狙われやすいのか?

Active Directoryが標的になりやすい理由はいくつかあります。これらは、以下のようないくつかの異なるカテゴリーに分類されます:

脆弱なパスワードと再利用パスワード– 適切なパスワードポリシーを持たないエンドユーザは、覚えやすい脆弱なパスワードを選びがちです。強力なパスワード・ポリシーを導入していても、エンド・ユーザはパスワードを再利用し、さらなるリスクにつながる可能性がある。このような弱く危険なパスワードは、ブルートフォース攻撃やディクショナリ攻撃のターゲットになりやすい。

Active Directory インフラストラクチャの規模と複雑さ – Active Directory には何千ものオブジェクト、OU、サービスアカウント、その他多くのコンポーネントが存在します。ハッカーの潜在的な攻撃経路は多数存在します。

ActiveDirectory環境のアクティビティ監査の失敗 – 多くの組織では、ActiveDirectoryを適切に監視・監査するために必要なツールがないため、監視されていない脆弱性がそのまま放置されています。

メンテナンスされていない不要なユーザーアカウント– オフボーディングプロセスや未使用のサービスアカウントにギャップがあり、アカウントが古くなったり、危険なパスワードが設定され、有効期限が切れないように設定されている可能性があります。

ユーザーまたはサービス・アカウントに過剰な権限が割り当てられている – ロール・ベースのアクセス制御を使用する代わりに、プロビジョニングを容易にするために、ユーザーまたはサービス・アカウントに過剰な権限が割り当てられている可能性があります。これらのアカウントは、漏洩すると特に危険である。

しかし、熟練した攻撃者はどのアカウントからでも権限をエスカレートさせることができるため、すべてのユーザーアカウントを保護する必要があります。

Active Directoryを標的にされにくくする方法

ご存知のように、適切なセキュリティは多層的なものです。多面的なアプローチが必要です。組織は、適切なセキュリティ衛生、構成管理、オフボーディングなどのライフサイクルタスクなど、基本的なことを行う必要があります。また、Active Directory をより侵害されにくいものにするために、企業は以下のことを考える必要があります:

- 定期的な監査と更新– Active Directoryの設定ミスや古くなったアカウントを検出し、脆弱性にパッチを適用するためには、定期的な監査と更新が不可欠です。また、コンプライアンスやセキュリティ標準の遵守にも役立ちます。

- 最小特権の原則– ユーザーとプロセスのアクセス権を必要最小限に制限します。攻撃対象範囲を縮小し、漏洩したアカウントによる潜在的な損害を軽減します。

- 強力なパスワードポリシー– 適切なパスワードポリシーにより、複雑なパスワードを強制し、ブルートフォース攻撃やクレデンシャルスタッフィング攻撃を防ぎます。パスワードの長さ、文字の種類、一般的なパスワードの防止などの要件が含まれる。

- 流出したパスワードのブロック – Active Directoryのデフォルトではできませんが、流出したパスワードをブロックすることは、流出が確認されたパスワードをユーザが使用することを防ぐために不可欠です。

Active Directoryのセキュリティを強化する

Active Directory環境のセキュリティ確保は、ベストプラクティス、ライフサイクルとハウスキーピングプロセスの徹底、そして適切な技術ツールの活用を組み合わせることで実現できます。このアプローチは絶対ではありませんが、Active Directoryの安全性を高め、攻撃者に狙われにくくすることができます。

組織は、既存のグループ・ポリシー・オブジェクト(GPO)を使用してActive Directoryパスワード・ポリシーのデフォルト機能を拡張するSpecopsパスワード・ポリシーのようなサードパーティ製ソリューションを使用して、Active Directoryインフラのセキュリティを強化することができます。

さらに、漏洩パスワード保護機能は、漏洩が確認されている40億以上のパスワードを継続的にスキャンする方法を提供します。

Specopsパスワードポリシーがあなたの組織にどのように適合するか、エキスパートにご相談ください。

Specops Softwareがスポンサーとなり、執筆しました。

Comments