比較的新しいRansomHubランサムウェア・アズ・ア・サービスを分析するセキュリティ研究者は、このランサムウェアが現在消滅しているKnightランサムウェア・プロジェクトから進化したものだと考えている。

RansomHubの歴史は浅く、主にデータ窃盗と恐喝グループとして活動し、盗んだファイルを最高入札者に販売していた。

このグループは4月中旬、BlackCat/ALPHV攻撃を受けてユナイテッド・ヘルス子会社のチェンジ・ヘルスケアから盗まれたデータを流出させ、注目を集めた。

最近では、5月28日に国際的なオークションハウスであるクリスティーズが、RansomHubによる盗難データ流出の脅迫を受け、セキュリティ・インシデントに見舞われたことを認めた。

Knightランサムウェアは2023年7月下旬にCyclopsの再ブランド名として登場し、Windows、macOS、Linux/ESXiマシンに侵入してデータを盗み出し、身代金を要求するようになった。

Knightの特徴の1つは、攻撃をよりインパクトのあるものにするための情報窃取コンポーネントもアフィリエイトに提供していたことだ。

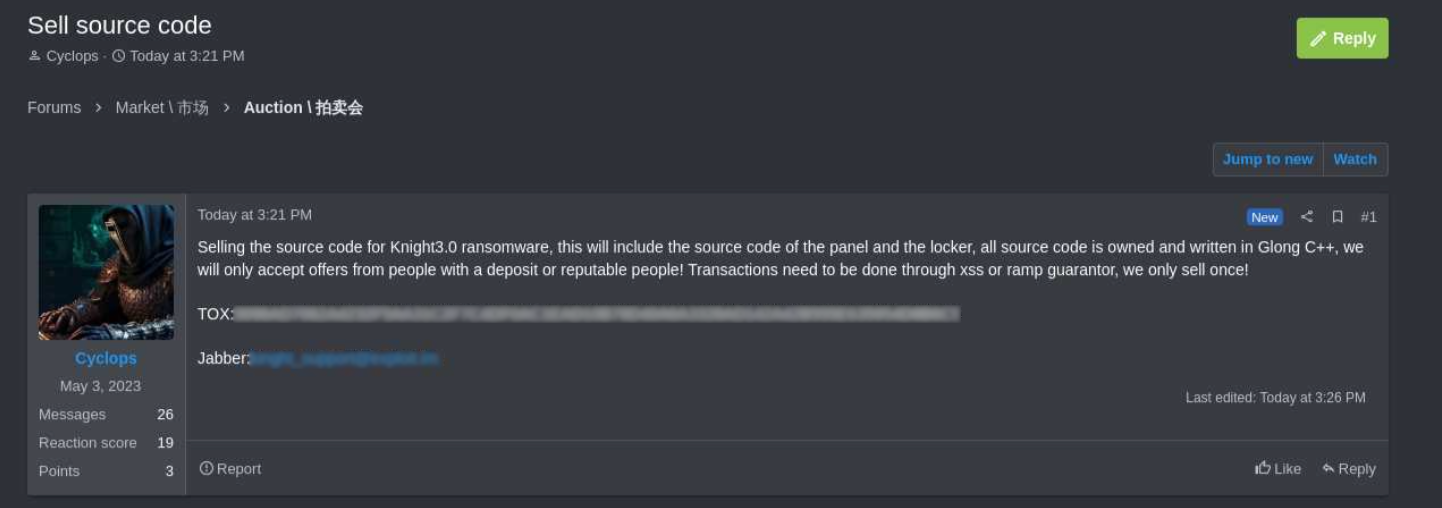

2024年2月、Knightランサムウェアのバージョン3.0のソースコードがハッカーフォーラムに売りに出され、被害者の恐喝ポータルはオフラインになり、RaaSの活動は沈黙した。

ソースはこちら: KELA

RansomHubのKnightの起源

Broadcom傘下のSymantecのマルウェアアナリストは、2つのランサムウェアファミリーの間に、共通の起源を示す複数の類似点を発見した:

- どちらのランサムウェアファミリーもGoで書かれており、難読化にGobfuscateを使用している。

- 2つのマルウェアのペイロードには、広範囲に及ぶコードの重複がある。

- どちらも、重要な文字列が固有のキーでエンコードされる独自の難読化テクニックを使用しています。

- 2つのランサムウェアファミリーが使用するランサムノートは類似しており、RansomHubでマイナーアップデートが追加されています。

- どちらのランサムウェアファミリーも、暗号化の前にエンドポイントをセーフモードで再起動する。

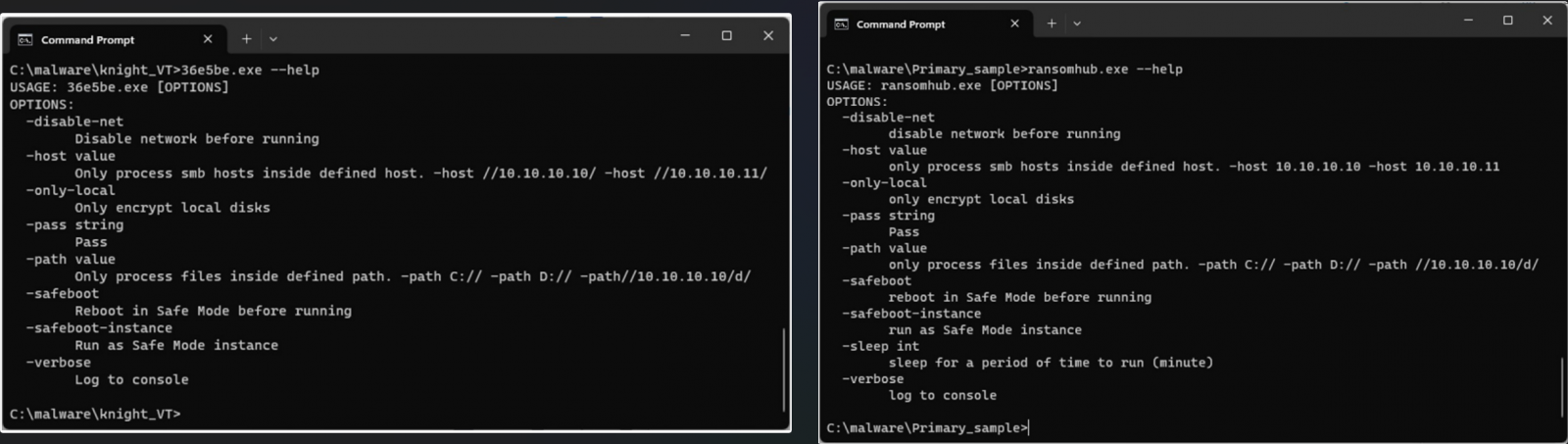

- 2つのファミリーのコマンドラインヘルプメニューは同一で、唯一の違いはRansomHubの「sleep」コマンドです。

- コマンド実行操作の順序と方法は同じですが、RansomHub は cmd.exe 経由でコマンドを実行するようになりました。

出典:Symantec:シマンテック

以上のことから、RansomHub は Knight から派生した可能性が高く、この恐喝グループが実際にデータ暗号化ツールを使用していることが確認できる。

また、RansomHubがサイバー犯罪の世界に初めて登場した2024年2月という時期も、Knightのソースコード販売と一致している。

研究者によると、RansomHubがKnightランサムウェアの作成者によって運営されている可能性は低いという。彼らは、別の行為者がKnightのソースコードを購入し、攻撃に使い始めたと考えている。

RansomHubは出現以来、最も多産なRaaSオペレーションの1つに成長し、シマンテックはこのギャングがNotchyやScattered SpiderといったALPHVオペレーションの元関連会社を引き寄せているためとしている。

Comments