セキュリティ研究者は、中国に関連する国家を後ろ盾とするハッカーが、仮想プライベートサーバーや侵害されたオンラインデバイスから作成された膨大なプロキシサーバーネットワークをサイバーレスポンス活動にますます利用するようになっていると警告している。

オペレーショナル・リレー・ボックス(ORB)ネットワークと呼ばれるこれらのプロキシメッシュは、独立したサイバー犯罪者によって管理され、複数の国家支援行為者(APT)にアクセスを提供している。

ORBはボットネットに似ていますが、商業的にリースされたVPSサービスと、使用済みのルーターやその他のIoT製品を含む侵害されたデバイスのハイブリッドである可能性があります。

敵対者によるORBの利用の拡大には、攻撃インフラがもはや脅威行為者によって制御されていないため、検知と帰属の両方における課題が伴います。脅威行為者は、広範な地域に分散したノードを循環させることができます。

悪意のあるプロキシネットワーク

サイバーセキュリティ企業Mandiantは、複数のORBを追跡しており、そのうちの2つは、中国に関連するスパイ活動や知的窃盗活動で知られる高度な脅威行為者によって使用されている。

ORB3/SPACEHOPと呼ばれるそのうちの1つは、偵察や脆弱性の悪用のために「APT5やAPT15を含む複数の中国関連の脅威行為者によって活用されている非常に活発なネットワーク」と説明されている。

例えば、SPACEHOPは2022年12月、Citrix ADCおよびGatewayの重大な脆弱性であるCVE-2022-27518を悪用するために使用され、米国家安全保障局(NSA)はAPT5(別名:Manganese、Mulberry Typhoon、Bronze Fleetwood、Keyhole Panda、UNC2630)と関連付けた。

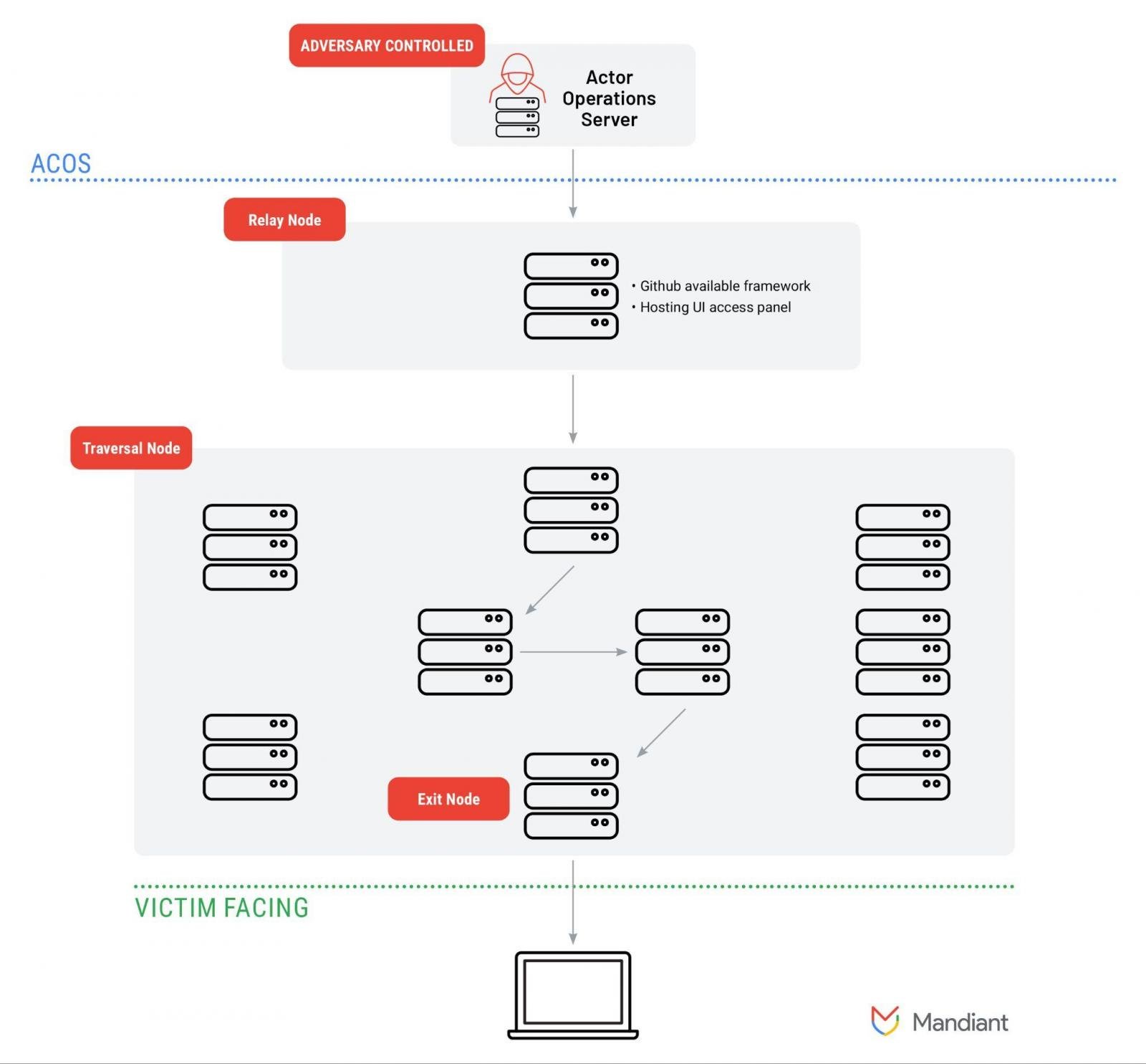

Mandiantの研究者によると、SPACEHOPは、クラウドプロバイダーによって香港または中国でホストされているリレーサーバーを使用するプロビジョニングネットワークです。下流のノードを管理できるオープンソースのコマンド&コントロール(C2)フレームワークをインストールする。

中継ノードは通常、クローン化されたLinuxベースのイメージであり、その役割は、標的となる被害者の環境と通信する出口ノードに悪意のあるトラフィックをプロキシすることです。

ソースはこちら:Mandiant

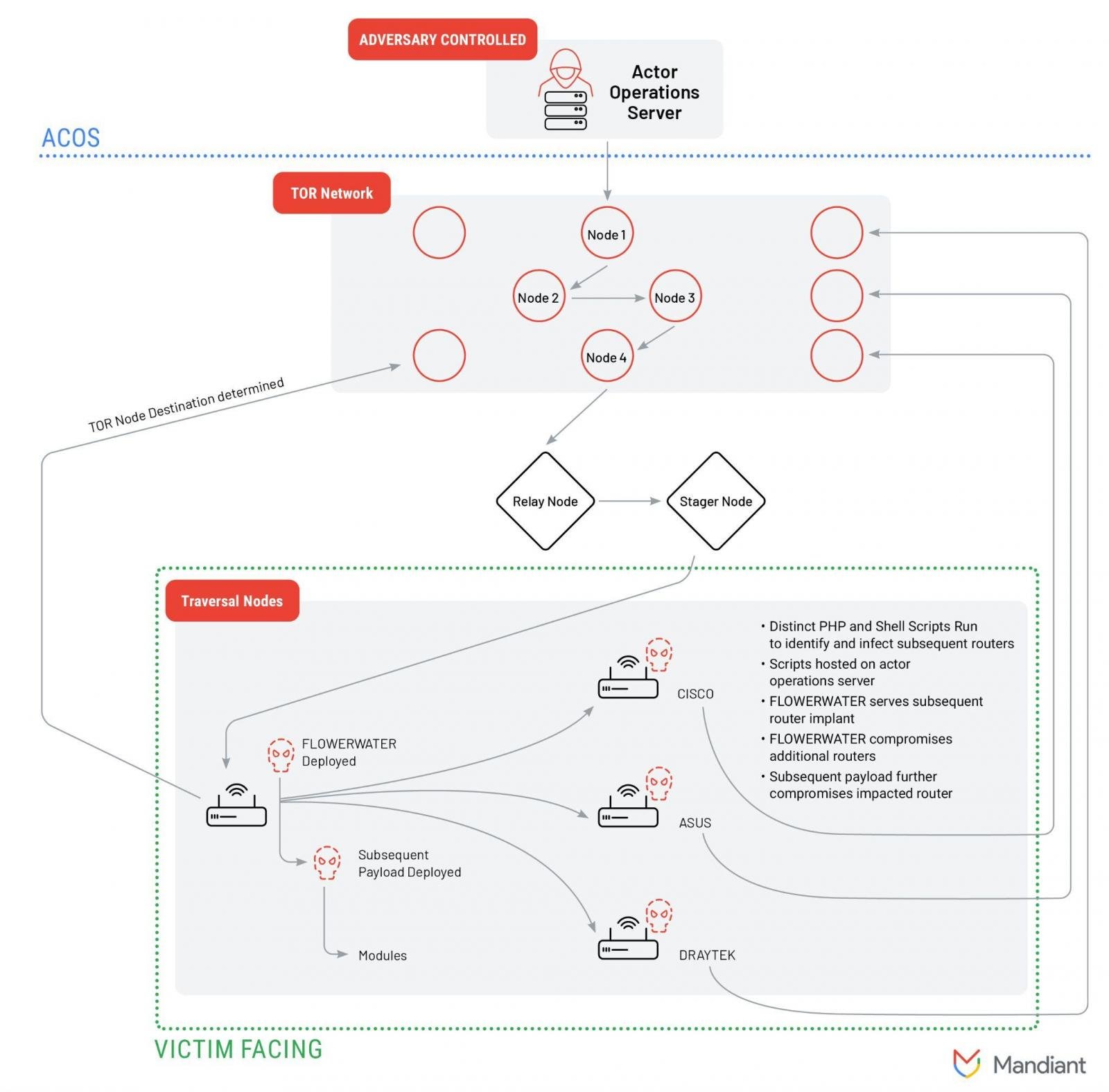

対照的に、ORB2/FLORAHOXは、ACOS(Adversary Controlled Operations Server)、侵害された接続デバイス(ルーターやIoT)、TORと複数のハッキングされたルーターを介してトラフィックを実行するVPSサービスで構成されるハイブリッドネットワークです。

研究者は、このメッシュは、ソースからのトラフィックを難読化するために、「多様な中国関連の脅威アクターによるサイバースパイキャンペーンで使用されている」と考えている。

このネットワークには、ルーターインプラントFLOWERWATERや他のルーターベースのペイロードによってリクルートされた侵害されたデバイスで構成されるいくつかのサブネットワークが含まれているようです。

:マンディアント

ORB2/FLORAHOXは複数の脅威アクターによって使用されていますが、Mandiantによると、信頼できるサードパーティの情報源は、知的財産の窃盗に焦点を当てた中国に関連する敵対勢力APT31/Zirconiumに起因する活動のクラスターを報告しています。

「ORB2は、TORノード、プロビジョニングされたVPSサーバ、およびCISCO、ASUS、およびDraytekの使用済みデバイスを含むさまざまなタイプの侵害されたルータを介したトラフィックの中継を含む、より複雑な設計を表しています。

研究者によると、FLOWERWATERとは別に、コマンドライン入力に基づいてORB2ネットワークと既存のノードをナビゲートするために、追加のペイロードとツール(MIPSルータトンネラーPETALTOWER、SHIMMERPICK bashスクリプト)が使用されているとのことです。

使用するデバイスの種類に関係なく、ORBネットワークには、それが適切に動作するための一連の必須コンポーネントがある:

- ACOS(Adversary Controlled Operations Server) – ORBネットワークのノードを管理するためのサーバー。

- リレーノード – ユーザーをネットワークに認証させ、ORBノードのより大きなトラバーサルプールを介してトラフィックをリレーさせる。

- トラバーサルノード – ORBネットワークを構成する主要ノードで、トラフィックの発生元を難読化します。

- 出口/ステージング・ノード – ターゲットへの攻撃を開始するために使用される

- 被害者サーバー:ORBネットワーク上のノードと通信する被害者インフラストラクチャ

企業防衛の課題

ORB の使用は過去にも確認されており、最も顕著な最近の例としては、SOHO ネットワーク機器(ルーター、ファイアウォール、VPN アプライアンスなど)を使用した米国の重要インフラ組織に対するVolt Typhoon 攻撃が挙げられます。

悪意のあるORBがどのように機能するかによって、ORBはステルス性、回復力、そしてその国のインターネット・インフラからの独立性を提供します。

複数の脅威アクターがこれらのネットワーク・インフラを限られた期間だけ使用するため、その追跡やアトリビューションに影響を与えます。

Mandiantによると、ORBノードのIPv4アドレスの寿命は31日と短い。これは中国のORBネットワーク契約者の特徴のようで、「侵害された、またはリースされたインフラストラクチャのかなりの割合を月単位で循環させることができる」という。

ORBの管理者は、世界各地にあるASN(Autonomous System Number)プロバイダーを利用しているため、ディフェンダーはこれらのネットワークからの悪質なトラフィックを見逃すことができる。

ORBの信頼性が高まるだけでなく、地理的に近接したデバイスから企業をターゲットにすることが可能になるため、トラフィックを分析する際に疑念を抱かれにくくなります。

「そのような例として、ターゲットと同じ地理的な場所にある家庭用ISPからのトラフィックは、従業員が定期的に使用しているため、手動レビューのためにピックアップされる可能性が低くなります。

攻撃者がますますORBを使用するようになっているため、検知はより複雑になり、帰属はより複雑になり、敵のインフラの指標は防御側にとってあまり役に立たないため、企業環境の保護はさらに難しくなっています。

Comments