コードネーム「REF4578」と呼ばれる悪質な暗号マイニングキャンペーンが発見され、脆弱なドライバを使用してセキュリティ製品をオフにし、XMRigマイナーを展開するGhostEngineと名付けられた悪質なペイロードが展開されています。

Elastic Security Labsと Antiyの研究者は、これらのクリプトマイニング攻撃が異常に巧妙であることを別々のレポートで強調し、防御者がこれらの攻撃を特定し阻止するのに役立つ検出ルールを共有している。

しかし、いずれのレポートも、この活動を既知の脅威行為者と断定したり、ターゲットや被害者に関する詳細を共有していないため、このキャンペーンの起源や範囲は不明のままです。

GhostEngine

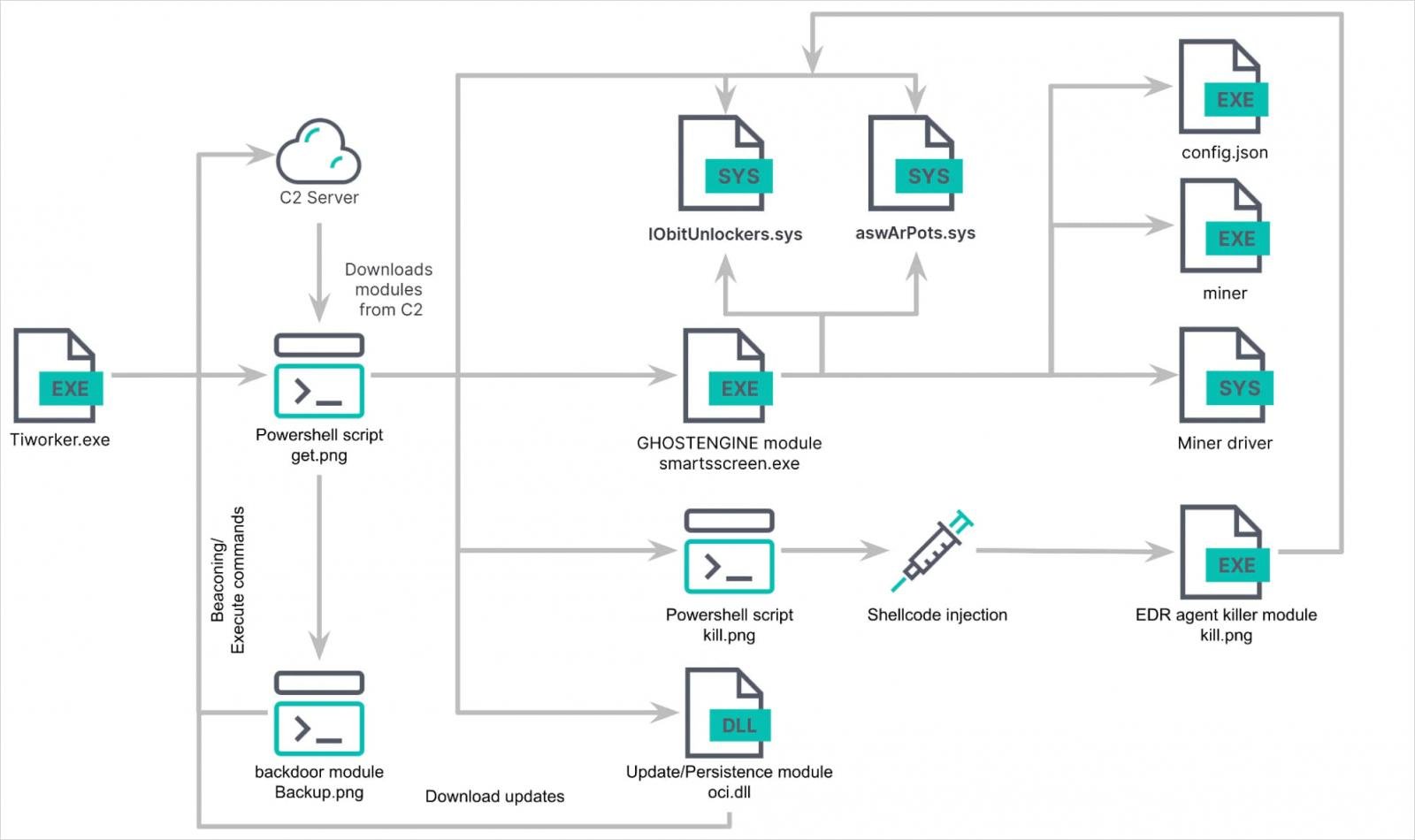

サーバーが最初にどのように侵入されるかは不明ですが、脅威行為者の攻撃は、正規のWindowsファイルを装った「Tiworker.exe」という名前のファイルの実行から始まります。

この実行ファイルは、感染したデバイス上でさまざまな動作を行うためのさまざまなモジュールをダウンロードするPowerShellスクリプトであるGhostEngineの最初のステージングペイロードである。

Tiworker.exeが実行されると、攻撃者のコマンド&コントロール(C2)サーバーから「get.png」という名前のPowerShellスクリプトがダウンロードされ、GhostEngineのプライマリローダーとして機能します。

このPowerShellスクリプトは、追加のモジュールとその設定をダウンロードし、Windows Defenderを無効にし、リモートサービスを有効にし、さまざまなWindowsイベントログをクリアする。

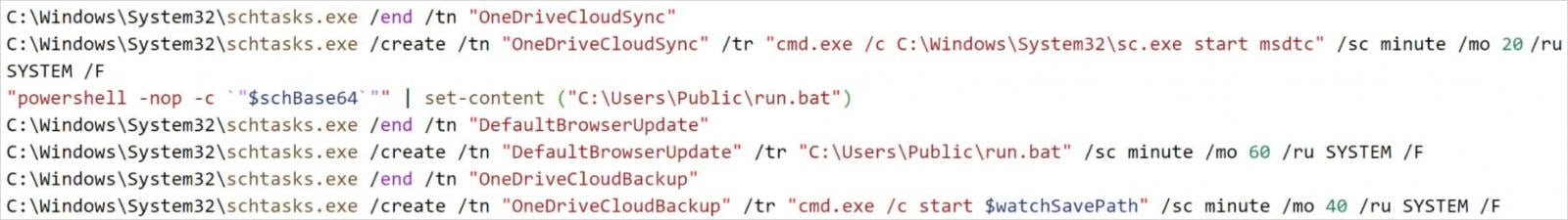

次に、get.pngは、システムに少なくとも10MBの空き容量があることを確認します。これは、感染を進めるために必要な空き容量で、永続化のために「OneDriveCloudSync」、「DefaultBrowserUpdate」、「OneDriveCloudBackup」という名前のスケジュールタスクを作成します。

Source:Elastic Security

PowerShellスクリプトはsmartsscreen.exeという実行ファイルをダウンロードし、起動します。

このマルウェアは、EDRソフトウェアの終了と削除、暗号通貨を採掘するためのXMRigのダウンロードと起動を行います。

EDRソフトウェアを終了させるために、GhostEngineは2つの脆弱なカーネルドライバをロードします。EDRプロセスを終了させるために使用されるaswArPots.sys(Avastドライバ)と、関連する実行ファイルを削除するためのIObitUnlockers.sys(Iobitドライバ)です。

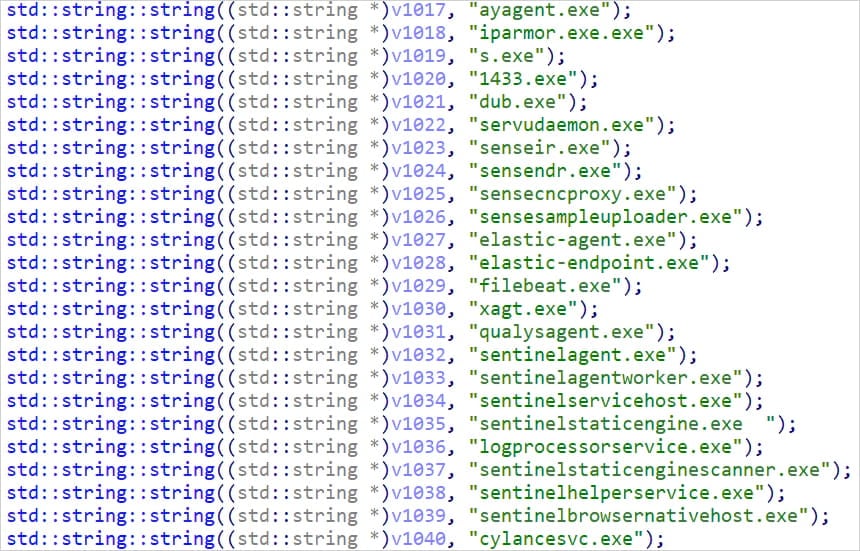

EDRターミネータがターゲットとするプロセスのリストを以下に示します:

ソースは次のとおりです:Elastic Security

永続化のために、「oci.dll」というDLLが「msdtc」というWindowsサービスによってロードされる。このDLLが起動すると、「get.png」の新しいコピーがダウンロードされ、最新バージョンのGhostEngineがマシンにインストールされる。

Elastic社は、調査した単一の支払いIDから印象的な数字を確認していませんが、各被害者が固有のウォレットを使用している可能性があるため、全体的な金銭的利益は相当なものになる可能性があります。

ソースはこちら:Elastic Security

GhostEngineに対する防御

Elasticの研究者は、防御者は不審なPowerShellの実行、異常なプロセス・アクティビティ、暗号マイニング・プールを指すネットワーク・トラフィックに注意することを推奨しています。

さらに、脆弱なドライバのデプロイや関連するカーネルモードサービスの作成は、どのような環境においても赤信号として扱う必要があります。

積極的な対策としては、aswArPots.sysやIobitUnlockers.sysのような脆弱なドライバからのファイル作成をブロックすることです。

また、Elastic Securityは、GhostEngine感染を特定するためのYARAルールもレポートで提供しています。

Comments