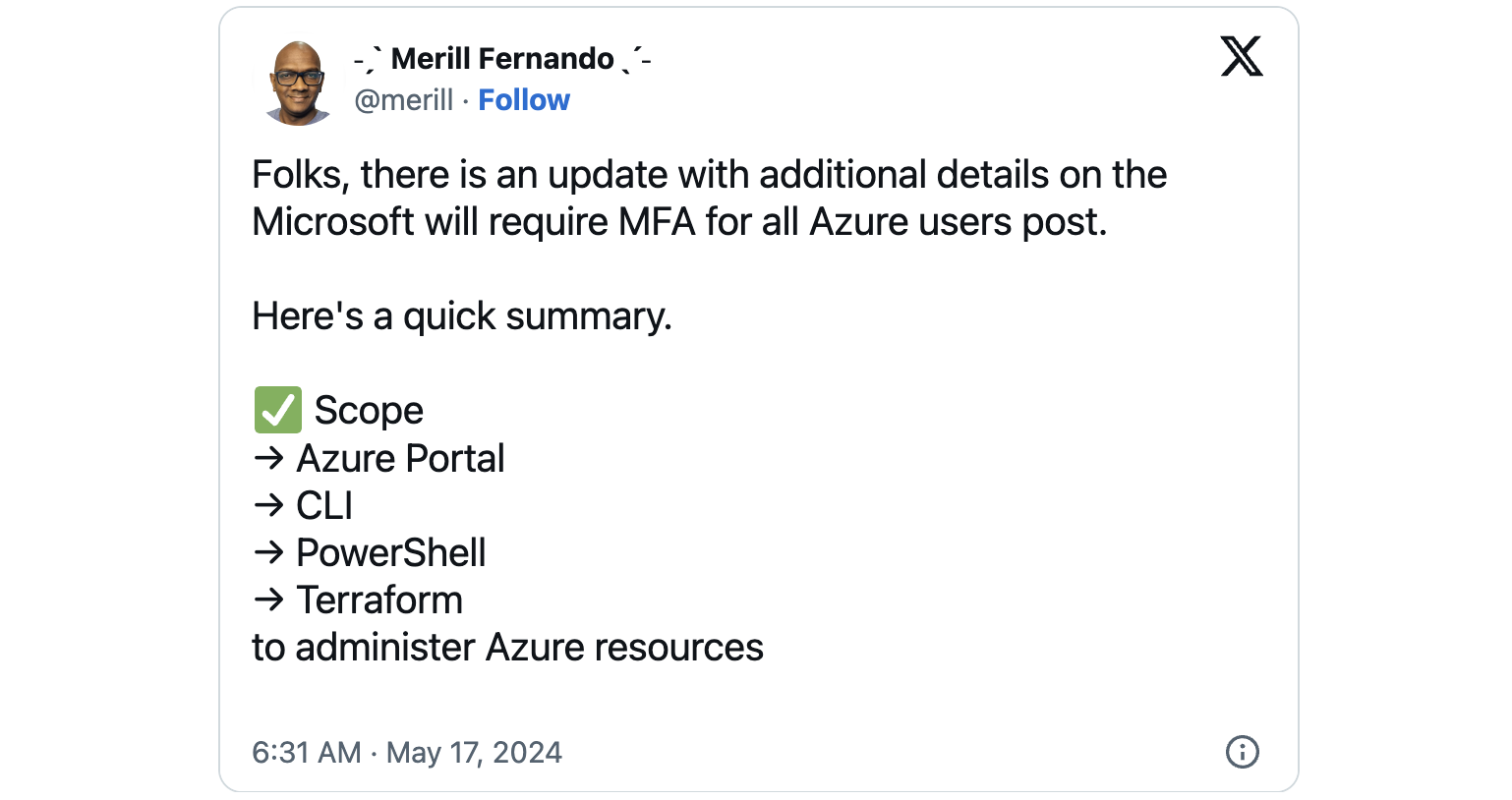

Microsoftは7月から、リソースを管理するためにAzureにサインインするすべてのユーザーに対して、多要素認証(MFA)の導入を順次開始する。

まずAzureポータルへの展開が完了した後、CLI、PowerShell、Terraformにも同様の展開が行われる。

Redmond社によると、顧客はMFA実施前に電子メールや公式通知で追加情報を受け取ることになる。

「サービスプリンシパル、マネージドID、ワークロードID、および自動化に使用される同様のトークンベースのアカウントは除外されます。マイクロソフトは、ブレークグラス・アカウントやその他の特別な復旧プロセスなど、特定のシナリオに関する顧客の意見を収集中です」と、Azureプロダクト・マネージャーのナジ・シャヒッド氏は説明する。

「学生、ゲストユーザー、その他のエンドユーザーは、Azureポータル、CLI、PowerShell、TerraformにサインインしてAzureリソースを管理する場合にのみ影響を受けます。この実施ポリシーは、Azure上でホストされているアプリ、ウェブサイト、サービスには適用されません。これらの認証ポリシーは、アプリ、ウェブサイト、またはサービスの所有者によって管理されます。

Microsoftはまた、Microsoft EntraのMFAウィザードを使用して、ロールアウト前にテナントでMFAを有効にするよう管理者に促した。管理者はまた、認証方法登録レポートや このPowerShellスクリプトを使用して、どのユーザがMFAに登録されているかを監視し、ユーザベース全体のMFA状態のレポートを取得することができる。

不審な行動を示すAzure Active Directoryユーザーの大規模なデータセットにおけるMFAメソッドのセキュリティ性能の分析に焦点を当てたMicrosoftの調査によると、MFAはサイバー攻撃に対するユーザーアカウントの保護を大幅に強化し、すべてのMFA対応アカウントの99.99%以上がハッキングの試みに抵抗している。

同社のアナリストがさらに明らかにしたように、MFAはまた、攻撃者が盗んだ認証情報を使ってアカウントに侵入しようとした場合でも、侵害のリスクを98.56%低減する。

これは、レドモンド社が11月に、マイクロソフトの管理者ポータル(Entra、Microsoft 365、Exchange、Azureなど)にサインインする際、すべての管理者、すべてのクラウドアプリのユーザー、およびリスクの高いサインイン(後者のオプションは、Microsoft Entra ID Premium Plan 2の顧客のみが利用可能)にMFAを要求するConditional Accessポリシーを近日中に展開すると発表した後のことだ。

「 多要素認証がアカウント乗っ取りのリスクを99%以上低減するという正式な研究結果がある以上、認証を行うすべてのユーザーは最新の強力な認証で認証を行うべきです」と、ワイナートは当時述べている。

MFAの導入を促進する同じ動きの一環として、マイクロソフト傘下のGitHubもまた、2024年1月以降、すべてのアクティブな開発者に二要素認証(2FA)を有効にするよう求めている。

Comments