D-Link EXO AX4800 (DIR-X4860) ルーターには、リモートで認証されていないコマンドを実行される脆弱性があり、HNAP ポートにアクセスできる攻撃者にデバイスを完全に乗っ取られる可能性があります。

D-Link DIR-X4860 ルーターは、最大 4800 Mbps の速度に対応する高性能 Wi-Fi 6 ルーターで、OFDMA、MU-MIMO、BSS Coloring などの高度な機能により効率を高め、干渉を低減します。

このデバイスはカナダで特に人気があり、D-Link のウェブサイトによると世界市場で販売されており、現在もベンダーが積極的にサポートしている。

本日、研究者の SSD Secure Disclosure チームは、最新のファームウェアバージョン DIRX4860A1_FWV1.04B03 を実行している DIR-X4860 デバイスに、認証されていないリモートコマンド実行(RCE)を可能にする欠陥を発見したと発表した。

「DIR-X4860 のセキュリティ脆弱性により、HNAP ポートにアクセスできるリモートの認証されていない攻撃者が、昇格した特権を獲得し、root としてコマンドを実行することが可能になります。

「認証バイパスとコマンド実行を組み合わせることで、デバイスは完全に侵害される可能性があります。

D-Link DIR-X4860 ルーターのホームネットワーク管理プロトコル(HNAP)ポートへのアクセスは、通常ルーターのリモート管理インターフェイスからアクセス可能な HTTP(ポート 80)または HTTPS(ポート 443)であるため、ほとんどの場合比較的簡単です。

悪用プロセス

SSDのアナリストは、発見した問題に対するステップ・バイ・ステップのエクスプロイト手順を共有し、概念実証(PoC)エクスプロイトを現在公開しています。

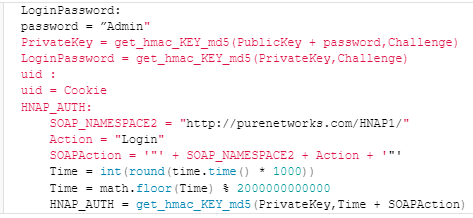

この攻撃は、「PrivateLogin」というパラメータを「Username」に設定し、「Admin」というユーザー名を含む、ルーターの管理インターフェースへの特別に細工されたHNAPログイン要求から始まります。

ルーターはチャレンジ、クッキー、公開鍵で応答し、これらの値は「Admin」アカウントの有効なログインパスワードを生成するために使用される。

HNAP_AUTHヘッダーと生成されたLoginPasswordを含むフォローアップログインリクエスト がターゲットデバイスに送られ、実質的に認証がバイパスされる。

ソースはこちら:SSD Secure Disclosure

認証されたアクセスにより、攻撃者は特別に細工されたリクエストを経由して、’SetVirtualServerSettings’関数におけるコマンドインジェクションの脆弱性を悪用する。

脆弱性のある「SetVirtualServerSettings」関数は、適切なサニタイズ処理を行わずに「LocalIPAddress」パラメータを処理するため、注入されたコマンドがルーターのオペレーティングシステムのコンテキストで実行される可能性があります。

SSDによると、過去30日間に3回D-Linkと連絡を取り、ルーターメーカーと調査結果を共有したが、すべての通知は失敗に終わり、現在この欠陥は修正されていない。

また、D-Linkにも関連する要請を行ったが、コメントはまだ得られていない。

セキュリティ・ファームウェアのアップデートが提供されるまで、DIR-X4860のユーザーは、悪用を防ぐためにデバイスのリモート・アクセス管理インターフェイスを無効にする必要があります。

Comments