マイクロソフトは、脆弱な Windows システム上で QakBot やその他のマルウェアのペイロードを配信する攻撃で悪用されるゼロデイ脆弱性を修正した。

CVE-2024-30051として追跡されているこの特権昇格バグは、DWM(Desktop Window Manager)コアライブラリのヒープベースのバッファオーバーフローが原因です。悪用に成功すると、攻撃者はSYSTEM権限を得ることができます。

Desktop Window Manager は、Windows Vista で導入された Windows サービスで、ガラスウィンドウのフレームや 3D トランジションアニメーションなどのグラフィカルユーザーインターフェイス要素をレンダリングする際に、OS がハードウェアアクセラレーションを使用することを可能にします。

カスペルスキーのセキュリティ研究者は、CVE-2023-36033として追跡され、ゼロデイ攻撃としても悪用されている別のWindows DWMコア・ライブラリの特権昇格バグを調査している最中に、この脆弱性を発見した。

最近のエクスプロイトと関連する攻撃に関するデータを調べていたところ、2024年4月1日にVirusTotalにアップロードされた興味深いファイルに行き当たりました。そのファイル名は、Windowsの脆弱性に関する詳細を含んでいることを示唆していた。

彼らが発見したように、このファイルはWindows Desktop Window Manager(DWM)の脆弱性に関する情報(つたない英語)を提供しており、この脆弱性を悪用してSYSTEMに特権を昇格させることが可能でした。

この文書には、脆弱性がどのように悪用されるかという点に関するいくつかの省略があり、品質が不十分であったにもかかわらず、カスペルスキーは、Windows DWMコア・ライブラリに新たなゼロデイ特権昇格の脆弱性が存在することを確認した。マイクロソフトは CVE-2024-30051 という CVE ID を割り当て、今月のパッチチューズデー中にこの脆弱性にパッチを適用した。

「カスペルスキーは、「マイクロソフト社に調査結果を送った後、このゼロデイ脆弱性を悪用する攻撃やエクスプロイトを探すために統計情報を注意深く監視し始め、4月中旬にこのゼロデイ脆弱性のエクスプロイトを発見しました。

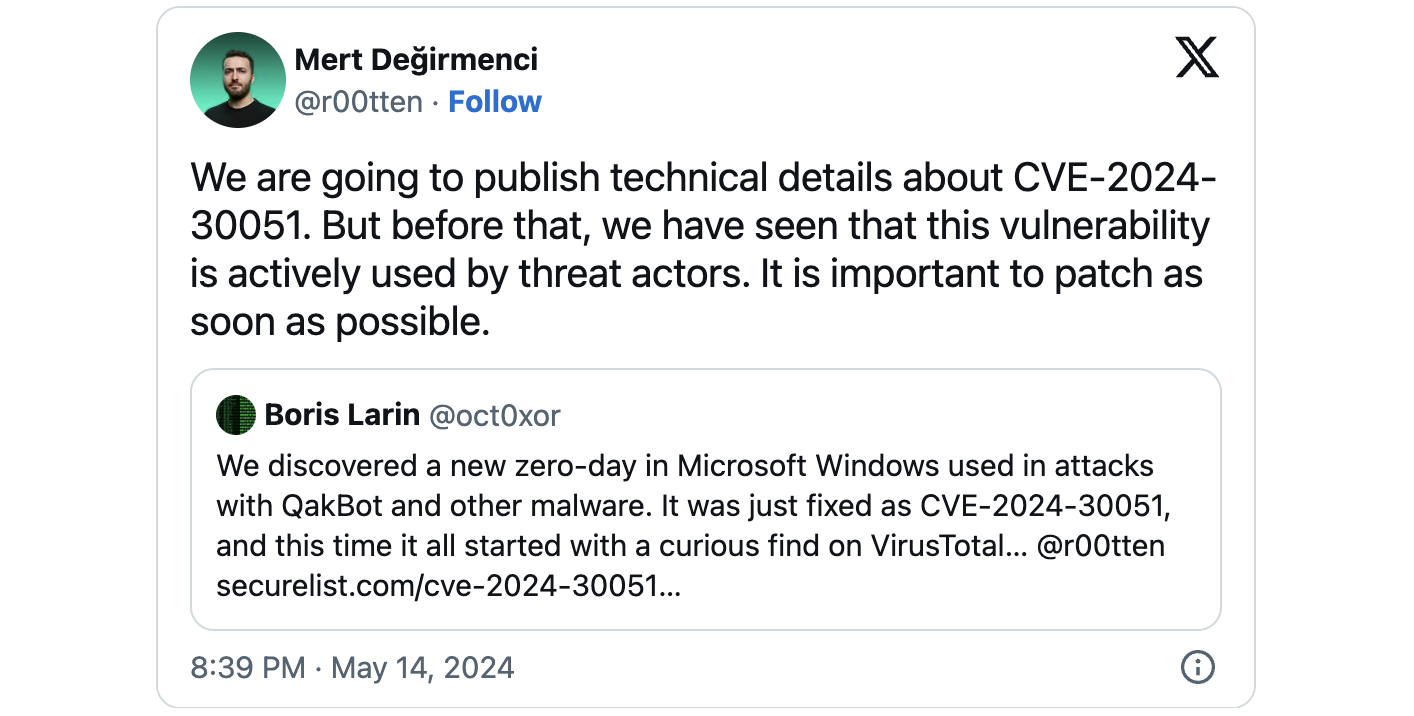

「私たちは、この脆弱性がQakBotや他のマルウェアとともに使用されているのを確認しており、複数の脅威アクターがこの脆弱性にアクセスしていると考えています。

Google Threat Analysis Group、DBAPPSecurity WeBin Lab、Google Mandiantのセキュリティ研究者も、このゼロデイをマイクロソフトに報告しており、マルウェア攻撃で悪用されている可能性が高いと指摘している。

QakBot(Qbotとしても追跡されている)は、2008年にバンキング・トロイの木馬として始まり、金融詐欺を行うために銀行の認証情報、ウェブサイトのクッキー、クレジットカードを盗むために使用された。やがてQakBotはマルウェア配信サービスへと進化し、他の脅威グループと提携することで、ランサムウェア攻撃、スパイ活動、データ窃盗のために企業や家庭のネットワークへの初期アクセスを提供するようになりました。

2023年8月、FBIが主導し、「Operation ‘Duck Hunt’(ダックハント作戦)」として知られる多国籍の法執行活動により、そのインフラは解体されましたが、12月にホスピタリティ業界を標的としたフィッシングキャンペーンでこのマルウェアが再登場しました。

法執行機関は、QakBotを、世界中の企業、医療提供者、政府機関を標的とした少なくとも40件のランサムウェア攻撃と関連付け、控えめに見積もっても数億ドルの損害をもたらしました。

長年にわたり、Qakbotは、Conti、ProLock、Egregor、Revil、RansomExx、MegaCortex、そして最近ではBlack Bastaなど、さまざまなランサムウェア・ギャングやその関連会社の初期感染ベクトルとして機能してきました。

Comments