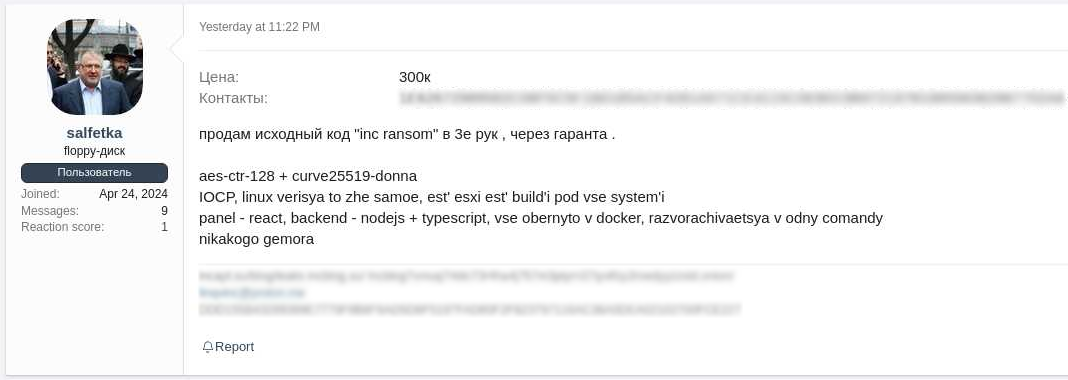

salfetka」という名前を使うサイバー犯罪者が、2023年8月に開始されたランサムウェア・アズ・ア・サービス(RaaS)「INC Ransom」のソースコードを販売していると主張している。

INCはこれまで、ゼロックス・ビジネス・ソリューションズ(XBS)の米国部門、ヤマハ・モーター・フィリピン、そして最近ではスコットランドの国民保健サービス(NHS)を標的としてきた。

この売却疑惑と同時に、INC Ransomの活動は、コア・チーム・メンバー間の亀裂や、新たな暗号化装置の使用を伴う新たな章への移行計画を示唆するような変化が起きている。

ソースコードの売却

この脅威者は、Windows版とLinux/ESXi版のINCをExploit and XSSハッキング・フォーラムで販売することを発表し、30万ドルを要求し、購入希望者を3名に限定した。

この販売を発見したKELAの脅威インテリジェンス専門家が提供した情報によると、CTRモードでのAES-128の使用やCurve25519 Donnaアルゴリズムなど、フォーラムの投稿で言及された技術的な詳細は、INC Ransomサンプルの公開分析と一致しています。

Source:KELA

KELAはまた、”salfetka “が2024年3月以来、ハッキングフォーラムで活動していることを伝えました。この脅威アクターは以前、最大7,000ドルでネットワーク・アクセスを購入しようとしており、ランサムウェア攻撃の収益から初期アクセス・ブローカーへのカットを提供していた。

この販売に正当性を加えるもう一つのポイントは、”salfetka “が署名に新旧両方のINC RansomページのURLを含んでいることで、彼らがランサムウェアの運営に関係していることを示している。

それでも、この販売は詐欺である可能性がある。脅威の主体は、過去数ヶ月の間に “salfetka “アカウントを注意深く管理し、ネットワークアクセスを購入することに興味があると宣言し、オファーが合法的に見えるように高い値札を設定した。

しかし、セキュリティ研究者の3xp0rtによると、salfetkaは以前からハッキング・フォーラムに頻繁に出入りし、「rinc」や「farnetwork」などの別名でランサムウェア・ギャングの一員となっていたという。

以前、Nokoyawa、JSWORM、Nefilim、Karma、Nemtyを含む多数のランサムウェア・ギャングに関連していたfarnetworkとして知られる脅威行為者について報告した。

現在、INCの旧サイトでも新サイトでも、プロジェクトのソースコードの販売に関する公のアナウンスはない。

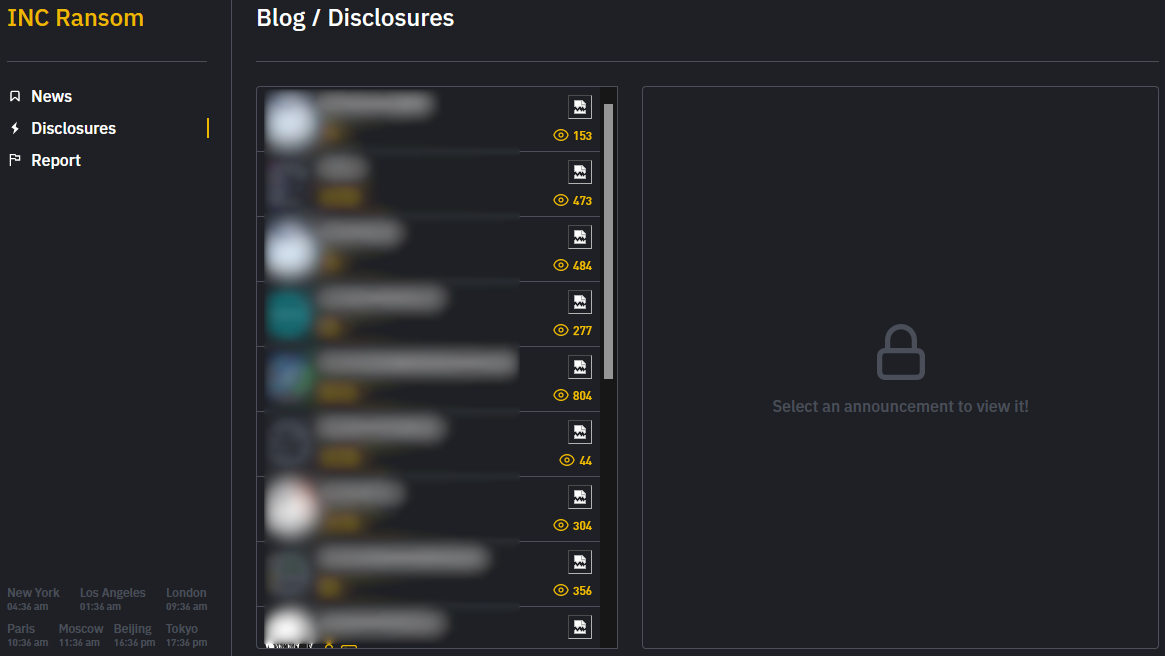

INC Ransomの新サイトへの移行

2024年5月1日、INC Ransomは旧リークサイトで、新しいデータリーク恐喝「ブログ」に移行することを発表し、新しいTORアドレスを共有し、旧サイトは2~3ヶ月で閉鎖すると述べた。

.png)

Source :

新サイトはすでに開設されており、被害者リストには旧ポータルサイトと重複するものがあるほか、旧サイトでは見られなかった新たな被害者が12人いる。

新サイトの被害者リストは64人(新規12人)、旧サイトは91人なので、INCの過去の被害者の約半数が行方不明になっている。

KELAのアナリストは、”2つのサイトの食い違いは、作戦が指導者の交代や別のグループに分裂したことを示唆しているのかもしれない “とコメントしている。

「しかし、”サルフェトカ “が自分のプロジェクトとして両方のサイトを参照しているという事実は、この俳優が活動の一部分だけに関係しているのではないことを示唆している。

“この場合、新しいブログは売却からより多くの利益を得ようとして作られた可能性がある。”

INCの新しい恐喝ページのデザインがHunters Internationalのものと視覚的に似ていることも注目に値する。

Source :

セキュリティ・アナリストがランサムウェアの暗号化を解読できるようにする公開リークとは対照的に、利用可能な解読ツールが存在しないランサムウェアのプライベート・ソース・コードの販売は、世界中の組織により多くの問題を引き起こす可能性があります。

このようなランサムウェアの作成者は、この分野に参入したばかりの意欲的な脅威行為者や、より強固で十分にテストされた暗号化ツールを使用してゲームをアップグレードしようとしている半既成のグループによって購入されます。

Linux/ESXiバージョンが提供されている場合は特にそうで、これは一般的に開発がより困難であり、取得コストも高くなります。

ランサムウェア・ギャングがブランドを変更する際、彼らは一般的に古い暗号化ソフトのソース・コードの多くを再利用するため、研究者は古いギャングを新しいオペレーションに結びつけることができる。

また、他のランサムウェアの暗号化ツールを使用することは、法執行機関や研究者の足取りを乱すことになるため、リブランディングの一助となり得る。

更新 5/15/24: セキュリティ研究者3xp0rtが共有した情報を追加しました。

Comments