4月以来、大規模なランサムウェア「LockBit Black」キャンペーンを実施するため、Phorpiexボットネットを通じて数百万通のフィッシングメールが送信されている。

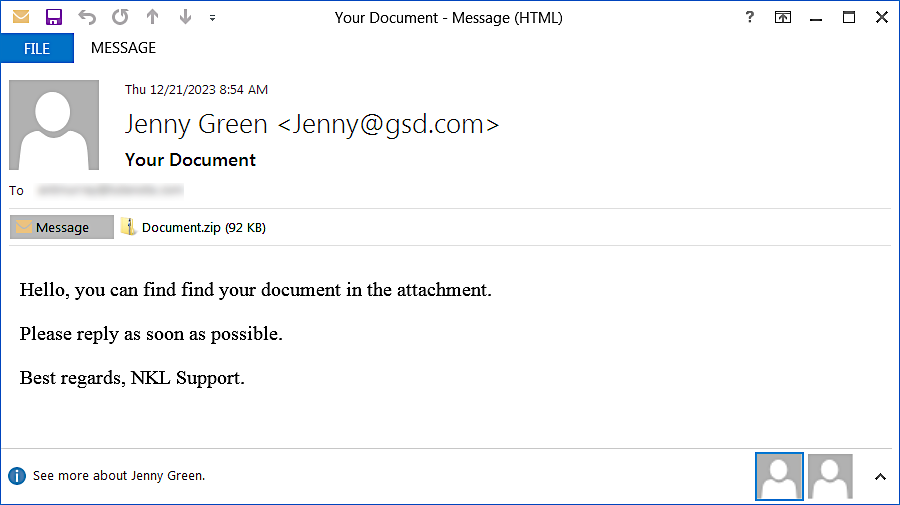

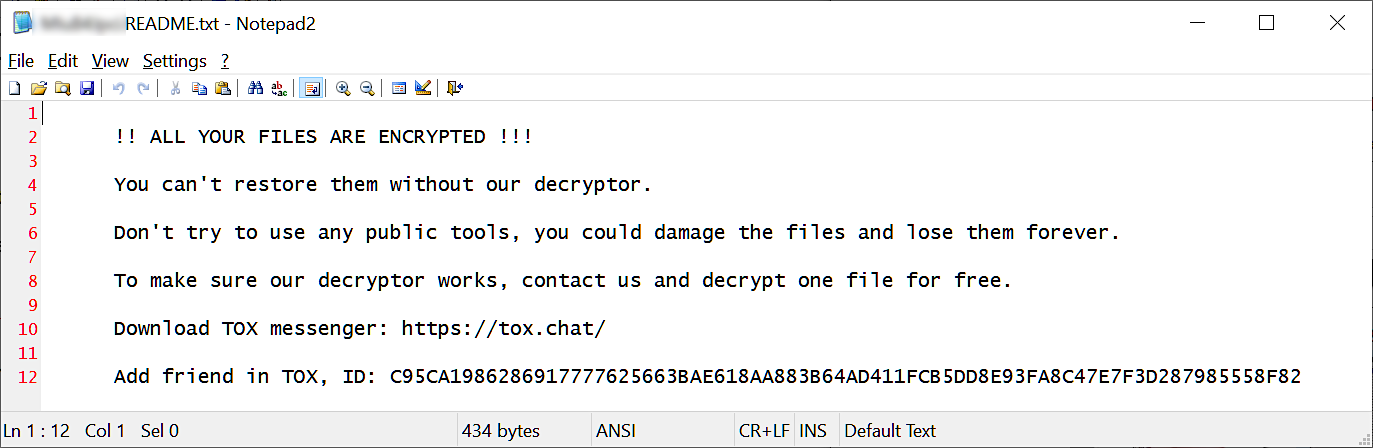

ニュージャージー州のサイバーセキュリティおよび通信統合セル(NJCCIC)が金曜日に警告したように、攻撃者は、起動すると受信者のシステムを暗号化するLockBit Blackペイロードを展開する実行ファイルを含むZIP添付ファイルを使用しています。

これらの攻撃で使用されているLockBit Black暗号化プログラムは、2022年9月に不満を持つ開発者がTwitterでリークしたLockBit 3.0ビルダーを使用して構築されている可能性が高い。しかし、このキャンペーンは実際のLockBitランサムウェアの活動とは関係がないと考えられている。

これらのフィッシングメールは、”your document “や “photo of you??? “といった件名で、カザフスタン、ウズベキスタン、イラン、ロシア、中国を含む世界中の1,500以上のユニークなIPアドレスから、”Jenny Brown “や “Jenny Green “という偽名を使って送信されている。

攻撃の連鎖は、受信者が悪意のあるZIPアーカイブの添付ファイルを開き、中のバイナリを実行することから始まります。

この実行ファイルは次に、PhorphiexボットネットのインフラストラクチャからLockBit Blackランサムウェアのサンプルをダウンロードし、被害者のシステム上で実行します。起動後、機密データの窃取、サービスの停止、ファイルの暗号化を試みます。

サイバーセキュリティ企業であるProofpoint社は、4月24日以来、このようなスプレー・アンド・スプレー攻撃を調査しており、脅威の主体は世界中の様々な業種の企業を標的にしていると月曜日に述べている。

この手法は目新しいものではないが、悪意のあるペイロードを配信するために送信される大量の電子メールと、第一段階のペイロードとして使用されるランサムウェアにより、他のサイバー攻撃のような巧妙さはないものの、際立っている。

「2024年4月24日に始まり、約1週間にわたって毎日、Phorpiexボットネットによって促進され、LockBit Blackランサムウェアを配信する何百万ものメッセージによる大量のキャンペーンをProofpointは観測しました」とProofpointのセキュリティ研究者は述べています。

“Proofpointの研究者が、Phorphiex経由でLockBit Blackランサムウェア(別名LockBit 3.0)のサンプルがこれほど大量に配信されているのを観測したのは今回が初めてです。”

Phorpiexボットネット(別名Trik)は、10年以上にわたって活動しています。リムーバブルUSBストレージやSkype、Windows Live Messengerのチャットを介して拡散するワームから、電子メールのスパム配信を利用するIRC制御のトロイの木馬へと進化した。

数年にわたる活動と開発の末、徐々に巨大化し、100万台以上の感染デバイスを制御するようになりましたが、ボットネットの運営者はPhorpiexのインフラを停止した後、ハッキングフォーラムでマルウェアのソースコードを販売しようとしました。

Phorpiexボットネットはまた、何百万通ものセクストーションメール(1時間あたり3万通を超えるスパムメール)の配信にも使用されており、最近では、クリップボードハイジャッカーモジュールを使用して、Windowsのクリップボードにコピーされた暗号通貨ウォレットのアドレスを攻撃者が制御するものに置き換えていた。

暗号クリッピングのサポートを追加してから1年以内に、Phorpiexのオペレーターは969のトランザクションをハイジャックし、3.64ビットコイン(172,300ドル)、55.87イーサ(216,000ドル)、55,000ドル相当のERC20トークンを盗んだ。

ランサムウェアをプッシュするフィッシング攻撃から身を守るために、NJCCICはランサムウェアのリスク軽減戦略を実施し、エンドポイント・セキュリティ・ソリューションと電子メール・フィルタリング・ソリューション(スパムフィルターなど)を使用して潜在的に悪意のあるメッセージをブロックすることを推奨している。

Comments