Citrixは今週、攻撃者がXenCenter管理者のプライベートSSHキーを盗む可能性があるPuTTY SSHクライアントの脆弱性を手動で緩和するよう顧客に通知した。

XenCenter は、仮想マシンのデプロイや監視など、Citrix Hypervisor 環境を Windows デスクトップから管理するのに役立つ。

このセキュリティ上の欠陥(CVE-2024-31497として追跡される)は、XenCenter for Citrix Hypervisor 8.2 CU1 LTSRの複数のバージョンに影響し、これらのバージョンでは、「SSHコンソールを開く」ボタンをクリックすると、XenCenterからゲストVMへのSSH接続を行うためにPuTTYがバンドルされ、使用されます。

Citrix社によると、XenCenter 8.2.6からPuTTYのサードパーティコンポーネントが削除され、8.2.7以降のバージョンには含まれなくなるとのことです。

「この問題は、XenCenterと組み合わせて使用すると、一部のシナリオで、ゲストVMを制御する攻撃者が、ゲストVMへのSSH接続時にそのキーを使用して認証するXenCenter管理者のSSH秘密鍵を特定できる可能性がある」と、Citrixは水曜日のセキュリティアドバイザリで説明している。

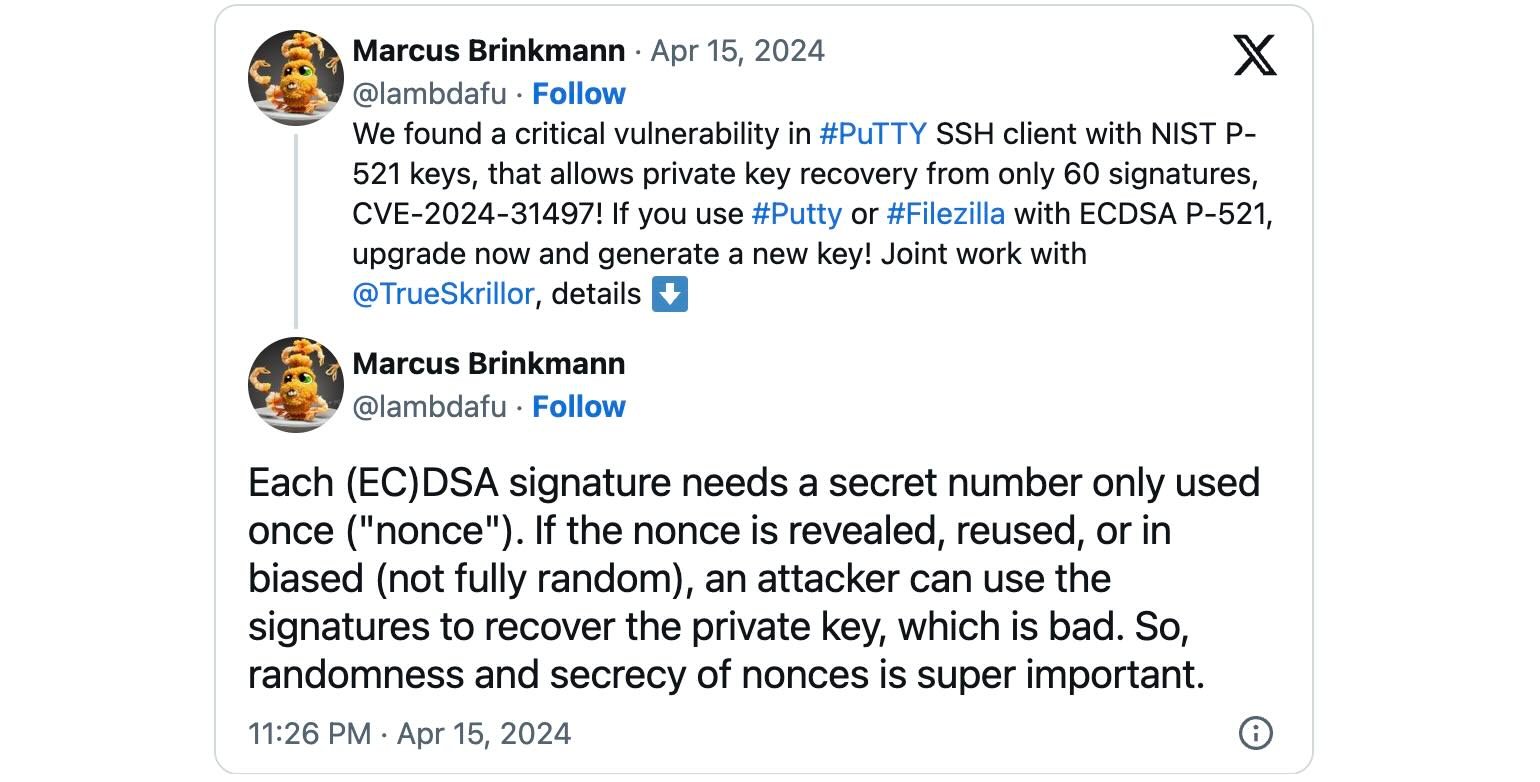

ルール大学ボーフムのFabian Bäumer氏とMarcus Brinkmann氏によって発見・報告されたCVE-2024-31497は、WindowsベースのPuTTY SSHクライアントの古いバージョンが、認証に使用されるNIST P-521カーブ用のECDSA nonces(一時的な一意の暗号番号)を生成する方法に起因している。

同社は、この脆弱性を緩和したい管理者に対し、最新バージョンのPuTTYをダウンロードし、古いXenCenterリリースにバンドルされているバージョンの代わりにインストールするよう呼びかけている。

「Open SSH Console」機能を使用したくない場合は、PuTTYコンポーネントを完全に削除してください。

「PuTTYの既存の使用を維持したい顧客は、XenCenterシステムにインストールされているバージョンを(少なくとも0.81のバージョン番号を持つ)最新バージョンに置き換えてください。

1月、CISAは米連邦政府機関に対し、CVE-2023-6548コードインジェクションおよびCVE-2023-6549バッファオーバーフローのCitrix Netscalerの脆弱性をパッチするよう命じた。

Netscalerのもう1つの重大な欠陥(CVE-2023-4966として追跡され、Citrix Bleedと呼ばれている)は、10月にパッチが適用される前に、複数のハッキンググループによってゼロデイとして悪用され、政府機関やボーイングなどの有名なハイテク企業に侵入された。

また、Health Sector Cybersecurity Coordination Center(HHSのサイバーセキュリティチーム)は、医療機関に対し、急増するランサムウェア攻撃からNetScaler ADCおよびNetScaler Gatewayインスタンスを保護するよう、セクター全体のアラートで警告した。

Comments