APT42として追跡されているイラン国家を後ろ盾とする脅威行為者は、欧米や中東のターゲットの企業ネットワークやクラウド環境に侵入するために、ジャーナリストを装うなどのソーシャルエンジニアリング攻撃を採用している。

APT42は、2022年9月にMandiantによって初めて文書化され、脅威行為者は2015年から活動しており、14カ国で少なくとも30のオペレーションを実施していると報告した。

イランのイスラム革命防衛隊情報機関(IRGC-IO)に所属していると思われるこのスパイ集団は、非政府組織、報道機関、教育機関、活動家、法律サービスなどを標的としていることが確認されている。

APT42の活動を追跡しているGoogleの脅威アナリストによると、ハッカーは悪意のある電子メールを使用して、2つのカスタムバックドア、すなわち「Nicecurl」と「Tamecat」をターゲットに感染させ、コマンド実行とデータ流出機能を提供しているとのことです。

オンラインペルソナの作成

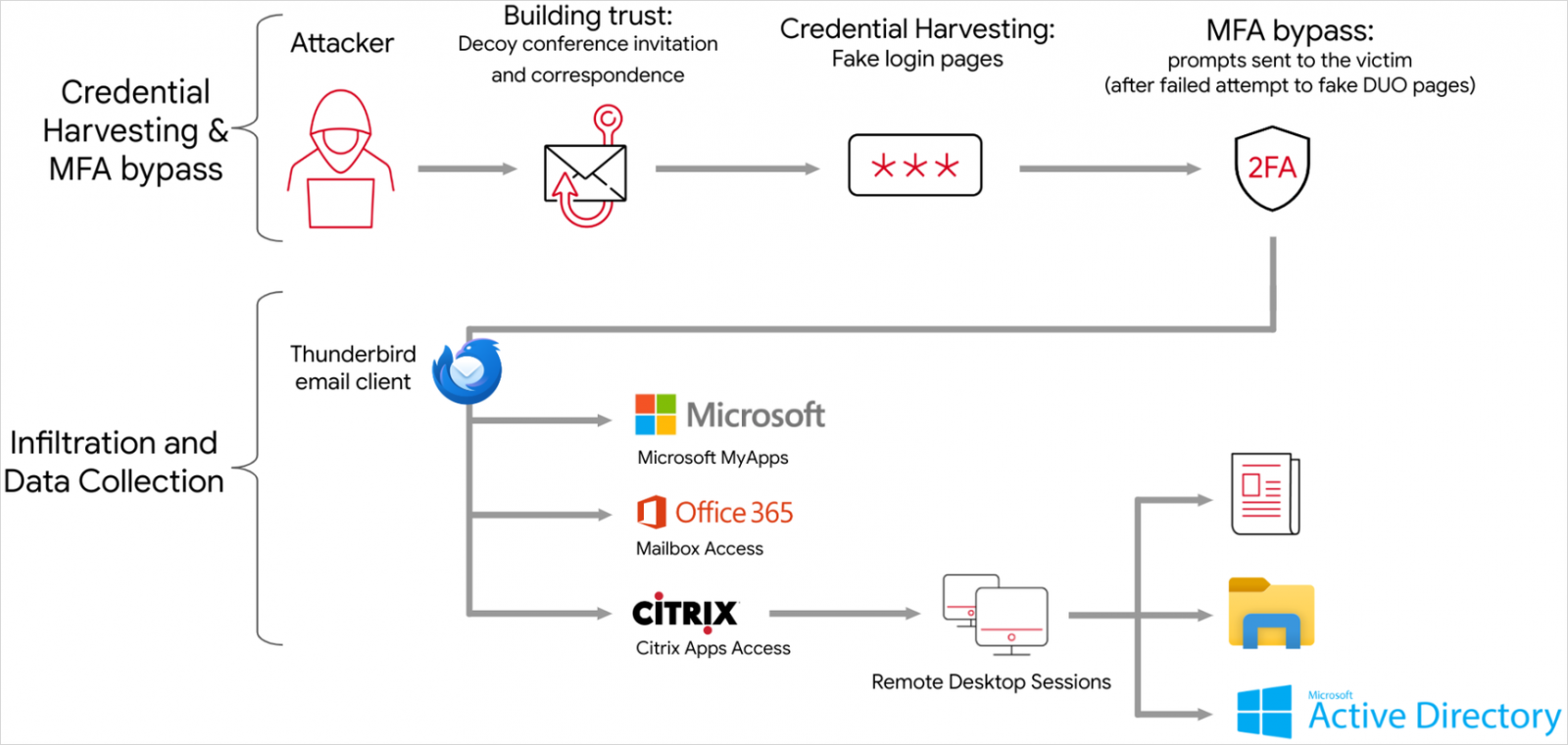

APT42の攻撃は、ソーシャル・エンジニアリングとスピアフィッシングに依存しており、カスタム・バックドアでターゲットのデバイスを感染させ、脅威行為者が組織のネットワークに初期アクセスできるようにすることを最終目標としています。

この攻撃は、ジャーナリスト、NGOの代表者、イベント主催者を装ったオンラインペルソナから、合法的な組織のドメインと「typosquat」(類似したURLを使用)したドメインから送信される電子メールから始まります。

が作成した偽ペルソナの1つ:グーグル

APT42がなりすました報道機関には、ワシントン・ポスト(米国)、エコノミスト(英国)、エルサレム・ポスト(イリノイ州)、カリージ・タイムズ(アラブ首長国連邦)、アザドリック(アゼルバイジャン)などがあり、Mandiantによると、攻撃にはしばしば「washinqtonpost[.]press」のようなタイポスクワットドメインが使用されているという。

攻撃者は、被害者と信頼関係を築くのに十分な通信を交換した後、選択されたルアーのトピックに応じて、会議やニュース記事に関連する文書へのリンクを送信します。

ソースはこちら:グーグル

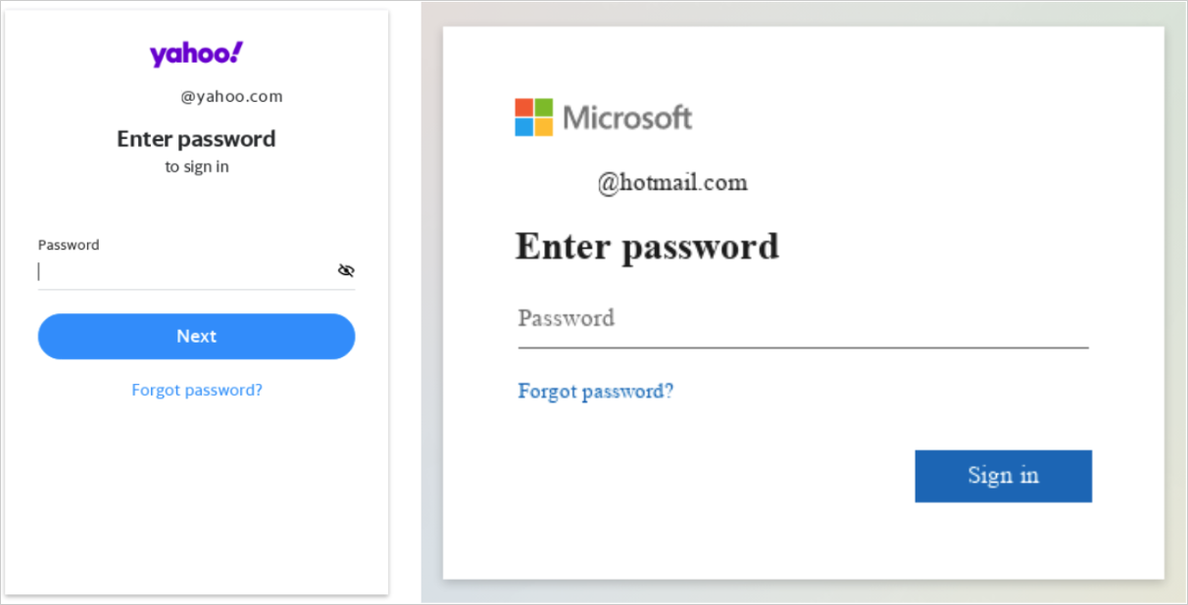

リンクをクリックすると、ターゲットはグーグルやマイクロソフトのような有名なサービス、あるいは被害者の仕事分野に関連する専門的なプラットフォームを模倣した偽のログインページに誘導される。

これらのフィッシング・サイトは、被害者のアカウント認証情報だけでなく、多要素認証(MFA)トークンも採取する。

Source:グーグル

被害者のアカウントを乗っ取るために必要なすべてのデータを盗んだ後、ハッカーは企業ネットワークやクラウド環境に侵入し、電子メールや文書などの機密情報を収集する。

Googleの報告によると、APT42は検知を回避し、通常業務に紛れ込ませるため、アクセスできるクラウドツールの組み込み機能に行動を限定し、文書を確認した後にGoogle Chromeの履歴を消去し、被害組織に属すると思われる電子メールアドレスを使用してOneDriveアカウントにファイルを流出させる。

さらに、APT42は、被害者の環境とのすべてのやり取りにおいて、ExpressVPNノード、Cloudflareがホストするドメイン、およびエフェメラルVPSサーバを使用し、帰属を困難にしています。

グーグル

カスタム・バックドア型マルウェア

APT42は、NicecurlとTamecatという2つのカスタムバックドアを利用しています。

NicecurlはVBScriptベースのバックドアで、感染したホスト上でコマンドの実行、追加のペイロードのダウンロードと実行、データマイニングを実行することができます。

Tamecatはより複雑なPowerShellバックドアで、任意のPSコードやC#スクリプトを実行することができ、APT42にデータ窃取や広範なシステム操作を実行するための操作上の柔軟性を与えています。

Nicecurlと比較して、TamecatはC2通信をbase64で難読化し、動的に設定を更新することができ、AVツールやその他のアクティブなセキュリティメカニズムによる検出を回避するために、実行前に感染した環境を評価します。

どちらのバックドアも、悪意のあるドキュメントが添付されたフィッシングメールを介して展開され、多くの場合、実行にはマクロのパーミッションが必要です。しかし、APT42が被害者との信頼関係を構築している場合、被害者はセキュリティ機能を手動で無効にする可能性が高いため、この要件が障壁になることはありません。

同じではないにせよ、類似のマルウェアが2月にVolexityによって分析されており、この攻撃もイランの脅威アクターに関連している。

最近のAPT42キャンペーンの侵害指標(IoC)の全リストと、NICECURLおよびTAMECATマルウェアを検出するためのYARAルールは、Googleのレポートの最後に掲載されている。

Comments